Οι φορείς απειλών της Βόρειας Κορέας στοχεύουν συστήματα Apple macOS χρησιμοποιώντας εφαρμογές του Σημειωματάριου με trojanized και παιχνίδια ναρκαλιευτών που έχουν δημιουργηθεί με το Flutter, τα οποία υπογράφονται και συμβολαιογραφούνται από ένα νόμιμο αναγνωριστικό προγραμματιστή της Apple.

Αυτό σημαίνει ότι οι κακόβουλες εφαρμογές, έστω και προσωρινά, πέρασαν τους ελέγχους ασφαλείας της Apple, επομένως τα συστήματα macOS τις αντιμετωπίζουν ως επαληθευμένες και τους επιτρέπουν να εκτελούνται χωρίς περιορισμούς.

Τα ονόματα των εφαρμογών επικεντρώνονται σε θέματα κρυπτονομισμάτων, τα οποία ευθυγραμμίζονται με τα ενδιαφέροντα των βορειοκορεατών χάκερ για χρηματοοικονομικές κλοπές.

Σύμφωνα με το Jamf Threat Labs, το οποίο ανακάλυψε τη δραστηριότητα, η καμπάνια μοιάζει περισσότερο με ένα πείραμα για τον τρόπο παράκαμψης της ασφάλειας macOS παρά με μια πλήρως ανεπτυγμένη και εξαιρετικά στοχευμένη λειτουργία.

Συμβολαιογραφικές εφαρμογές που συνδέονται με διακομιστές της ΛΔΚ

Ξεκινώντας τον Νοέμβριο του 2024, ο Jamf ανακάλυψε πολλές εφαρμογές στο VirusTotal που φαινόταν εντελώς αβλαβείς σε όλες τις σαρώσεις AV, αλλά παρουσίαζαν τη λειτουργικότητα “πρώτη φάση”, συνδέοντας διακομιστές που σχετίζονται με Βορειοκορεάτες ηθοποιούς.

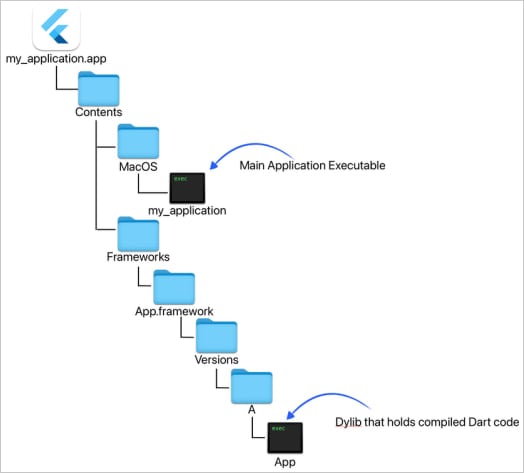

Όλες οι εφαρμογές κατασκευάστηκαν για macOS χρησιμοποιώντας το πλαίσιο Flutter της Google, το οποίο επιτρέπει στους προγραμματιστές να δημιουργούν εγγενώς μεταγλωττισμένες εφαρμογές για διαφορετικά λειτουργικά συστήματα χρησιμοποιώντας μια ενιαία βάση κώδικα γραμμένη στη γλώσσα προγραμματισμού Dart.

“Δεν είναι πρωτόγνωρο για τους ηθοποιούς να ενσωματώνουν κακόβουλο λογισμικό σε μια εφαρμογή που βασίζεται στο Flutter, ωστόσο, αυτή είναι η πρώτη φορά που βλέπουμε αυτόν τον εισβολέα να το χρησιμοποιεί για να κυνηγά συσκευές macOS”, εξηγούν οι ερευνητές του Jamf, Ferdous Saljooki και Jaron Bradley.

Αυτή η προσέγγιση όχι μόνο δίνει στους δημιουργούς κακόβουλου λογισμικού ευελιξία, αλλά καθιστά επίσης πιο δύσκολο τον εντοπισμό του κακόβουλου κώδικα επειδή είναι ενσωματωμένος σε μια δυναμική βιβλιοθήκη (dylib), η οποία φορτώνεται από τη μηχανή Flutter κατά την εκτέλεση.

Πηγή: Jamf

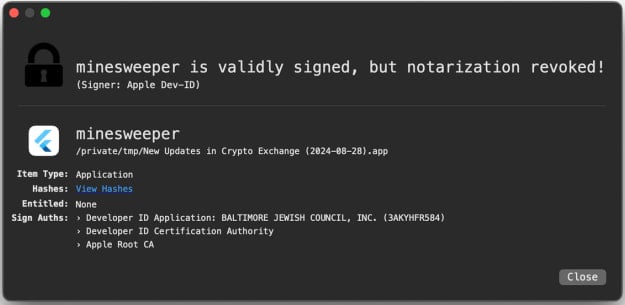

Μετά από περαιτέρω ανάλυση μιας από τις εφαρμογές που βασίζονται στο Flutter, με το όνομα «Νέες ενημερώσεις στο Crypto Exchange (2024-08-28).app», ο Jamf ανακάλυψε ότι ο ασαφής κώδικας στο dylib υποστήριζε την εκτέλεση AppleScript, επιτρέποντάς του να εκτελεί σενάρια που αποστέλλονται από διακομιστή εντολών και ελέγχου (C2).

Η εφαρμογή ανοίγει ένα παιχνίδι Minesweeper για macOS, ο κώδικας του οποίου είναι δωρεάν διαθέσιμος στο GitHub.

Πέντε από τις έξι κακόβουλες εφαρμογές που ανακάλυψε η Jamf υπογράφηκαν χρησιμοποιώντας ένα νόμιμο αναγνωριστικό προγραμματιστή και το κακόβουλο λογισμικό είχε περάσει από συμβολαιογραφικό έλεγχο, πράγμα που σημαίνει ότι οι εφαρμογές σαρώθηκαν από τα αυτοματοποιημένα συστήματα της Apple και θεωρήθηκαν ασφαλείς.

Πηγή: Jamf

Η Jamf ανακάλυψε επίσης παραλλαγές που βασίζονται σε Golang και Python, με το όνομα «New Era for Stablecoins and DeFi, CeFi (Protected).app» και «Runner.app», με το τελευταίο να παρουσιάζεται ως μια απλή εφαρμογή Notepad.

Και οι δύο έκαναν αιτήματα δικτύου σε έναν γνωστό τομέα συνδεδεμένο με τη ΛΔΚ, ‘mbupdate.linkpc[.]net, και χαρακτηριστικές δυνατότητες εκτέλεσης σεναρίου.

Η Apple έκτοτε έχει ανακαλέσει τις υπογραφές των εφαρμογών που ανακάλυψε η Jamf, επομένως δεν θα παρακάμψουν τις άμυνες του Gatekeeper εάν φορτωθούν σε ένα ενημερωμένο σύστημα macOS.

Ωστόσο, δεν είναι σαφές εάν αυτές οι εφαρμογές χρησιμοποιήθηκαν ποτέ σε πραγματικές λειτουργίες ή μόνο σε δοκιμές “in-the-wild” για την αξιολόγηση τεχνικών για την παράκαμψη λογισμικού ασφαλείας.

Το γεγονός ότι υπάρχουν πολλές παραλλαγές των ίδιων υποκείμενων εφαρμογών υποστηρίζει αυτή τη θεωρία, αλλά προς το παρόν, οι ιδιαιτερότητες αυτής της λειτουργίας παραμένουν άγνωστες.

VIA: bleepingcomputer.com