Η κινεζική κρατική ομάδα hacking Volt Typhoon άρχισε να ανακατασκευάζει το botnet κακόβουλου λογισμικού “KV-Botnet” αφού διακόπηκε από τις αρχές επιβολής του νόμου τον Ιανουάριο, σύμφωνα με ερευνητές της SecurityScorecard.

Η Volt Typhoon είναι μια κινεζική κρατική ομάδα απειλής κυβερνοκατασκοπείας που πιστεύεται ότι έχει διεισδύσει σε κρίσιμη υποδομή των ΗΠΑ, μεταξύ άλλων δικτύων παγκοσμίως, από τουλάχιστον πριν από πέντε χρόνια.

Η κύρια στρατηγική τους περιλαμβάνει την παραβίαση δρομολογητών SOHO και συσκευών δικτύωσης, όπως τείχη προστασίας Netgear ProSAFE, Cisco RV320s, δρομολογητές DrayTek Vigor και κάμερες IP Axis, για να εγκαταστήσουν προσαρμοσμένο κακόβουλο λογισμικό που δημιουργεί κρυφά κανάλια επικοινωνίας και μεσολάβησης και να διατηρεί σταθερή πρόσβαση σε στοχευμένα δίκτυα.

Τον Ιανουάριο του 2024, οι αρχές των ΗΠΑ ανακοίνωσαν τη διακοπή του botnet του Volt Typhoon, το οποίο περιελάμβανε σκούπισμα κακόβουλου λογισμικού από μολυσμένους δρομολογητές.

Παρόλο που η αρχική προσπάθεια αναβίωσης του Volt Typhoon τον Φεβρουάριο απέτυχε, οι αναφορές για τους παράγοντες απειλής που εκμεταλλεύονταν μια ευπάθεια zero-day τον Αύγουστο έδειξαν ότι η ομάδα απειλής παρέμενε πολύ ζωντανή.

Σύμφωνα με μια αναφορά της SecurityScorecard, η Volt Typhoon άρχισε να αναδομεί το botnet της στοχεύοντας τους ξεπερασμένους δρομολογητές Cisco και Netgear και έχει θέσει σε κίνδυνο έναν σημαντικό αριθμό συσκευών σε λίγο περισσότερο από ένα μήνα.

Αυτοί οι δρομολογητές παραβιάζονται χρησιμοποιώντας κακόβουλο λογισμικό που βασίζεται σε MIPS και κελύφη ιστού που επικοινωνούν μέσω μη τυπικών θυρών, καθιστώντας τον εντοπισμό πιο δύσκολο.

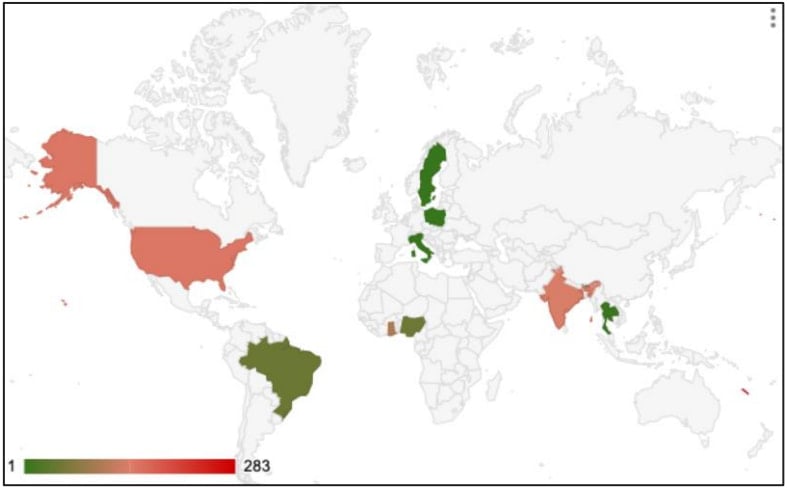

Πηγή: SecurityScorecard

Το Volt Typhoon επιστρέφει στη δράση

Η SecurityScorecard αναφέρει ότι, από τον Σεπτέμβριο, το Volt Typhoon επέστρεψε μέσω ενός νέου δικτύου παραβιασμένων συσκευών που βρίσκονται κυρίως στην Ασία.

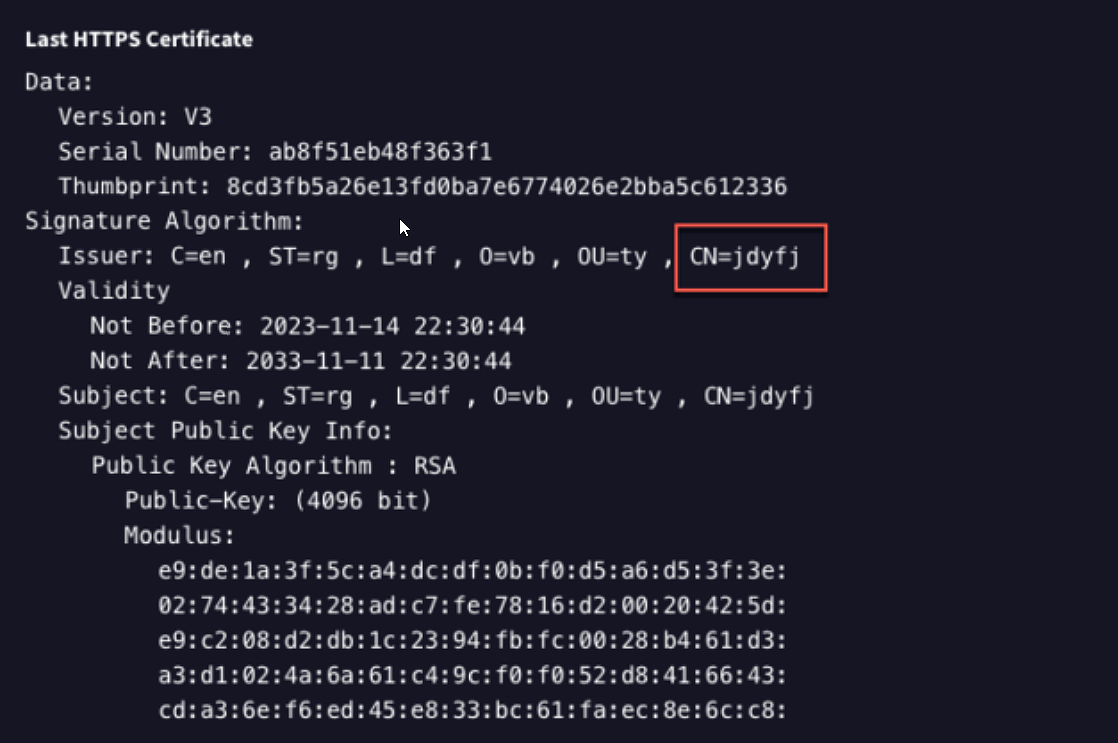

Το KV-Botnet, που ονομάστηκε επίσης «JDYFJ Botnet» από την SecurityScorecard λόγω του αυτουπογεγραμμένου πιστοποιητικού SSL που εμφανίζεται στις παραβιασμένες συσκευές, επιχειρεί κυρίως να θέσει σε κίνδυνο τις συσκευές της σειράς Cisco RV320/325 και Netgear ProSafe.

Πηγή: SecurityScorecard

Οι ερευνητές της ομάδας STRIKE της SecurityScorecard λένε ότι, σε μόλις 37 ημέρες, το Volt Typhoon έχει θέσει σε κίνδυνο το 30% περίπου όλων των συσκευών Cisco RV320/325 που εκτίθενται στο διαδίκτυο. Ωστόσο, προς το παρόν δεν είναι γνωστό πώς παραβιάζονται οι συσκευές.

“Δεν ξέρουμε συγκεκριμένα ποια αδυναμία ή ελάττωμα γίνεται αντικείμενο εκμετάλλευσης. Ωστόσο, καθώς οι συσκευές έχουν φτάσει στο τέλος της ζωής τους, δεν παρέχονται πλέον ενημερώσεις“, είπαν οι ερευνητές στο BleepingComputer.

Επίσης, οι ερευνητές είπαν στο BleepingComputer ότι δεν έχουν καμία εικόνα για το ποιο κακόβουλο λογισμικό χρησιμοποιείται στο ανανεωμένο botnet. Ωστόσο, σημείωσαν ότι ορισμένες από τις ίδιες συσκευές που είχαν μολυνθεί πριν από την καταστολή εντάχθηκαν ξανά στο σύμπλεγμα.

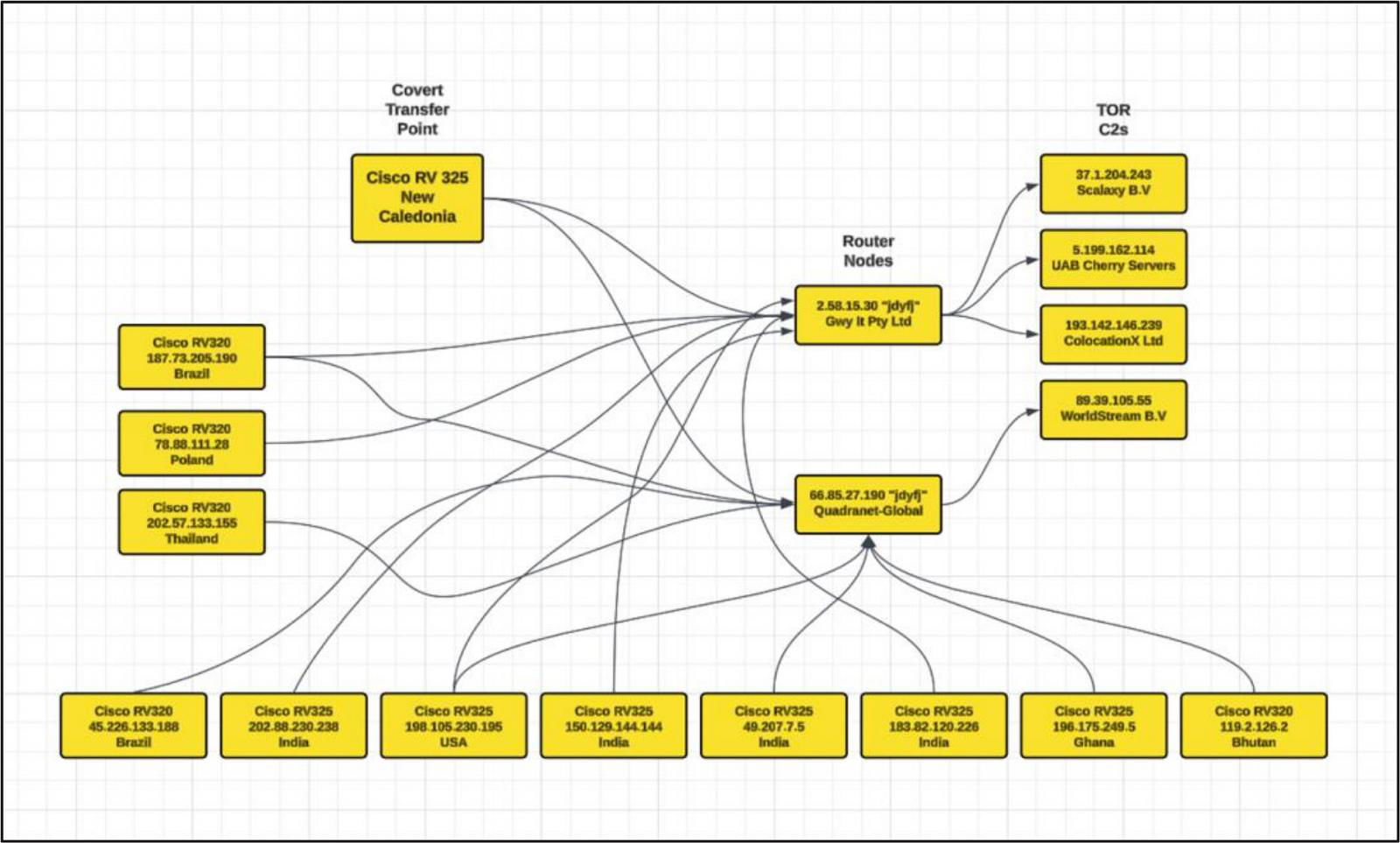

Η κύρια λειτουργία του KV-Botnet φαίνεται να συγκαλύπτει κακόβουλες δραστηριότητες δρομολογώντας την κυκλοφορία μέσω της παραβιασμένης νόμιμης υποδομής.

Οι διακομιστές εντολών του botnet είναι εγγεγραμμένοι στα Digital Ocean, Quadranet και Vultr, για να επιτευχθεί ένα πιο διαφοροποιημένο και ανθεκτικό δίκτυο.

Είναι ενδιαφέρον ότι το Volt Typhoon χρησιμοποιεί μια παραβιασμένη συσκευή VPN που βρίσκεται στο νησί της Νέας Καληδονίας στον Ειρηνικό ως γέφυρα που δρομολογεί την κυκλοφορία μεταξύ Ασίας-Ειρηνικού και Αμερικής, λειτουργώντας ως κρυφός κόμβος.

Σχολιάζοντας αυτήν την επιλογή, η SecurityScorecard είπε στο BleepingComputer ότι πιθανότατα πρόκειται για μια απόφαση που βασίζεται στη γεωγραφία από τους παράγοντες της απειλής.

Πηγή: SecurityScorecard

Η παρατηρούμενη δραστηριότητα σηματοδοτεί την επιστροφή του Volt Typhoon στις παγκόσμιες δραστηριότητες, και παρόλο που η κλίμακα του botnet δεν πλησιάζει καθόλου τις προηγούμενες επαναλήψεις, οι Κινέζοι χάκερ είναι βέβαιοι ότι θα προχωρήσουν με συνεχή επιμονή.

Για την προστασία από αυτήν την απειλή, οι παλιότερες και μη υποστηριζόμενες συσκευές δρομολογητή θα πρέπει να αντικατασταθούν με νεότερα μοντέλα, να τοποθετηθούν πίσω από τείχη προστασίας, η απομακρυσμένη πρόσβαση σε πίνακες διαχειριστή δεν θα πρέπει να εκτίθεται στο διαδίκτυο και τα προεπιλεγμένα διαπιστευτήρια λογαριασμού διαχειριστή θα πρέπει να αλλάξουν.

Εάν χρησιμοποιείτε νεότερους δρομολογητές SOHO, βεβαιωθείτε ότι έχετε εγκαταστήσει το πιο πρόσφατο υλικολογισμικό καθώς θα είναι διαθέσιμο για τη διόρθωση γνωστών τρωτών σημείων.

VIA: bleepingcomputer.com