Το Bitdefender κυκλοφόρησε έναν αποκρυπτογραφητή για το στέλεχος ransomware «ShrinkLocker», το οποίο χρησιμοποιεί το ενσωματωμένο εργαλείο κρυπτογράφησης μονάδας δίσκου BitLocker των Windows για να κλειδώνει τα αρχεία του θύματος.

Ανακαλύφθηκε τον Μάιο του 2024 από ερευνητές της εταιρείας κυβερνοασφάλειας Kaspersky, το ShrinkLocker δεν διαθέτει την πολυπλοκότητα άλλων οικογενειών ransomware, αλλά ενσωματώνει χαρακτηριστικά που μπορούν να μεγιστοποιήσουν τη ζημιά μιας επίθεσης.

Σύμφωνα με την ανάλυση του Bitdefender, το κακόβουλο λογισμικό φαίνεται να έχει επανασχεδιαστεί από καλοήθη κώδικα δέκα ετών, χρησιμοποιώντας VBScript και αξιοποιεί γενικά απαρχαιωμένες τεχνικές.

Οι ερευνητές σημειώνουν ότι οι χειριστές του ShrinkLocker φαίνεται να είναι χαμηλής ειδίκευσης, χρησιμοποιώντας περιττό κώδικα και τυπογραφικά λάθη, αφήνοντας πίσω τους αρχεία καταγραφής αναγνώρισης με τη μορφή αρχείων κειμένου και βασίζονται σε άμεσα διαθέσιμα εργαλεία.

Ωστόσο, ο παράγοντας της απειλής είχε επιτυχημένες επιθέσεις σε εταιρικούς στόχους.

Σε μια σημερινή αναφορά, το Bitdefender επισημαίνει μια επίθεση ShrinkLocker εναντίον ενός οργανισμού υγειονομικής περίθαλψης όπου οι εισβολείς κρυπτογραφούσαν συσκευές Windows 10, Windows 11 και Windows Server σε όλο το δίκτυο, συμπεριλαμβανομένων των αντιγράφων ασφαλείας.

Η διαδικασία κρυπτογράφησης ολοκληρώθηκε σε 2,5 ώρες και ο οργανισμός έχασε την πρόσβαση σε κρίσιμα συστήματα, αντιμετωπίζοντας πιθανώς δυσκολίες στην παροχή φροντίδας ασθενών.

Το Bitdefender κυκλοφορεί ένα δωρεάν εργαλείο αποκρυπτογράφησης που μπορεί να βοηθήσει τα θύματα του ShrinkLocker να ανακτήσουν τα αρχεία τους.

Επιθέσεις ShrinkLocker

Αντί να χρησιμοποιεί προσαρμοσμένες εφαρμογές κρυπτογράφησης όπως το παραδοσιακό ransomware, το ShrinkLocker χρησιμοποιεί το Windows BitLocker με έναν τυχαία δημιουργημένο κωδικό πρόσβασης που αποστέλλεται στον εισβολέα.

Το κακόβουλο λογισμικό εκτελεί πρώτα ένα ερώτημα Windows Management Instrumentation (WMI) για να ελέγξει εάν το BitLocker είναι διαθέσιμο στο σύστημα προορισμού και εγκαθιστά το εργαλείο εάν δεν υπάρχει.

Στη συνέχεια, αφαιρεί όλες τις προεπιλεγμένες προστασίες που εμποδίζουν την κρυπτογράφηση της μονάδας κατά λάθος. Για ταχύτητα, χρησιμοποιεί τη σημαία ‘-UsedSpaceOnly’ για να έχει το BitLocker να κρυπτογραφεί μόνο τον κατειλημμένο χώρο στο δίσκο.

Ο τυχαίος κωδικός πρόσβασης δημιουργείται χρησιμοποιώντας δεδομένα κίνησης δικτύου και χρήσης μνήμης, επομένως δεν υπάρχουν μοτίβα που να κάνουν εφικτή την ωμή επιβολή.

Η δέσμη ενεργειών ShrinkLocker θα διαγράψει και θα επαναρυθμίσει επίσης όλα τα προστατευτικά BitLocker, για να κάνει πιο δύσκολη την ανάκτηση των κλειδιών κρυπτογράφησης.

“Τα προστατευτικά είναι μηχανισμοί που χρησιμοποιούνται από το BitLocker για την προστασία του κλειδιού κρυπτογράφησης. Μπορούν να περιλαμβάνουν προστατευτικά υλικού όπως TPM ή προστατευτικά λογισμικού όπως κωδικούς πρόσβασης ή κλειδιά ανάκτησης. Διαγράφοντας όλα τα προστατευτικά, το σενάριο στοχεύει να καταστήσει αδύνατο για το θύμα να ανακτήσει τα δεδομένα του ή να αποκρυπτογραφήσει ο δίσκος», εξηγεί το Bitdefender.

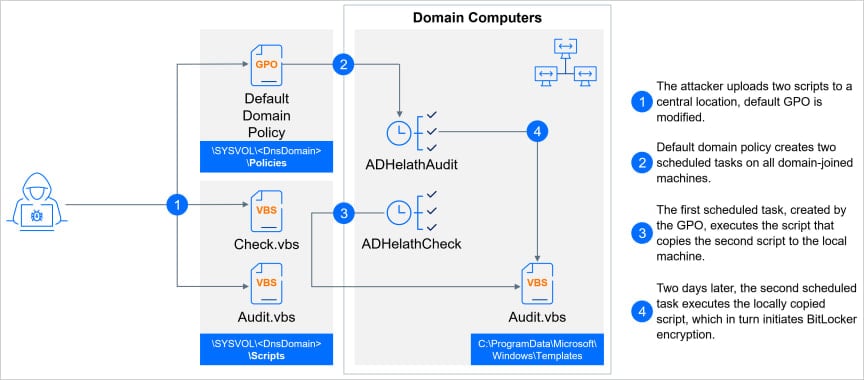

Για τη διάδοση, το ShrinkLocker χρησιμοποιεί αντικείμενα πολιτικής ομάδας (GPO) και προγραμματισμένες εργασίες, τροποποιεί τις ρυθμίσεις πολιτικής ομάδας σε ελεγκτές τομέα Active Directory και δημιουργεί εργασίες για όλα τα μηχανήματα που συνδέονται με τομέα για να διασφαλίσει την κρυπτογράφηση όλων των μονάδων δίσκου στο παραβιασμένο δίκτυο.

Πηγή: Bitdefender

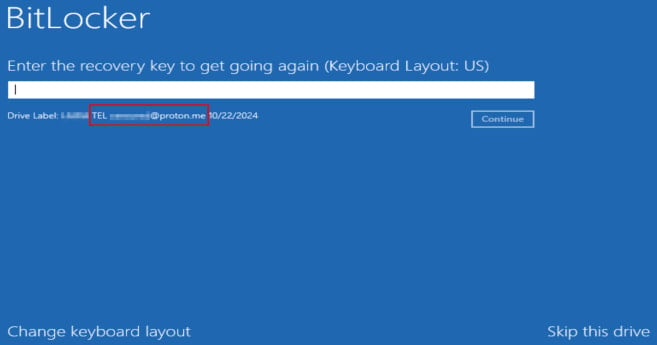

Μετά την επανεκκίνηση, τα θύματα βλέπουν μια οθόνη κωδικού πρόσβασης BitLocker που περιλαμβάνει επίσης τα στοιχεία επικοινωνίας του παράγοντα απειλής.

Πηγή: Bitdefender

Το Bitdefender κυκλοφορεί το decryptor

Το Bitdefender δημιούργησε και κυκλοφόρησε έναν αποκρυπτογραφητή που αντιστρέφει την ακολουθία με την οποία το ShrinkLocker διαγράφει και διαμορφώνει εκ νέου τα προστατευτικά του BitLocker.

Οι ερευνητές λένε ότι εντόπισαν «ένα συγκεκριμένο παράθυρο ευκαιρίας για ανάκτηση δεδομένων αμέσως μετά την αφαίρεση προστατευτικών από κρυπτογραφημένους δίσκους BitLocker», το οποίο τους επιτρέπει να αποκρυπτογραφήσουν και να ανακτήσουν τον κωδικό πρόσβασης που ορίστηκε από τον εισβολέα.

Αυτό καθιστά δυνατή την αντιστροφή της διαδικασίας κρυπτογράφησης και την επαναφορά των μονάδων δίσκου στην προηγούμενη, μη κρυπτογραφημένη κατάστασή τους.

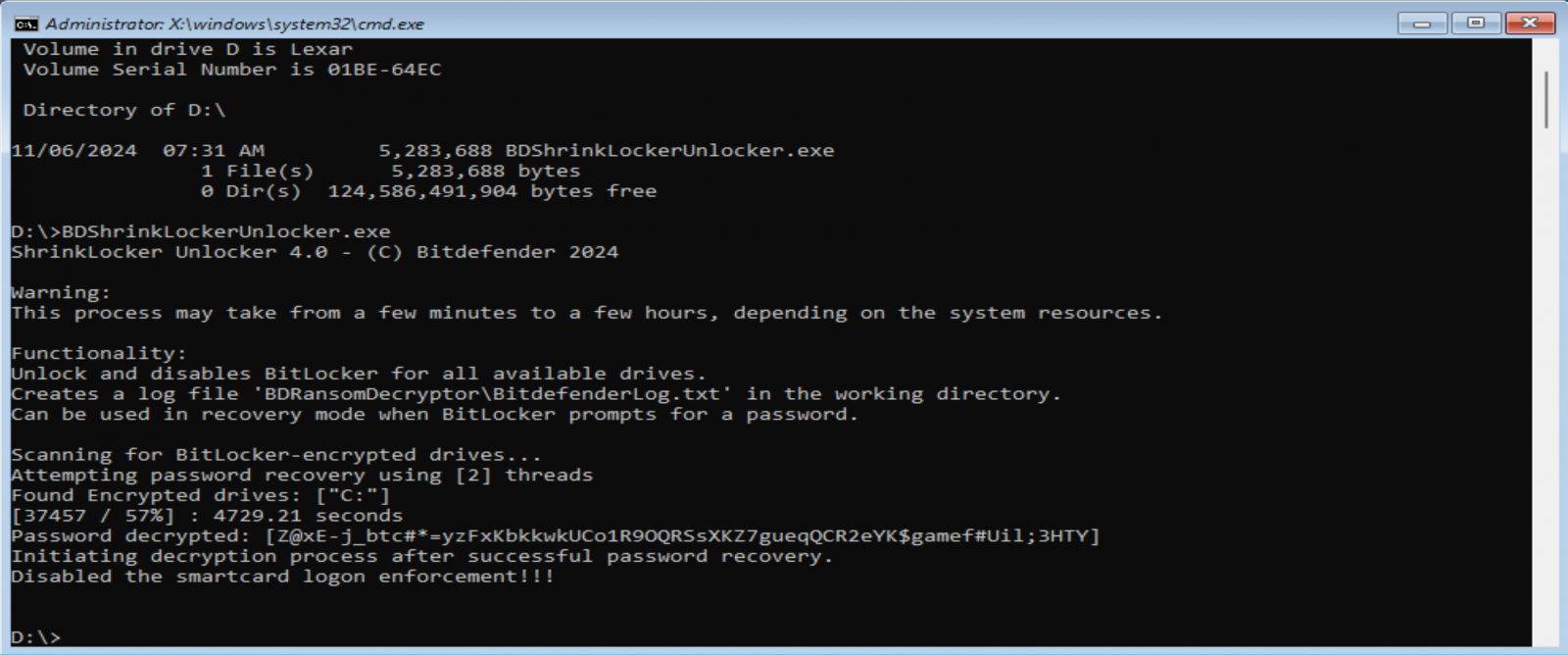

Τα θύματα του ShrinkLocker μπορούν να κατεβάσουν το εργαλείο και να το χρησιμοποιήσουν από μια μονάδα USB που είναι συνδεδεμένη στα επηρεαζόμενα συστήματα. Όταν εμφανιστεί η οθόνη ανάκτησης BitLocker, οι χρήστες πρέπει να εισέλθουν στη λειτουργία ανάκτησης BitLocker και να παραλείψουν όλα τα βήματα για να μεταβούν στις επιλογές για προχωρημένους, οι οποίες παρέχουν μια γραμμή εντολών που επιτρέπει την εκκίνηση του εργαλείου αποκρυπτογράφησης.

Πηγή: Bitdefender

Οι ερευνητές προειδοποιούν ότι ο χρόνος για την αποκρυπτογράφηση των δεδομένων εξαρτάται από το υλικό του συστήματος και την πολυπλοκότητα της κρυπτογράφησης και μπορεί να πάρει κάποιο χρόνο.

Όταν τελειώσει, ο αποκρυπτογραφητής θα ξεκλειδώσει τη μονάδα δίσκου και θα απενεργοποιήσει τον έλεγχο ταυτότητας που βασίζεται σε έξυπνη κάρτα.

Το Bitdefender σημειώνει ότι ο αποκρυπτογραφητής λειτουργεί μόνο σε Windows 10, Windows 11 και πρόσφατες εκδόσεις Windows Server και είναι πιο αποτελεσματικός όταν χρησιμοποιείται λίγο μετά την επίθεση ransomware, όταν οι διαμορφώσεις του BitLocker δεν έχουν ακόμη παρακαμφθεί πλήρως και μπορούν να ανακτηθούν.

Δυστυχώς, αυτή η μέθοδος δεν θα λειτουργήσει για την ανάκτηση κωδικών πρόσβασης BitLocker που δημιουργήθηκαν με άλλες μεθόδους.

VIA: bleepingcomputer.com