Περιεχόμενα Άρθρου

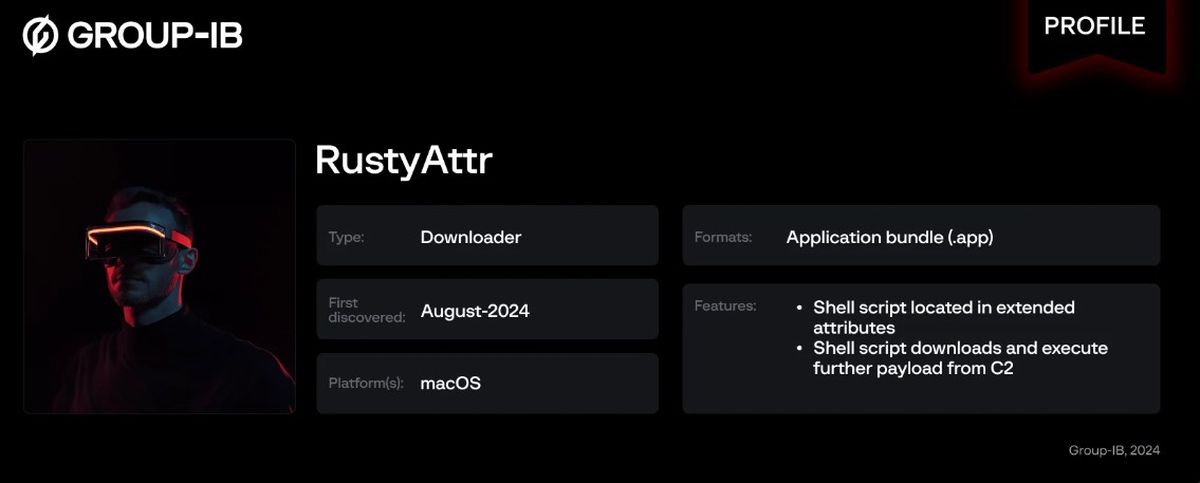

Ο Όμιλος Lazarus στοχεύει το macOS με ένα νέο trojan malware που ονομάζεται RustyAttr, αποκαλύπτοντας μια προηγμένη μέθοδο απόκρυψης κακόβουλου κώδικα μέσω εκτεταμένων χαρακτηριστικών σε αρχεία. Αποκαλύφθηκε από την εταιρεία κυβερνοασφάλειας Group-IBτο RustyAttr αντιπροσωπεύει μια ανησυχητική εξέλιξη στις τακτικές που χρησιμοποιεί αυτή η διαβόητη βορειοκορεατική ομάδα hacking που υποστηρίζεται από το κράτος.

Τι είναι το κακόβουλο λογισμικό RustyAttr trojan;

Οι ερευνητές έχουν συνδέσει την ανάπτυξη του RustyAttr με την ομάδα Lazarus από τον Μάιο του 2024. Αυτό το κακόβουλο λογισμικό κρύβει έξυπνα τα επιβλαβή σενάρια του μέσα σε εκτεταμένα χαρακτηριστικά (EA) αρχείων macOS, τα οποία είναι κρυφά δοχεία δεδομένων που αποθηκεύουν πρόσθετες πληροφορίες, όπως δικαιώματα και μεταδεδομένα. Καθώς αυτά τα εκτεταμένα χαρακτηριστικά είναι συνήθως αόρατα σε κοινές διεπαφές χρήστη όπως το Finder ή το Terminal, οι εισβολείς μπορούν να τα εκμεταλλευτούν διακριτικά χωρίς να προκαλούν υποψίες. Το βοηθητικό πρόγραμμα γραμμής εντολών `.xattr` παρέχει στους εισβολείς πρόσβαση σε αυτά τα κρυφά στοιχεία, επιτρέποντάς τους να εκτελούν κακόβουλα σενάρια απρόσκοπτα.

Σε ένα κάπως νοσταλγικό νεύμα σε τεχνικές που χρησιμοποιούνται σε προηγούμενο κακόβουλο λογισμικό, όπως το διαφημιστικό λογισμικό Bundlore του 2020, το RustyAttr χρησιμοποιεί μια παρόμοια προσέγγιση ενσωματώνοντας το ωφέλιμο φορτίο του στα εκτεταμένα χαρακτηριστικά. Αυτό υπογραμμίζει τη συνεχιζόμενη εξέλιξη των τακτικών κακόβουλου λογισμικού, που προσαρμόζονται για τη διατήρηση της αποτελεσματικότητας έναντι των εξελισσόμενων μέτρων κυβερνοασφάλειας.

Το σενάριο επίθεσης που δημιούργησε ο Lazarus δείχνει μια έξυπνα σχεδιασμένη εφαρμογή, κατασκευασμένη με το πλαίσιο Tauri, που μεταμφιέζεται σε ένα καλό αρχείο PDF. Αυτή η εφαρμογή, η οποία συχνά περιέχει ευκαιρίες εργασίας ή περιεχόμενο που σχετίζεται με κρυπτονομίσματα – τα χαρακτηριστικά γνωρίσματα των προηγούμενων καμπανιών του Lazarus – χρησιμεύει ως δόλωμα. Κατά την εκτέλεση, είτε ανακτά και εμφανίζει ένα αποκαλυπτικό PDF σχετικά με τη χρηματοδότηση του έργου του παιχνιδιού είτε λανθασμένα ισχυρίζεται ότι η εφαρμογή δεν υποστηρίζει την έκδοση που χρησιμοποιείται. Αυτή η τακτική αποσπά έξυπνα την προσοχή των χρηστών κατά την εκτέλεση κρυφών σεναρίων κελύφους που ενεργοποιούν τα κακόβουλα στοιχεία.

Είναι ενδιαφέρον ότι ο μηχανισμός στον οποίο βρίσκεται το RustyAttr περιλαμβάνει ένα αρχείο JavaScript που ονομάζεται “preload.js” που αλληλεπιδρά με αυτά τα εκτεταμένα χαρακτηριστικά. Αυτό το σενάριο χρησιμοποιεί λειτουργίες από το πλαίσιο Tauri για να ανακτήσει και να εκτελέσει το κρυφό κακόβουλο λογισμικό. Σύμφωνα με ερευνητές του Group-IB, «Εάν υπάρχει το χαρακτηριστικό, δεν θα εμφανίζεται διεπαφή χρήστη, ενώ εάν το χαρακτηριστικό απουσιάζει, θα εμφανιστεί μια ψεύτικη ιστοσελίδα». Αυτή η συμπεριφορά καθιστά τον εντοπισμό από λύσεις προστασίας από ιούς ιδιαίτερα δύσκολο, καθώς τα κακόβουλα στοιχεία παραμένουν μη ανιχνευμένα στα μεταδεδομένα του αρχείου.

Για να παραμείνουν προστατευμένοι από αυτήν την αναδυόμενη απειλή, οι ειδικοί στον τομέα της κυβερνοασφάλειας συμβουλεύουν τους χρήστες να είναι προσεκτικοί σχετικά με τις πηγές αρχείων και να αντιμετωπίζουν τα ανεπιθύμητα αρχεία PDF —ανεξάρτητα από το πόσο νόμιμα μπορεί να φαίνονται— με σκεπτικισμό. Η ενεργοποίηση της λειτουργίας Gatekeeper του macOS είναι απαραίτητη, καθώς αποτρέπει την εκτέλεση μη αξιόπιστων εφαρμογών. Οι τακτικές ενημερώσεις και η υιοθέτηση προηγμένων στρατηγικών ανίχνευσης απειλών συνιστώνται περαιτέρω για να παραμείνετε μπροστά από τέτοιες εξελιγμένες επιθέσεις.

Γιατί το κακόβουλο λογισμικό RustyAttr είναι πολύ επικίνδυνο;

Οι συνέπειες του RustyAttr να γίνει μια διαδεδομένη απειλή εκτείνονται πέρα από το ίδιο το exploit. υπογραμμίζουν μια ανησυχητική τάση για το πώς το κακόβουλο λογισμικό συνεχίζει να εξελίσσεται σε πολυπλοκότητα και μυστικότητα. Τα τελευταία χρόνια, οι βορειοκορεάτες χάκερ έχουν αυξήσει σημαντικά τις δραστηριότητές τους, στοχεύοντας συχνά απομακρυσμένες θέσεις σε οργανισμούς σε όλο τον κόσμο με υποσχέσεις για προσοδοφόρες ευκαιρίες. Ενώ ο τελικός στόχος του RustyAttr παραμένει ασαφής σε αυτό το στάδιο, η πιθανότητα σοβαρής ζημιάς είναι αναμφισβήτητα παρούσα. Καθώς αυτή η ομάδα συνεχίζει να βελτιώνει τις τεχνικές της, η κοινότητα της κυβερνοασφάλειας πρέπει να παραμείνει σε εγρήγορση, προσαρμόζοντας συνεχώς τις άμυνες ως απάντηση σε τέτοιες προηγμένες επίμονες απειλές.

Χρησιμοποιώντας τακτικές που περιλαμβάνουν ελάχιστη αλληλεπίδραση με τον χρήστη και αξιοποιώντας κοινά αποδεκτούς τύπους αρχείων, επιτιθέμενοι όπως το Lazarus Group μπορούν να παραμείνουν υπό το ραντάρ για μεγαλύτερα χρονικά διαστήματα, θέτοντας δυνητικά σε κίνδυνο ευαίσθητα δεδομένα ή συστήματα. Η παραμονή ενήμερων και ενήμερων για αυτές τις εξελίξεις είναι κρίσιμης σημασίας για τα άτομα και τους οργανισμούς προκειμένου να αποτρέψουν το ενδεχόμενο να πέσουν θύματα μελλοντικών επιθέσεων που προκύπτουν από αυτήν ή παρόμοια τακτική.

Πίστωση επιλεγμένης εικόνας: Florian Olivo/Unsplash

VIA: DataConomy.com