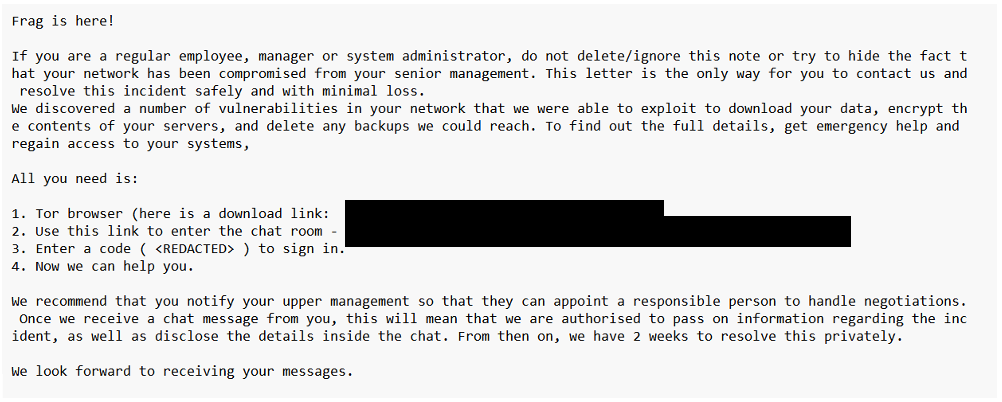

Αφού χρησιμοποιήθηκε σε επιθέσεις ransomware Akira και Fog, ένα κρίσιμο ελάττωμα ασφαλείας Veeam Backup & Replication (VBR) αξιοποιήθηκε επίσης πρόσφατα για την ανάπτυξη του Frag ransomware.

Ο ερευνητής ασφαλείας Code White, Florian Hauser θεμελιώ ότι η ευπάθεια (που παρακολουθείται ως CVE-2024-40711) προκαλείται από μια αδυναμία μη αξιόπιστων δεδομένων που μπορούν να εκμεταλλευτούν οι μη επαληθευμένοι παράγοντες απειλών για να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα (RCE) σε διακομιστές Veeam VBR.

watchTowr Labs, που δημοσίευσε CVE-2024-40711 τεχνική ανάλυση στις 9 Σεπτεμβρίου, με καθυστέρηση απελευθέρωση ενός proof-of-concept exploit έως τις 15 Σεπτεμβρίου για να δοθεί στους διαχειριστές αρκετός χρόνος για να εφαρμόσουν ενημερώσεις ασφαλείας που εκδόθηκαν από το Veeam στις 4 Σεπτεμβρίου.

Κωδικός Λευκός επίσης καθυστέρησε να κοινοποιήσει περισσότερες λεπτομέρειες όταν αποκάλυψε το ελάττωμα επειδή “θα μπορούσε να γίνει αμέσως κατάχρηση από συμμορίες ransomware.”

Αυτές οι καθυστερήσεις προκλήθηκαν από το λογισμικό VBR της Veeam που είναι ένας δημοφιλής στόχος για τους παράγοντες απειλών που αναζητούν γρήγορη πρόσβαση στα εφεδρικά δεδομένα μιας εταιρείας, καθώς πολλές επιχειρήσεις το χρησιμοποιούν ως λύση αποκατάστασης καταστροφών και προστασίας δεδομένων για τη δημιουργία αντιγράφων ασφαλείας, επαναφορά και αναπαραγωγή εικονικών, φυσικών και cloud. μηχανές.

Ωστόσο, καθώς οι ανταποκριτές περιστατικών του Sophos X-Ops διαπίστωσαν ότι αυτό δεν έκανε πολύ λίγα για να καθυστερήσει τις επιθέσεις ransomware Akira και Fog, με τους εισβολείς να εκμεταλλεύονται το ελάττωμα RCE μαζί με κλεμμένα διαπιστευτήρια πύλης VPN για να προσθέσουν αδίστακτους λογαριασμούς στις τοπικές ομάδες Administrators και Remote Desktop Users σε μη επιδιορθωμένα και Διακομιστές που εκτίθενται στο Διαδίκτυο.

Πιο πρόσφατα, η Sophos ανακάλυψε επίσης ότι το ίδιο σύμπλεγμα δραστηριοτήτων απειλής (που παρακολουθείται ως “STAC 5881”) χρησιμοποιούσε εκμεταλλεύσεις CVE-2024-40711 σε επιθέσεις που οδήγησαν σε Το Frag ransomware αναπτύσσεται σε παραβιασμένα δίκτυα.

”Σε μια πρόσφατη περίπτωση, οι αναλυτές του MDR παρατήρησαν για άλλη μια φορά τις τακτικές που σχετίζονται με το STAC 5881 – αλλά αυτή τη φορά παρατήρησαν την ανάπτυξη ενός προηγουμένως μη τεκμηριωμένου ransomware που ονομάζεται “Frag”.” είπε Sean Gallagher, κύριος ερευνητής απειλών στο Sophos X-Ops.

“Παρόμοια με τα προηγούμενα γεγονότα, ο παράγοντας απειλής χρησιμοποίησε μια παραβιασμένη συσκευή VPN για πρόσβαση, αξιοποίησε την ευπάθεια VEEAM και δημιούργησε έναν νέο λογαριασμό με το όνομα “point”. Ωστόσο, σε αυτό το περιστατικό δημιουργήθηκε επίσης ένας λογαριασμός “point2”.

Σε ένα πρόσφατη αναφοράη βρετανική εταιρεία κυβερνοασφάλειας Agger Labs είπε ότι η συμμορία ransomware Frag που εμφανίστηκε πρόσφατα χρησιμοποιεί εκτενώς τα δυαδικά αρχεία Living Off The Land (LOLBins) στις επιθέσεις τους—νόμιμο λογισμικό ήδη διαθέσιμο σε παραβιασμένα συστήματα—καθιστώντας δύσκολο για τους υπερασπιστές να ανιχνεύσουν τη δραστηριότητά τους.

Έχουν επίσης ένα παρόμοιο βιβλίο με τους χειριστές Akira και Fog, καθώς πιθανότατα θα στοχεύουν μη επιδιορθωμένα τρωτά σημεία και εσφαλμένες διαμορφώσεις σε λύσεις δημιουργίας αντιγράφων ασφαλείας και αποθήκευσης κατά τη διάρκεια των επιθέσεων τους.

Τον Μάρτιο του 2023, η Veeam επιδιορθώνει μια άλλη ευπάθεια VBR υψηλής σοβαρότητας (CVE-2023-27532) που μπορεί να επιτρέψει σε κακόβουλους παράγοντες να παραβιάσουν την υποδομή δημιουργίας αντιγράφων ασφαλείας. Μήνες αργότερα, ένα exploit CVE-2023-27532 (που χρησιμοποιήθηκε σε επιθέσεις που συνδέονται με την ομάδα απειλών FIN7 με οικονομικά κίνητρα) αναπτύχθηκε σε επιθέσεις ransomware στην Κούβα που στοχεύουν οργανισμούς υποδομής ζωτικής σημασίας των ΗΠΑ.

λέει ο Veeam πάνω από 550.000 πελάτες παγκοσμίως χρησιμοποιούν τα προϊόντα της, συμπεριλαμβανομένου περίπου του 74% όλων των εταιρειών της παγκόσμιας λίστας 2.000.

VIA: bleepingcomputer.com