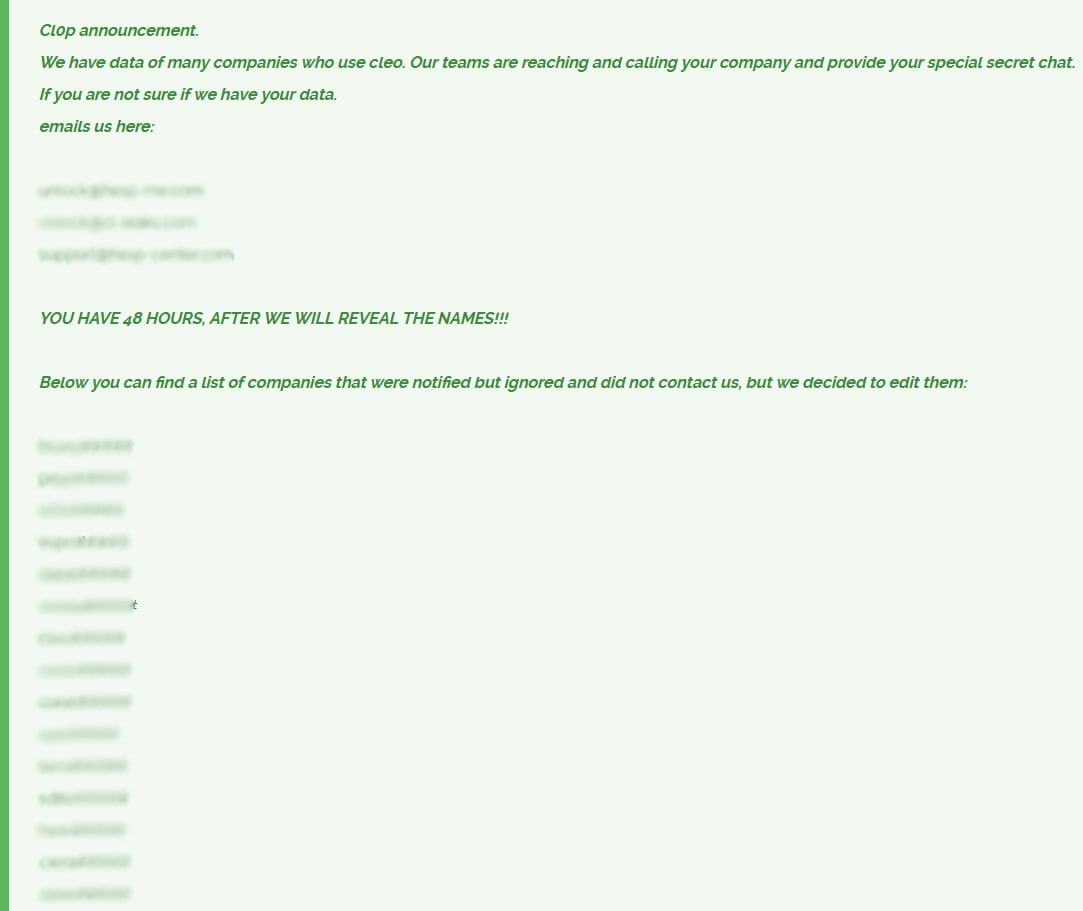

Η συμμορία ransomware Clop άρχισε να εκβιάζει τα θύματα των επιθέσεων κλοπής δεδομένων της Cleo και ανακοίνωσε στη σκοτεινή της διαδικτυακή πύλη ότι 66 εταιρείες έχουν 48 ώρες για να ανταποκριθούν στις απαιτήσεις.

Οι κυβερνοεγκληματίες ανακοίνωσαν ότι επικοινωνούν απευθείας με αυτές τις εταιρείες για να παρέχουν συνδέσμους σε ένα ασφαλές κανάλι συνομιλίας για τη διεξαγωγή διαπραγματεύσεων πληρωμής λύτρων. Παρείχαν επίσης διευθύνσεις ηλεκτρονικού ταχυδρομείου όπου τα θύματα μπορούν να επικοινωνήσουν οι ίδιοι.

Στην ειδοποίηση στον ιστότοπο διαρροής τους, ο Clop απαριθμεί 66 επιμέρους ονόματα εταιρειών που δεν εμπλέκουν τους χάκερ για διαπραγματεύσεις. Εάν αυτές οι εταιρείες συνεχίσουν να αγνοούν, ο Clop απειλεί να αποκαλύψει το πλήρες όνομά τους σε 48 ώρες.

Οι χάκερ σημειώνουν ότι η λίστα αντιπροσωπεύει μόνο τα θύματα που έχουν έρθει σε επαφή αλλά δεν απάντησαν στο μήνυμα, υποδηλώνοντας ότι η λίστα των επηρεαζόμενων εταιρειών μπορεί να είναι μεγαλύτερη.

Ο Clop πετυχαίνει άλλη μια σημαντική παραβίαση

Η επίθεση κλοπής δεδομένων Cleo αντιπροσωπεύει μια άλλη μεγάλη επιτυχία για τον Clop, ο οποίος αξιοποίησε τη μόχλευση μιας ευπάθειας zero-day στα προϊόντα Cleo LexiCom, VLTransfer και Harmony για να κλέψει δεδομένα από τα δίκτυα εταιρειών που παραβιάστηκαν.

Στο παρελθόν, το Clop ransomware είχε πρόσβαση σε εταιρικά δίκτυα εκμεταλλευόμενος ευπάθειες zero-day στην ασφαλή πλατφόρμα μεταφοράς αρχείων Accellion FTA, την πλατφόρμα GoAnywhere MFT και την πλατφόρμα MOVEit Transfer.

Η συμμορία είναι επίσης υπεύθυνη για ένα άλλο χάκερ που στοχεύει εταιρείες που εκτελούν το λογισμικό SolarWinds Serv-U FTP.

Το ελάττωμα zero-day που χρησιμοποιήθηκε αυτή τη φορά παρακολουθείται τώρα ως CVE-2024-50623 και επιτρέπει σε έναν απομακρυσμένο εισβολέα να εκτελεί απεριόριστες μεταφορτώσεις και λήψεις αρχείων, οδηγώντας σε απομακρυσμένη εκτέλεση κώδικα.

Μια ενημέρωση κώδικα είναι διαθέσιμη για τα Cleo Harmony, VLTrader και LexiCom έκδοση 5.8.0.21 και ο προμηθευτής προειδοποίησε σε μια ιδιωτική συμβουλή ότι οι χάκερ την εκμεταλλεύονταν για να ανοίξουν αντίστροφα κελύφη σε παραβιασμένα δίκτυα.

Νωρίτερα αυτό το μήνα, η Huntress αποκάλυψε δημόσια ότι η ευπάθεια είχε γίνει ενεργή εκμετάλλευση και σήμανε τον κώδωνα του κινδύνου ότι η επιδιόρθωση του πωλητή θα μπορούσε να παρακαμφθεί. Οι ερευνητές παρείχαν επίσης ένα proof-of-concept (PoC) εκμετάλλευση για να επιδείξουν τα ευρήματά τους.

Λίγες μέρες αργότερα, το Clop ransomware επιβεβαίωσε στο BleepingComputer ότι ήταν υπεύθυνο για την εκμετάλλευση του CVE-2024-50623.

Η διαβόητη ομάδα ransomware δήλωσε ότι τα δεδομένα από προηγούμενες επιθέσεις θα διαγραφούν τώρα από την πλατφόρμα της καθώς επικεντρώνεται στον νέο γύρο εκβιασμών.

Σε ένα email στο BleepingComputer, ερευνητής Macnica Yutaka Sejiyama είπε ότι ακόμη και με τα ελλιπή ονόματα εταιρειών που δημοσίευσε η Clop στον ιστότοπο διαρροής δεδομένων της, είναι δυνατό να εντοπιστούν ορισμένα από τα θύματα ελέγχοντας απλώς τις υποδείξεις του χάκερ με τους κατόχους διακομιστών Cleo που εκτίθενται στον δημόσιο ιστό.

Προς το παρόν, είναι άγνωστο πόσες εταιρείες έχουν παραβιαστεί από το τελευταίο κύμα επίθεσης του Clop, αλλά η Cleo ισχυρίζεται ότι το λογισμικό της χρησιμοποιείται από περισσότερους από 4.000 οργανισμούς σε όλο τον κόσμο.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.