Οι συμμορίες ransomware υιοθετούν ολοένα και περισσότερο τη βομβιστική επίθεση μέσω email ακολουθούμενη από την παρουσίαση ως τεχνικής υποστήριξης στις κλήσεις του Microsoft Teams για να εξαπατήσουν τους υπαλλήλους να επιτρέψουν τον απομακρυσμένο έλεγχο και την εγκατάσταση κακόβουλου λογισμικού που παρέχει πρόσβαση στο δίκτυο της εταιρείας.

Οι φορείς απειλών στέλνουν χιλιάδες μηνύματα ανεπιθύμητης αλληλογραφίας σε σύντομο χρονικό διάστημα και στη συνέχεια καλούν τον στόχο από μια παρουσία του Office 365 που ελέγχεται από αντίπαλο, προσποιούμενος ότι παρέχει υποστήριξη πληροφορικής.

Αυτή η τακτική έχει παρατηρηθεί από τα τέλη του περασμένου έτους σε επιθέσεις που αποδίδονται στο Black Busta ransomware, αλλά ερευνητές στην εταιρεία κυβερνοασφάλειας Sophos έχουν δει την ίδια μέθοδο να χρησιμοποιείται από άλλους παράγοντες απειλών που ενδέχεται να συνδέονται με την ομάδα FIN7.

Για να προσεγγίσουν τους υπαλλήλους της εταιρείας, οι χάκερ εκμεταλλεύονται την προεπιλεγμένη διαμόρφωση του Microsoft Teams στον στοχευμένο οργανισμό που επιτρέπει κλήσεις και συνομιλίες από εξωτερικούς τομείς.

Παρατηρούμενη δραστηριότητα

Η πρώτη εκστρατεία που ερεύνησε ο Sophos έχει συνδεθεί με μια ομάδα που οι ερευνητές παρακολουθούν εσωτερικά ως STAC5143. Οι χάκερ ξεκίνησαν στέλνοντας email σε έναν τεράστιο αριθμό μηνυμάτων, σε ποσοστό 3.000 σε 45 λεπτά.

Λίγο αργότερα, ο στοχευόμενος υπάλληλος έλαβε μια εξωτερική κλήση Teams από έναν λογαριασμό που ονομάζεται “Help Desk Manager”. Ο ηθοποιός της απειλής έπεισε το θύμα να δημιουργήσει μια συνεδρία απομακρυσμένου ελέγχου οθόνης μέσω του Microsoft Teams.

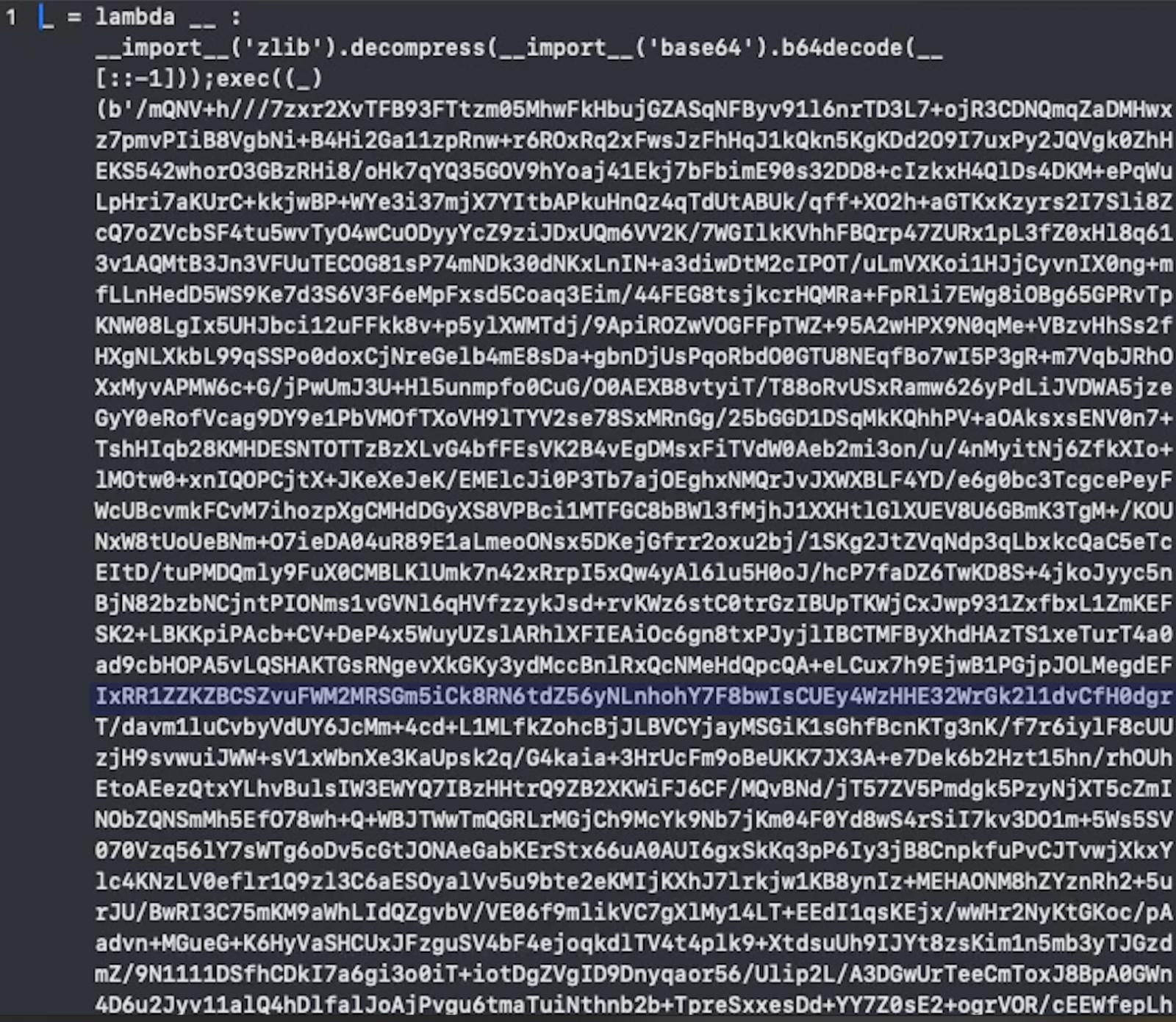

Ο εισβολέας έριξε ένα αρχείο αρχείου Java (JAR) (MailQueue-Handler.jar) και σενάρια Python (RPivot backdoor) που φιλοξενήθηκαν σε έναν εξωτερικό σύνδεσμο του SharePoint.

Το αρχείο JAR εκτέλεσε εντολές PowerShell για λήψη ενός νόμιμου εκτελέσιμου ProtonVPN που φόρτωσε πλευρικά ένα κακόβουλο DLL (nethost.dll).

Το DLL δημιουργεί ένα κρυπτογραφημένο κανάλι επικοινωνίας εντολών και ελέγχου (C2) με εξωτερικές διευθύνσεις IP, παρέχοντας στους εισβολείς απομακρυσμένη πρόσβαση στον υπολογιστή που έχει παραβιαστεί.

Ο εισβολέας έτρεξε επίσης το Windows Management Instrumentation (WMIC) και το whoami.exe για να ελέγξει τις λεπτομέρειες του συστήματος και ανέπτυξε κακόβουλο λογισμικό Java δεύτερου σταδίου για να εκτελέσει το RPivot – ένα εργαλείο δοκιμής διείσδυσης που επιτρέπει τη διοχέτευση μεσολάβησης SOCKS4 για την αποστολή εντολών.

Πηγή: Sophos

Το RPivot έχει χρησιμοποιηθεί στο παρελθόν σε επιθέσεις από το FIN7. Επιπλέον, οι τεχνικές συσκότισης που χρησιμοποιήθηκαν έχουν επίσης παρατηρηθεί στο παρελθόν σε εκστρατείες FIN7.

Ωστόσο, δεδομένου ότι τόσο το RPivot όσο και ο κώδικας για τη μέθοδο συσκότισης είναι δημόσια διαθέσιμα, η Sophos δεν μπορεί να συνδέσει με μεγάλη σιγουριά τις επιθέσεις STAC5143 στη δραστηριότητα του FIN7, ειδικά αφού είναι γνωστό ότι το FIN7 πούλησε στο παρελθόν τα εργαλεία του σε άλλες συμμορίες κυβερνοεγκληματιών.

“Η Sophos αξιολογεί με μέτρια σιγουριά ότι το κακόβουλο λογισμικό Python που χρησιμοποιείται σε αυτήν την επίθεση συνδέεται με τους παράγοντες απειλών πίσω από το FIN7/Sangria Tempest.” εξηγούν οι ερευνητές.

Επειδή η επίθεση σταμάτησε πριν φτάσει στο τελικό στάδιο, οι ερευνητές πιστεύουν ότι στόχος των χάκερ ήταν να κλέψουν δεδομένα και στη συνέχεια να αναπτύξουν ransomware.

Η δεύτερη καμπάνια προερχόταν από μια ομάδα που παρακολουθείται ως “STAC5777”. Αυτές οι επιθέσεις ξεκίνησαν επίσης με βομβαρδισμό email και ακολούθησαν μηνύματα της Microsoft Teams, που ισχυρίζονταν ότι προέρχονται από το τμήμα υποστήριξης IT.

Ωστόσο, σε αυτήν την περίπτωση, το θύμα εξαπατάται για να εγκαταστήσει το Microsoft Quick Assist για να δώσει στους εισβολείς πρόσβαση στο πληκτρολόγιο, το οποίο χρησιμοποιούσαν για τη λήψη κακόβουλου λογισμικού που φιλοξενείται στο Azure Blob Storage.

Το κακόβουλο λογισμικό (winhttp.dll) φορτώνεται πλευρικά σε μια νόμιμη διαδικασία Microsoft OneDriveStandaloneUpdater.exe και μια εντολή PowerShell δημιουργεί μια υπηρεσία που το εκκινεί ξανά κατά την εκκίνηση του συστήματος.

Το κακόβουλο DLL καταγράφει τις πληκτρολογήσεις του θύματος μέσω του API των Windows, συλλέγει αποθηκευμένα διαπιστευτήρια από αρχεία και το μητρώο και σαρώνει το δίκτυο για πιθανά σημεία περιστροφής μέσω SMB, RDP και WinRM.

Ο Sophos παρατήρησε την προσπάθεια του STAC5777 να αναπτύξει το Black Basta ransomware στο δίκτυο, επομένως ο παράγοντας απειλής πιθανότατα σχετίζεται με κάποιο τρόπο με τη διαβόητη συμμορία ransomware.

Οι ερευνητές παρατήρησαν τον παράγοντα απειλής να αποκτά πρόσβαση σε τοπικά έγγραφα του Notepad και του Word που είχαν «κωδικό πρόσβασης» στο όνομα του αρχείου. Οι χάκερ είχαν επίσης πρόσβαση σε δύο αρχεία πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας, πιθανότατα αναζητώντας πιθανές τοποθεσίες διαπιστευτηρίων.

Καθώς αυτές οι τακτικές γίνονται πιο διαδεδομένες στον χώρο του ransomware, οι οργανισμοί θα πρέπει να εξετάσουν το ενδεχόμενο αποκλεισμού εξωτερικών τομέων από την εκκίνηση μηνυμάτων και κλήσεων στις Ομάδες της Microsoft και την απενεργοποίηση του Quick Assist σε κρίσιμα περιβάλλοντα.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.