Οι χάκερ έχουν ήδη θέσει σε κίνδυνο χιλιάδες τείχη προστασίας του Palo Alto Networks σε επιθέσεις που εκμεταλλεύονται δύο πρόσφατα διορθωμένα τρωτά σημεία μηδενικής ημέρας.

Τα δύο ελαττώματα ασφαλείας είναι μια παράκαμψη ελέγχου ταυτότητας (CVE-2024-0012) στη διεπαφή ιστού διαχείρισης PAN-OS που μπορούν να εκμεταλλευτούν οι απομακρυσμένοι εισβολείς για να αποκτήσουν δικαιώματα διαχειριστή και μια κλιμάκωση δικαιωμάτων PAN-OS (CVE-2024-9474) που τους βοηθά να εκτελούν εντολές στο τείχος προστασίας με δικαιώματα root.

Ενώ το CVE-2024-9474 αποκαλύφθηκε αυτή τη Δευτέρα, η εταιρεία προειδοποίησε για πρώτη φορά τους πελάτες στις 8 Νοεμβρίου να περιορίσουν την πρόσβαση στα τείχη προστασίας επόμενης γενιάς τους λόγω ενός πιθανού ελαττώματος RCE (το οποίο επισημάνθηκε την περασμένη Παρασκευή ως CVE-2024-0012).

Η Palo Alto Networks εξακολουθεί να διερευνά συνεχιζόμενες επιθέσεις που αλυσοδένουν τα δύο ελαττώματα για να στοχεύσουν «περιορισμένο αριθμό διεπαφών ιστού διαχείρισης συσκευών» και έχει ήδη παρατηρήσει παράγοντες απειλών να εγκαταλείπουν κακόβουλο λογισμικό και να εκτελούν εντολές σε παραβιασμένα τείχη προστασίας, προειδοποιώντας ότι πιθανότατα είναι ήδη διαθέσιμη μια αλυσιδωτή εκμετάλλευση.

“Αυτή η αρχική δραστηριότητα που αναφέρθηκε στις 18 Νοεμβρίου 2024 προήλθε κυρίως από διευθύνσεις IP γνωστές στην κυκλοφορία διακομιστή μεσολάβησης/τούνελ για ανώνυμες υπηρεσίες VPN”, η εταιρεία είπε την Τετάρτη.

“Αυτή τη στιγμή, η Ενότητα 42 αξιολογεί με μέτρια έως υψηλή σιγουριά ότι μια λειτουργική αλυσίδα εκμετάλλευσης CVE-2024-0012 και CVE-2024-9474 είναι δημόσια διαθέσιμη, η οποία θα επιτρέψει ευρύτερη δραστηριότητα απειλής.”

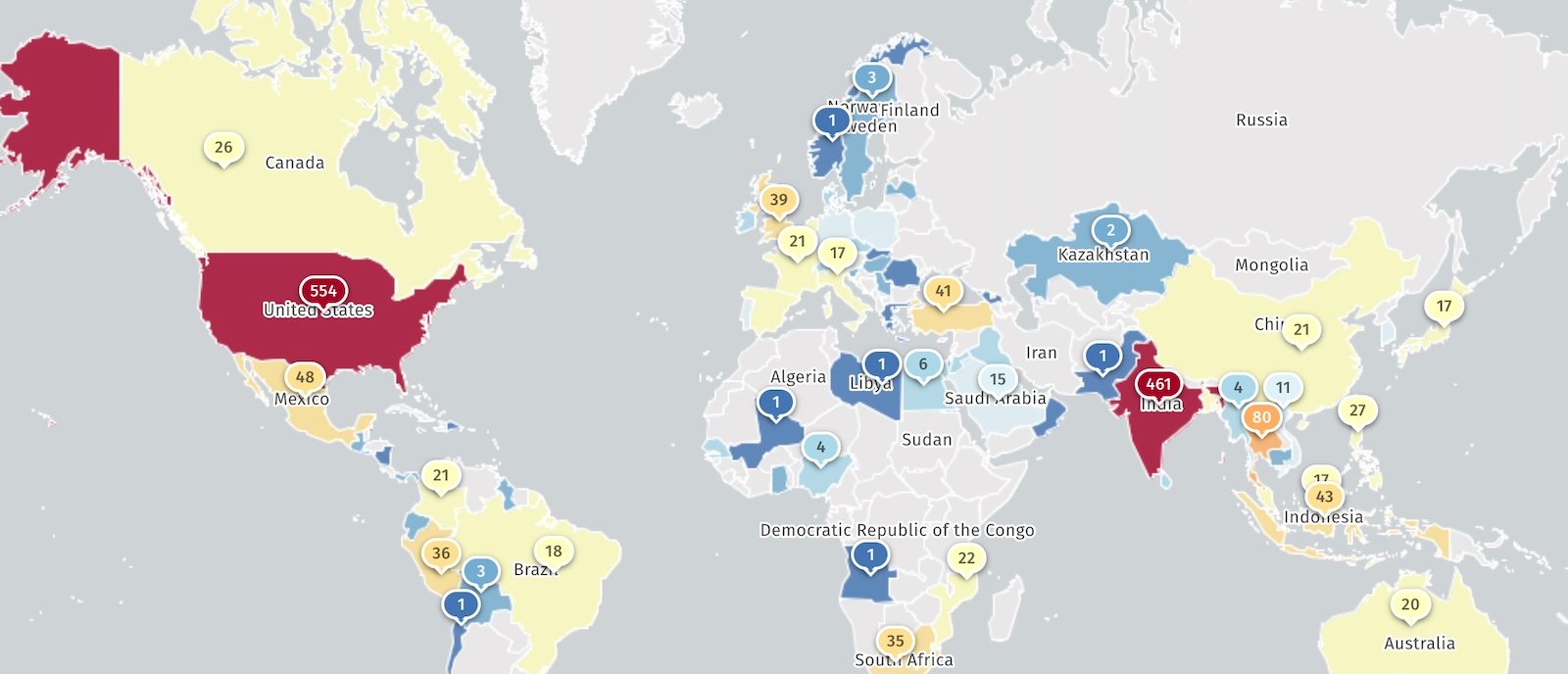

Παρόλο που η εταιρεία λέει ότι οι επιθέσεις επηρεάζουν μόνο έναν «πολύ μικρό αριθμό τείχη προστασίας PAN-OS», η πλατφόρμα παρακολούθησης απειλών Shadowserver ανέφερε την Τετάρτη ότι είναι παρακολουθώντας πάνω από 2.700 ευάλωτες συσκευές PAN-OS.

Ο Shadowserver παρακολουθεί επίσης τον αριθμό των παραβιασμένων τείχη προστασίας του Palo Alto Networks και είπε ότι περίπου 2.000 έχουν χακαριστεί από την έναρξη αυτής της συνεχιζόμενης εκστρατείας.

Η CISA έχει προστέθηκε και τα δύο τρωτά σημεία του Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών και τώρα απαιτεί από τις ομοσπονδιακές υπηρεσίες να επιδιορθώσουν τα τείχη προστασίας τους εντός τριών εβδομάδων έως τις 9 Δεκεμβρίου.

Στις αρχές Νοεμβρίου, προειδοποίησε επίσης ότι οι εισβολείς εκμεταλλεύονται ένα άλλο κρίσιμο ελάττωμα ελέγχου ταυτότητας που λείπει (CVE-2024-5910) στο εργαλείο μετεγκατάστασης του τείχους προστασίας του Palo Alto Networks Expedition, ένα ελάττωμα επιδιορθώθηκε τον Ιούλιο που μπορεί να αξιοποιηθεί για την επαναφορά των διαπιστευτηρίων διαχειριστή εφαρμογών σε διακομιστές Expedition που εκτίθενται στο Διαδίκτυο.

Νωρίτερα φέτος, οι πελάτες της εταιρείας έπρεπε επίσης να επιδιορθώσουν μια άλλη μέγιστη σοβαρότητα και να εκμεταλλευτούν ενεργά την ευπάθεια του τείχους προστασίας PAN-OS (CVE-2024-3400) που επηρέασε περισσότερες από 82.000 συσκευές. CISA επίσης προστέθηκε CVE-2024-3400 στον κατάλογό της KEV, ζητώντας από τις ομοσπονδιακές υπηρεσίες να ασφαλίσουν τις συσκευές τους εντός επτά ημερών.

Η Palo Alto Networks συμβούλευσε «ενθερμά» τους πελάτες της την Τετάρτη να εξασφαλίσουν τις διεπαφές διαχείρισης των τείχη προστασίας τους περιορίζοντας την πρόσβαση στο εσωτερικό δίκτυο.

“Ο κίνδυνος αυτών των ζητημάτων μειώνεται σημαντικά εάν εξασφαλίσετε την πρόσβαση στη διεπαφή ιστού διαχείρισης περιορίζοντας την πρόσβαση μόνο σε αξιόπιστες εσωτερικές διευθύνσεις IP σύμφωνα με τις προτεινόμενες οδηγίες ανάπτυξης βέλτιστων πρακτικών”, η εταιρεία είπε.

VIA: bleepingcomputer.com