Περισσότεροι από 660.000 εκτεθειμένοι διακομιστές Rsync είναι δυνητικά ευάλωτοι σε έξι νέες ευπάθειες, συμπεριλαμβανομένου ενός κρίσιμου ελαττώματος υπερχείλισης heap-buffer που επιτρέπει την απομακρυσμένη εκτέλεση κώδικα σε διακομιστές.

Το Rsync είναι ένα εργαλείο συγχρονισμού αρχείων και μεταφοράς δεδομένων ανοιχτού κώδικα που εκτιμάται για την ικανότητά του να εκτελεί σταδιακές μεταφορές, μειώνοντας τους χρόνους μεταφοράς δεδομένων και τη χρήση εύρους ζώνης.

Υποστηρίζει μεταφορές τοπικών συστημάτων αρχείων, απομακρυσμένες μεταφορές μέσω ασφαλών πρωτοκόλλων όπως το SSH και άμεσο συγχρονισμό αρχείων μέσω του δικού του δαίμονα.

Το εργαλείο χρησιμοποιείται εκτενώς από συστήματα δημιουργίας αντιγράφων ασφαλείας όπως τα Rclone, DeltaCopy, ChronoSync, δημόσια αποθετήρια διανομής αρχείων και λειτουργίες διαχείρισης cloud και διακομιστών.

Τα ελαττώματα του Rsync ανακαλύφθηκαν από το Google Cloud και ανεξάρτητους ερευνητές ασφάλειας και μπορούν να συνδυαστούν για να δημιουργήσουν ισχυρές αλυσίδες εκμετάλλευσης που οδηγούν σε απομακρυσμένο συμβιβασμό του συστήματος.

“Στο πιο σοβαρό CVE, ένας εισβολέας απαιτεί μόνο ανώνυμη πρόσβαση ανάγνωσης σε έναν διακομιστή rsync, όπως έναν δημόσιο καθρέφτη, για να εκτελέσει αυθαίρετο κώδικα στο μηχάνημα στον οποίο λειτουργεί ο διακομιστής”, αναφέρει το δελτίο δημοσιευμένο στο Openwall.

Τα έξι ελαττώματα συνοψίζονται παρακάτω:

- Υπερχείλιση buffer σωρού (CVE-2024-12084): Ευπάθεια που προκύπτει από ακατάλληλο χειρισμό μηκών αθροίσματος ελέγχου στον δαίμονα Rsync, που οδηγεί σε εγγραφές εκτός ορίων στο buffer. Επηρεάζει τις εκδόσεις 3.2.7 έως

- Διαρροή πληροφοριών μέσω μη προετοιμασμένης στοίβας (CVE-2024-12085): Ελάττωμα που επιτρέπει τη διαρροή μη αρχικοποιημένων δεδομένων στοίβας κατά τη σύγκριση αθροισμάτων ελέγχου αρχείων. Οι εισβολείς μπορούν να χειριστούν τα μήκη του αθροίσματος ελέγχου για να εκμεταλλευτούν αυτήν την ευπάθεια. Επηρεάζει όλες τις εκδόσεις κάτω από την 3.4.0, με τον μετριασμό να επιτυγχάνεται με τη μεταγλώττιση με τη σημαία -ftrivial-auto-var-init=zero για την προετοιμασία των περιεχομένων της στοίβας. (Βαθμολογία CVSS: 7,5)

- Διαρροές διακομιστή αυθαίρετων αρχείων πελάτη (CVE-2024-12086): Ευπάθεια που επιτρέπει σε έναν κακόβουλο διακομιστή να απαριθμήσει και να ανακατασκευάσει αυθαίρετα αρχεία πελάτη byte-by-byte χρησιμοποιώντας παραποιημένες τιμές αθροίσματος ελέγχου κατά τη μεταφορά αρχείων. Επηρεάζονται όλες οι εκδόσεις κάτω από την 3.4.0. (Βαθμολογία CVSS: 6,1)

- Διαδρομή διαδρομής μέσω –inc-recursive Option (CVE-2024-12087): Πρόβλημα που οφείλεται σε ανεπαρκή επαλήθευση συμβολικού συνδέσμου κατά τη χρήση της επιλογής –inc-recursive. Οι κακόβουλοι διακομιστές μπορούν να γράφουν αρχεία εκτός των προβλεπόμενων καταλόγων στον υπολογιστή-πελάτη. Όλες οι εκδόσεις κάτω από την 3.4.0 είναι ευάλωτες. (Βαθμολογία CVSS: 6,5)

- Παράκαμψη της επιλογής –safe-links (CVE-2024-12088): Ελάττωμα που παρουσιάζεται όταν το Rsync αποτυγχάνει να επαληθεύσει σωστά τους προορισμούς συμβολικών συνδέσμων που περιέχουν άλλους συνδέσμους. Έχει ως αποτέλεσμα τη διέλευση διαδρομής και την αυθαίρετη εγγραφή αρχείων έξω από καθορισμένους καταλόγους. Όλες οι εκδόσεις κάτω από την 3.4.0 επηρεάζονται. (Βαθμολογία CVSS: 6,5)

- Συνθήκη αγώνα συμβολικής σύνδεσης (CVE-2024-12747): Ευπάθεια που προκύπτει από μια κατάσταση φυλής στο χειρισμό συμβολικών συνδέσμων. Η εκμετάλλευση μπορεί να επιτρέψει στους εισβολείς να έχουν πρόσβαση σε ευαίσθητα αρχεία και να κλιμακώσουν τα προνόμια. Επηρεάζονται όλες οι εκδόσεις κάτω από την 3.4.0. (Βαθμολογία CVSS: 5,6)

Το Κέντρο Συντονισμού CERT (CERT/CC) εξέδωσε ένα δελτίο προειδοποίησης σχετικά με τα ελαττώματα του Rsync, επισημαίνοντας τα Red Hat, Arch, Gentoo, Ubuntu Το NixOS, το AlmaLinux OS Foundation και το Triton Data Center όπως επηρεάστηκαν.

Ωστόσο, πολλά περισσότερα έργα και προμηθευτές που ενδέχεται να επηρεαστούν δεν έχουν ανταποκριθεί ακόμη.

“Όταν συνδυάζονται, τα δύο πρώτα τρωτά σημεία (υπερχείλιση buffer σωρού και διαρροή πληροφοριών) επιτρέπουν σε έναν πελάτη να εκτελεί αυθαίρετο κώδικα σε μια συσκευή που έχει διακομιστή Rsync σε λειτουργία”, προειδοποίησε CERT/CC.

“Ο πελάτης απαιτεί μόνο ανώνυμη πρόσβαση ανάγνωσης στον διακομιστή, όπως δημόσιους καθρέφτες. Επιπλέον, οι εισβολείς μπορούν να αναλάβουν τον έλεγχο ενός κακόβουλου διακομιστή και να διαβάσουν/εγγράψουν αυθαίρετα αρχεία οποιουδήποτε συνδεδεμένου πελάτη. Μπορούν να εξαχθούν ευαίσθητα δεδομένα, όπως κλειδιά SSH , και ο κακόβουλος κώδικας μπορεί να εκτελεστεί αντικαθιστώντας αρχεία όπως ~/.bashrc ή ~/.popt.”

Στο δικό του δελτίο σχετικά με το CVE-2024-12084, Σημείωσε η RedHat ότι δεν υπάρχουν πρακτικοί μετριασμούς και ότι το ελάττωμα είναι εκμεταλλεύσιμο στην προεπιλεγμένη διαμόρφωση του Rsync.

“Λάβετε υπόψη ότι η προεπιλεγμένη διαμόρφωση rsyncd του rsync επιτρέπει τον ανώνυμο συγχρονισμό αρχείων, ο οποίος κινδυνεύει από αυτήν την ευπάθεια”, εξηγεί η RedHat.

“Διαφορετικά, ένας εισβολέας θα χρειαστεί έγκυρα διαπιστευτήρια για διακομιστές που απαιτούν έλεγχο ταυτότητας.”

Συνιστάται σε όλους τους χρήστες να κάνουν αναβάθμιση σε αναβάθμιση στην έκδοση 3.4.0 το συντομότερο δυνατό.

Ευρεία επίδραση

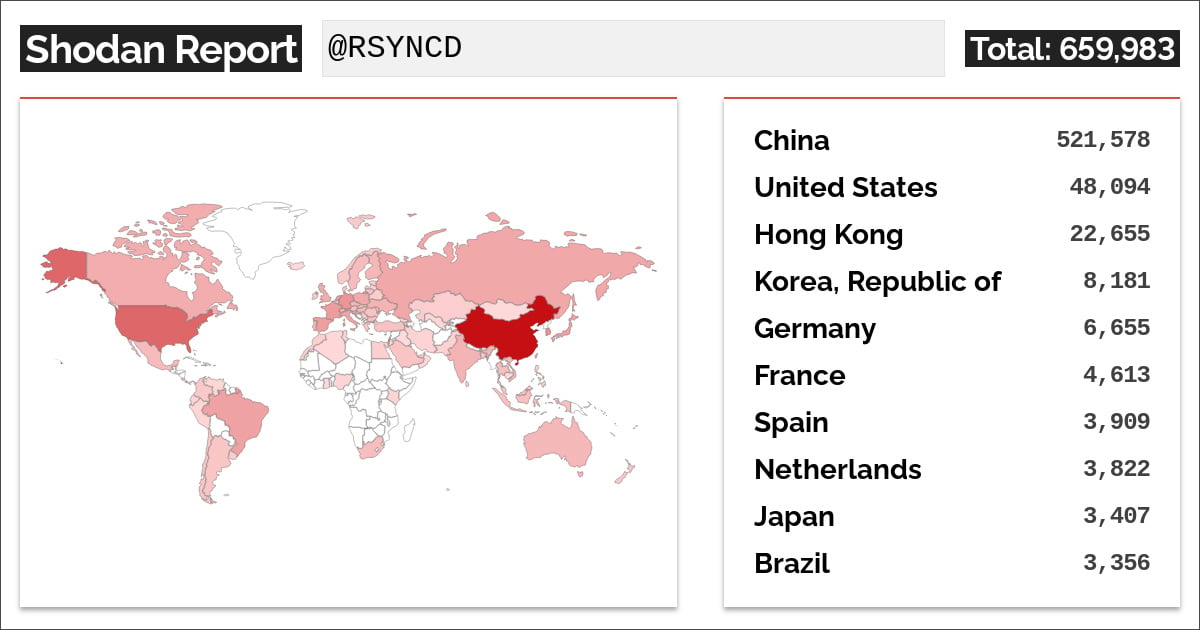

Μια αναζήτηση στο Shodan που διεξήγαγε η BleepingComputer δείχνει ότι υπάρχουν πάνω από 660.000 διευθύνσεις IP με εκτεθειμένους διακομιστές Rsync.

Οι περισσότερες διευθύνσεις IP βρίσκονται στην Κίνα, με 521.000 εκτεθειμένες, ακολουθούμενες από τις Ηνωμένες Πολιτείες, το Χονγκ Κονγκ, την Κορέα και τη Γερμανία σε πολύ μικρότερο αριθμό.

Από αυτούς τους εκτεθειμένους διακομιστές Rsync, 306.517 εκτελούνται στην προεπιλεγμένη θύρα TCP 873 και 21.239 ακούν στη θύρα 8873, που χρησιμοποιείται συνήθως για διοχέτευση Rsync μέσω SSH.

Το Binary Edge εμφανίζει επίσης μεγάλο αριθμό εκτεθειμένων διακομιστών Rsync, αλλά ο αριθμός τους είναι χαμηλότερος, σε 424.087.

Αν και υπάρχουν πολλοί εκτεθειμένοι διακομιστές, δεν είναι σαφές εάν είναι ευάλωτοι στα τρωτά σημεία που αποκαλύφθηκαν πρόσφατα, καθώς οι εισβολείς θα χρειάζονταν έγκυρα διαπιστευτήρια ή ο διακομιστής πρέπει να έχει ρυθμιστεί για ανώνυμες συνδέσεις, κάτι που δεν δοκιμάσαμε.

Συνιστάται σε όλους τους χρήστες του Rsync να κάνουν αναβάθμιση στην έκδοση 3.4.0 ή να διαμορφώσουν τον δαίμονα ώστε να απαιτεί διαπιστευτήρια.

Για όσους δεν μπορούν να κάνουν αναβάθμιση τώρα, μπορείτε επίσης να αποκλείσετε τη θύρα TCP 873 στην περίμετρο, ώστε οι διακομιστές να μην είναι απομακρυσμένοι.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.