Η Palo Alto Networks προειδοποιεί ότι μια κρίσιμη ευπάθεια zero-day στις διεπαφές διαχείρισης τείχη προστασίας επόμενης γενιάς (NGFW), η οποία επί του παρόντος παρακολουθείται ως «PAN-SA-2024-0015», χρησιμοποιείται ενεργά σε επιθέσεις.

Το ελάττωμα αποκαλύφθηκε αρχικά στις 8 Νοεμβρίου 2024, με τα δίκτυα Palo Alto να προειδοποιούν τους πελάτες να περιορίσουν την πρόσβαση στα τείχη προστασίας επόμενης γενιάς λόγω μιας «δυνητικής» ευπάθειας απομακρυσμένης εκτέλεσης κώδικα (RCE) που τους επηρεάζει.

Δεν εντοπίστηκαν σημάδια εκμετάλλευσης εκείνη την εποχή, αλλά τώρα, μια εβδομάδα μετά, η κατάσταση έχει αλλάξει.

“Η Palo Alto Networks έχει παρατηρήσει δραστηριότητα απειλής που εκμεταλλεύεται μια ευπάθεια εκτέλεσης απομακρυσμένης εντολής χωρίς έλεγχο ταυτότητας έναντι περιορισμένου αριθμού διεπαφών διαχείρισης τείχους προστασίας που είναι εκτεθειμένες στο Διαδίκτυο”, προειδοποιεί μια ενημέρωση στη συμβουλευτική σελίδα.

“Προς το παρόν, πιστεύουμε ότι οι συσκευές των οποίων η πρόσβαση στη διεπαφή διαχείρισης δεν είναι ασφαλής σύμφωνα με τις προτεινόμενες οδηγίες ανάπτυξης βέλτιστων πρακτικών, διατρέχουν αυξημένο κίνδυνο”, προειδοποιεί ο προμηθευτής στο ίδιο ενημερωτικό δελτίο.

Η ευπάθεια, η οποία έχει βαθμολογηθεί με βαθμολογία CVSS v4.0 9,3 (“κρίσιμη”), είναι εκμεταλλεύσιμη από απόσταση και δεν απαιτεί έλεγχο ταυτότητας ή αλληλεπίδραση με τον χρήστη.

Μόλις εντοπιστεί μια διεπαφή που εκτίθεται στο Διαδίκτυο, ο εισβολέας μπορεί να στείλει ένα ειδικά διαμορφωμένο αίτημα για να αποκτήσει μη εξουσιοδοτημένο έλεγχο του τείχους προστασίας, επιτρέποντάς του ενδεχομένως να τροποποιήσει τους κανόνες, να ανακατευθύνει ή να υποκλέψει την κυκλοφορία του δικτύου και να απενεργοποιήσει τις προστασίες ασφαλείας.

Δυστυχώς, ο πωλητής δεν διαθέτει επαρκείς πληροφορίες για να διαμορφώσει μια χρήσιμη λίστα δεικτών συμβιβασμού αυτήν τη στιγμή, αλλά πρότεινε τα ακόλουθα βήματα μετριασμού:

- Διαμορφώστε την πρόσβαση στη διεπαφή διαχείρισης τείχους προστασίας, ώστε να είναι προσβάσιμη μόνο από αξιόπιστες εσωτερικές διευθύνσεις IP.

- Αποκλείστε όλη την πρόσβαση στο Διαδίκτυο στη διεπαφή διαχείρισης για να αποτρέψετε την εκμετάλλευση.

- Τοποθετήστε τη διεπαφή διαχείρισης πίσω από ένα ασφαλές δίκτυο ή VPN για να διασφαλίσετε ότι η πρόσβαση ελέγχεται και πιστοποιείται.

- Διαβάστε και εφαρμόστε τις οδηγίες ασφαλείας που βρίσκονται εδώ.

Παρά το επικίνδυνο σφάλμα RCE που ανακαλύφθηκε πριν από μια εβδομάδα, η Palo Alto Networks δεν έχει ακόμη διαθέσει ενημερώσεις ασφαλείας σε πελάτες που επηρεάζονται.

“Αυτή τη στιγμή, η διασφάλιση της πρόσβασης στη διεπαφή διαχείρισης είναι η καλύτερη προτεινόμενη ενέργεια”, λέει η Palo Alto Networks.

«Καθώς ερευνούμε τη δραστηριότητα απειλών, ετοιμαζόμαστε να δημοσιεύσουμε διορθώσεις και υπογραφές πρόληψης απειλών το συντομότερο δυνατό».

Η πλατφόρμα παρακολούθησης απειλών The Shadowserver Foundation ανέφερε νωρίτερα σήμερα ότι βλέπει περίπου 8.700 εκτεθειμένες διεπαφές.

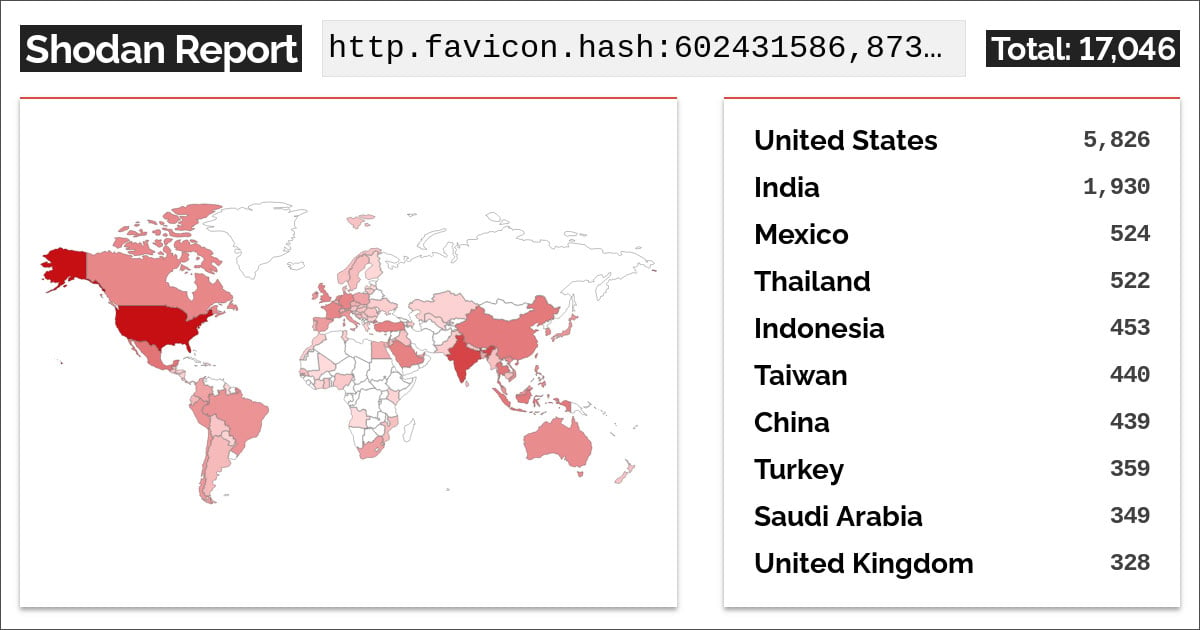

Ο ερευνητής απειλών Yutaka Sejiyama πραγματοποίησε τις δικές του σαρώσεις στο Shodan και είπε στο BleepingComputer ότι παρατήρησε 11.180 διευθύνσεις IP που εκτέθηκαν στο διαδίκτυο που σχετίζονται με τη διεπαφή διαχείρισης Palo Alto.

“Όπως γνωρίζετε, τα αποτελέσματα από το Shodan δεν είναι πληροφορίες σε πραγματικό χρόνο. Ωστόσο, κατά τη διάρκεια της έρευνάς μου πριν από τρεις ημέρες, επιβεβαίωσα ότι 11.180 από αυτές τις IP ήταν πραγματικά online”, είπε ο Sejiyama στο BleepingComputer.

Σύμφωνα με τον Shodan, οι περισσότερες συσκευές βρίσκονται στις Ηνωμένες Πολιτείες και ακολουθούν η Ινδία, το Μεξικό, η Ταϊλάνδη και η Ινδονησία.

Πηγή: Shodan

Για να βεβαιωθείτε ότι έχετε εφαρμόσει σωστά τους μετριασμούς, επισκεφθείτε την ενότητα Assets της Πύλης Υποστήριξης Πελατών του Palo Alto Networks για να βρείτε μια λίστα συσκευών με διεπαφές διαχείρισης που αντιμετωπίζουν το Διαδίκτυο και αναζητήστε συσκευές με ετικέτα “PAN-SA-2025-0015″. ‘

Εάν δεν εμφανιζόταν καμία, η σάρωση δεν εντόπισε διεπαφές διαχείρισης που εκτέθηκαν στο διαδίκτυο. Εάν το κάνουν, οι διαχειριστές θα πρέπει να χρησιμοποιήσουν τα βήματα που αναφέρονται για την ασφάλεια των συσκευών.

VIA: bleepingcomputer.com