Ένα σχετικά νέο botnet που βασίζεται στο Mirai έχει εξελιχθεί σε πολυπλοκότητα και τώρα αξιοποιεί μηδενικές εκμεταλλεύσεις για ελαττώματα ασφαλείας σε βιομηχανικούς δρομολογητές και έξυπνες οικιακές συσκευές.

Η εκμετάλλευση προηγουμένως άγνωστων τρωτών σημείων ξεκίνησε τον Νοέμβριο του 2024, σύμφωνα με ερευνητές του Chainxin X Lab που παρακολούθησαν την ανάπτυξη και τις επιθέσεις του botnet.

Ένα από τα ζητήματα ασφαλείας είναι το CVE-2024-12856, μια ευπάθεια στους βιομηχανικούς δρομολογητές Four-Faith που ο VulnCheck ανακάλυψε στα τέλη Δεκεμβρίου, αλλά παρατήρησε προσπάθειες να το εκμεταλλευτεί γύρω στις 20 Δεκεμβρίου.

για τη μόχλευση του zero-day exploit έχει αξιοποιήσει ένα zero-day exploit για το CVE-2024-12856, επηρεάζοντας τους δρομολογητές Four-Faith, παράλληλα με άλλα προσαρμοσμένα exploit για ελαττώματα σε δρομολογητές Neterbit και έξυπνες οικιακές συσκευές Vimar.

Προφίλ botnet

Το botnet, του οποίου το όνομα είναι ομοφοβική αναφορά, βασίζεται επίσης σε προσαρμοσμένα exploits για άγνωστα τρωτά σημεία σε δρομολογητές Neterbit και έξυπνες οικιακές συσκευές Vimar.

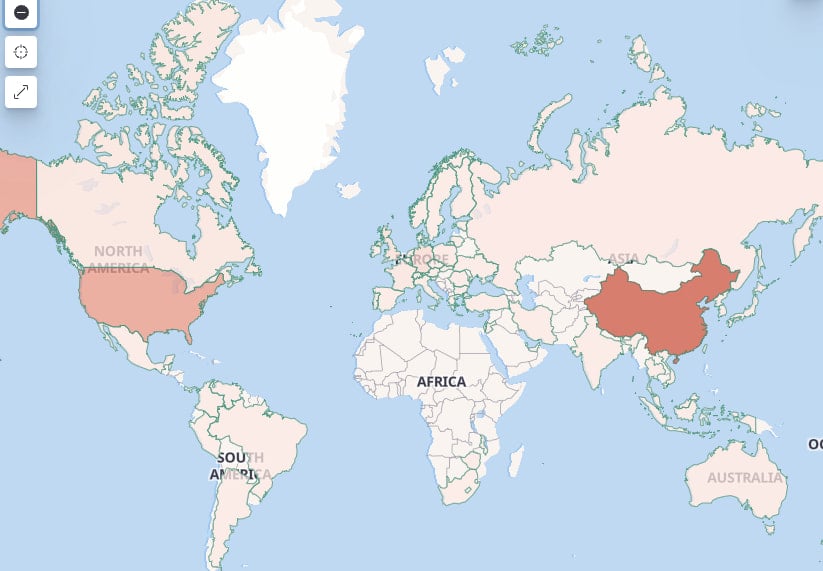

Ανακαλύφθηκε πέρυσι τον Φεβρουάριο και σήμερα αριθμεί 15.000 ενεργούς κόμβους bot καθημερινά, κυρίως στην Κίνα, τις Ηνωμένες Πολιτείες, τη Ρωσία, την Τουρκία και το Ιράν.

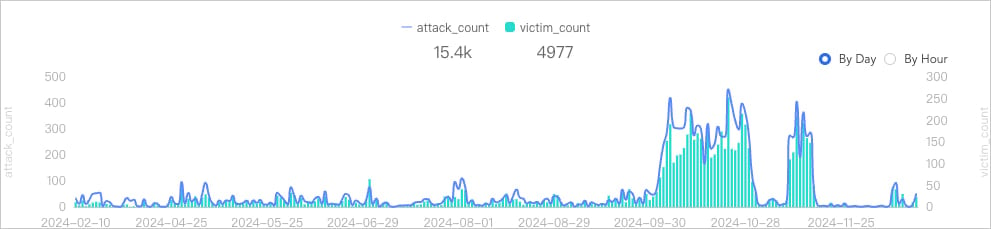

Ο κύριος στόχος της φαίνεται να είναι η πραγματοποίηση κατανεμημένης άρνησης υπηρεσίας (DDoS) σε καθορισμένους στόχους για κέρδος, στοχεύοντας εκατοντάδες οντότητες καθημερινά, με τη δραστηριότητα να κορυφώνεται τον Οκτώβριο και τον Νοέμβριο του 2024.

Πηγή: X Lab

Το κακόβουλο λογισμικό αξιοποιεί έναν συνδυασμό δημόσιων και ιδιωτικών εκμεταλλεύσεων για περισσότερα από 20 τρωτά σημεία για να εξαπλωθούν σε συσκευές που εκτίθενται στο διαδίκτυο, στοχεύοντας DVR, βιομηχανικούς και οικιακούς δρομολογητές και έξυπνες οικιακές συσκευές.

Συγκεκριμένα, στοχεύει στα εξής:

- Δρομολογητές ASUS (μέσω εκμεταλλεύσεων N-day).

- Δρομολογητές Huawei (μέσω CVE-2017-17215)

- Δρομολογητές Neterbit (προσαρμοσμένη εκμετάλλευση)

- Δρομολογητές LB-Link (μέσω CVE-2023-26801)

- Βιομηχανικοί δρομολογητές Four-Faith (μέσω του zero-day τώρα παρακολουθούνται ως CVE-2024-12856)

- Κάμερες PZT (μέσω CVE-2024-8956 και CVE-2024-8957)

- Kguard DVR

- Lilin DVR (μέσω απομακρυσμένων εκμεταλλεύσεων εκτέλεσης κώδικα)

- Γενικά DVR (με χρήση εκμεταλλεύσεων όπως το TVT editBlackAndWhiteList RCE)

- Έξυπνες οικιακές συσκευές Vimar (πιθανότατα χρησιμοποιούν μια άγνωστη ευπάθεια)

- Διάφορες συσκευές 5G/LTE (πιθανόν λόγω εσφαλμένων διαμορφώσεων ή αδύναμων διαπιστευτηρίων)

Το botnet διαθέτει μια μονάδα brute-forcing για αδύναμους κωδικούς Telnet, χρησιμοποιεί προσαρμοσμένο πακέτο UPX με μοναδικές υπογραφές και εφαρμόζει δομές εντολών που βασίζονται στο Mirai για ενημέρωση πελατών, σάρωση δικτύων και διεξαγωγή επιθέσεων DDoS.

Πηγή: X Lab

Το X Lab αναφέρει ότι οι επιθέσεις DDoS του botnet είναι σύντομες σε διάρκεια, διαρκούν μεταξύ 10 και 30 δευτερολέπτων, αλλά υψηλής έντασης, υπερβαίνοντας τα 100 Gbps στην κίνηση, γεγονός που μπορεί να προκαλέσει διακοπές ακόμη και σε ισχυρές υποδομές.

«Οι στόχοι των επιθέσεων βρίσκονται σε όλο τον κόσμο και διανέμονται σε διάφορες βιομηχανίες». εξηγεί το X Lab.

«Οι κύριοι στόχοι των επιθέσεων διανέμονται στην Κίνα, τις Ηνωμένες Πολιτείες, τη Γερμανία, το Ηνωμένο Βασίλειο και τη Σιγκαπούρη», λένε οι ερευνητές.

Συνολικά, το botnet επιδεικνύει μια μοναδική ικανότητα να διατηρεί υψηλά ποσοστά μόλυνσης σε διάφορους τύπους συσκευών χρησιμοποιώντας εκμεταλλεύσεις για ελαττώματα n-day ή ακόμη και zero-day.

Οι χρήστες μπορούν να προστατεύσουν τις συσκευές τους ακολουθώντας τη γενική σύσταση για την εγκατάσταση των πιο πρόσφατων ενημερώσεων συσκευής από τον προμηθευτή, την απενεργοποίηση της απομακρυσμένης πρόσβασης εάν δεν απαιτείται και την αλλαγή των προεπιλεγμένων διαπιστευτηρίων λογαριασμού διαχειριστή.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.