Οι εγκληματίες του κυβερνοχώρου στοχεύουν άτομα που εργάζονται στο Web3 με ψεύτικες επαγγελματικές συναντήσεις χρησιμοποιώντας μια δόλια πλατφόρμα τηλεδιάσκεψης που μολύνει Windows και Mac με κακόβουλο λογισμικό που κλέβει κρυπτογράφηση.

Η καμπάνια ονομάζεται “Meeten” από το όνομα που χρησιμοποιείται συνήθως από το λογισμικό συσκέψεων και βρίσκεται σε εξέλιξη από τον Σεπτέμβριο του 2024.

Το κακόβουλο λογισμικό, το οποίο διαθέτει έκδοση Windows και macOS, στοχεύει τα περιουσιακά στοιχεία κρυπτονομισμάτων των θυμάτων, τις τραπεζικές πληροφορίες, τις πληροφορίες που είναι αποθηκευμένες σε προγράμματα περιήγησης ιστού και τα διαπιστευτήρια Keychain (σε Mac).

Το Meeten ανακαλύφθηκε από Cado Security Labsτο οποίο προειδοποιεί ότι οι φορείς απειλών αλλάζουν συνεχώς ονόματα και επωνυμία για το ψεύτικο λογισμικό συσκέψεων και έχουν χρησιμοποιήσει στο παρελθόν ονόματα όπως “Clusee”, “Cuesee”, “Meetone” και “Meetio”.

Πηγή: Cado

Αυτές οι ψεύτικες επωνυμίες υποστηρίζονται από φαινομενικά επίσημους ιστότοπους και λογαριασμούς μέσων κοινωνικής δικτύωσης με περιεχόμενο που δημιουργείται από AI για να προστεθεί νομιμότητα.

Οι επισκέπτες καταλήγουν στον ιστότοπο μέσω phishing ή κοινωνικής μηχανικής και καλούνται να κατεβάσουν μια υποτιθέμενη εφαρμογή συνάντησης, αλλά, στην πραγματικότητα, είναι κλέφτης Realst.

“Με βάση αναφορές από στόχους, η απάτη διεξάγεται με πολλούς τρόπους. Σε μία αναφερόμενη περίπτωση, ένας χρήστης επικοινώνησε στο Telegram από κάποιον που γνώριζε που ήθελε να συζητήσει μια επιχειρηματική ευκαιρία και να προγραμματίσει μια κλήση. Ωστόσο, δημιουργήθηκε ο λογαριασμός Telegram Για να μιμηθεί μια επαφή του στόχου, ακόμη πιο ενδιαφέρον, ο απατεώνας έστειλε μια παρουσίαση επένδυσης από την εταιρεία του στόχου, υποδεικνύοντας μια περίπλοκη και στοχευμένη απάτη κλήσεις που σχετίζονται με την εργασία του Web3, τη λήψη του λογισμικού και την κλοπή του κρυπτονομίσματος τους.

Μετά την αρχική επαφή, ο στόχος θα κατευθυνθεί στον ιστότοπο του Meeten για λήψη του προϊόντος. Εκτός από τη φιλοξενία κλεφτών πληροφοριών, οι ιστότοποι του Meeten περιέχουν Javascript για την κλοπή κρυπτονομισμάτων που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού, ακόμη και πριν από την εγκατάσταση οποιουδήποτε κακόβουλου λογισμικού.”

❖ Cado Security

Εκτός από το κακόβουλο λογισμικό Realst, ο Cado λέει ότι οι ιστότοποι “Meeten” φιλοξενούν JavaScript που επιχειρεί να αποστραγγίσει τα πορτοφόλια που συνδέονται με τον ιστότοπο.

Στόχευση Mac και Windows

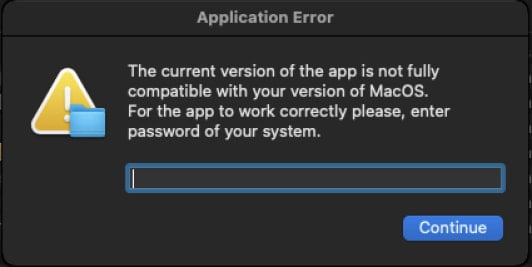

Τα άτομα που επιλέγουν να κατεβάσουν την έκδοση macOS του λογισμικού σύσκεψης λαμβάνουν ένα πακέτο με το όνομα “CallCSSetup.pkg”, αλλά έχουν χρησιμοποιηθεί και άλλα ονόματα αρχείων στο παρελθόν.

Όταν εκτελείται, χρησιμοποιεί το εργαλείο γραμμής εντολών macOS ‘osascript’ για να ζητήσει από τον χρήστη να εισαγάγει τον κωδικό πρόσβασης του συστήματός του, οδηγώντας σε κλιμάκωση των προνομίων.

Πηγή: Cado

Αφού εισαγάγετε τον κωδικό πρόσβασης, το κακόβουλο λογισμικό θα εμφανίσει ένα μήνυμα δόλωμα που θα αναφέρει: “Δεν είναι δυνατή η σύνδεση με τον διακομιστή. Εγκαταστήστε ξανά ή χρησιμοποιήστε ένα VPN.”

Ωστόσο, στο παρασκήνιο, το κακόβουλο λογισμικό Realst κλέβει δεδομένα που φιλοξενούνται στον υπολογιστή, όπως:

- Διαπιστευτήρια Telegram

- Στοιχεία τραπεζικής κάρτας

- Διαπιστευτήρια μπρελόκ

- Cookies προγράμματος περιήγησης και διαπιστευτήρια αυτόματης συμπλήρωσης από τα Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc και Vivaldi

- Πορτοφόλια Ledger και Trezor

Τα δεδομένα αποθηκεύονται πρώτα τοπικά σε έναν φάκελο, συμπιέζονται και τελικά εξάγονται σε μια απομακρυσμένη διεύθυνση μαζί με λεπτομέρειες μηχανήματος όπως όνομα έκδοσης, έκδοση και πληροφορίες συστήματος.

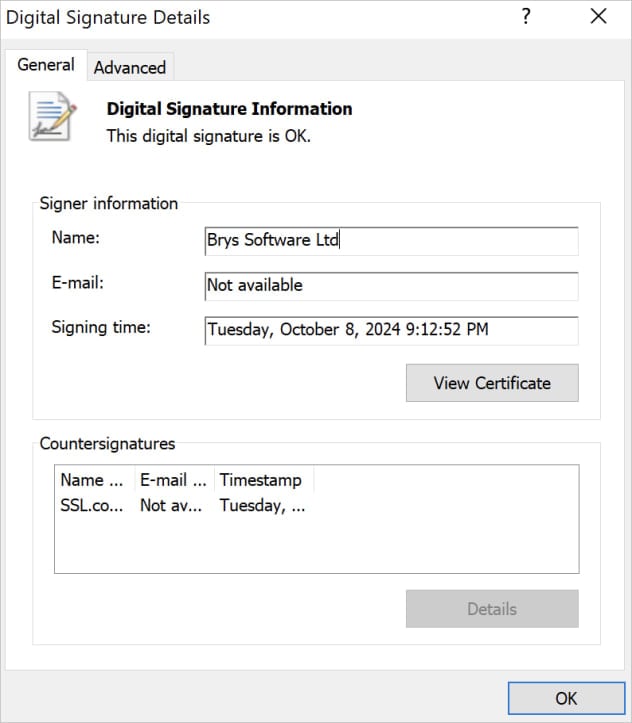

Η παραλλαγή Windows του Realst διανέμεται ως αρχείο Nullsoft Scriptable Installer System (NSIS), με το όνομα «MeetenApp.exe» και είναι επίσης ψηφιακά υπογεγραμμένο χρησιμοποιώντας ένα κλεμμένο πιστοποιητικό από το Brys Software.

Πηγή: Cado

Το πρόγραμμα εγκατάστασης περιέχει ένα αρχείο 7zip (“app-64”) και τον πυρήνα μιας εφαρμογής Electron (“app.asar”) που περιέχει JavaScript και πόρους, μεταγλωττισμένους με χρήση Bytenode σε bytecode V8 για αποφυγή εντοπισμού.

Η εφαρμογή Electron συνδέεται με έναν απομακρυσμένο διακομιστή στο “deliverynetwork[.]παρατηρητής” και πραγματοποιεί λήψη ενός αρχείου που προστατεύεται με κωδικό πρόσβασης (“AdditionalFilesForMeet.zip) που περιέχει ένα προφίλ συστήματος συστήματος (“MicrosoftRuntimeComponentsX86.exe”) και το κύριο ωφέλιμο φορτίο κακόβουλου λογισμικού (“UpdateMC.exe”).

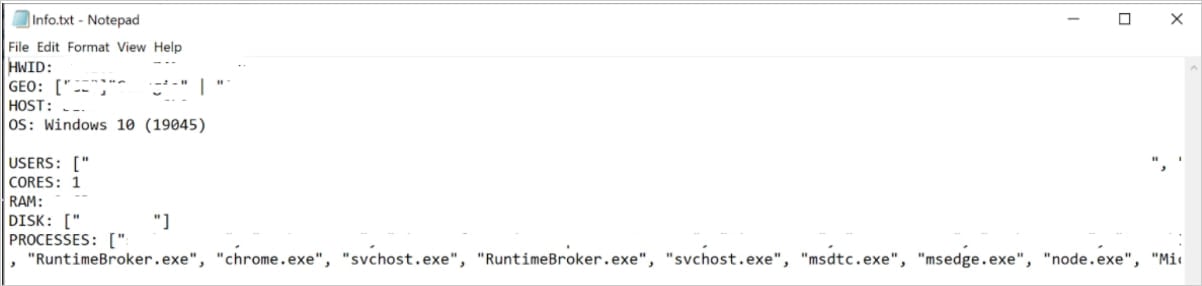

Πηγή: Cado

Το εκτελέσιμο που βασίζεται σε Rust επιχειρεί να συλλέξει τις ακόλουθες πληροφορίες, να τις προσθέσει σε ένα αρχείο ZIP και να τις εκτοπίσει:

- Διαπιστευτήρια Telegram

- Στοιχεία τραπεζικής κάρτας

- Cookie προγράμματος περιήγησης, ιστορικό και διαπιστευτήρια αυτόματης συμπλήρωσης από τα Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc και Vivaldi

- Πορτοφόλια Ledger, Trezor, Phantom και Binance

Σε σύγκριση με το macOS, η έκδοση των Windows διαθέτει έναν πιο περίτεχνο και ευέλικτο μηχανισμό παράδοσης ωφέλιμου φορτίου, καλύτερη αποφυγή και δυνατότητα παραμονής μεταξύ των επανεκκινήσεων μέσω τροποποίησης μητρώου.

Συνολικά, οι χρήστες δεν πρέπει ποτέ να εγκαθιστούν λογισμικό που προτείνουν οι χρήστες μέσω των μέσων κοινωνικής δικτύωσης χωρίς πρώτα να επαληθεύσουν εάν το λογισμικό είναι νόμιμο και στη συνέχεια να το σαρώσουν σε ένα εργαλείο προστασίας από ιούς πολλαπλών μηχανών όπως το VirusTotal.

Όσοι εργάζονται στο Web3 είναι ιδιαίτερα ευάλωτοι, καθώς η κοινωνική μηχανική είναι μια κοινή τακτική που χρησιμοποιείται για να χτιστεί μια σχέση με στόχους σε αυτόν τον χώρο και στη συνέχεια να εξαπατήσει τους στόχους για να εγκαταστήσει κακόβουλο λογισμικό για να κλέψει κρυπτονομίσματα.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.