Ανακαλύφθηκε μια νέα κερκόπορτα Linux που ονομάζεται «WolfsBane», που πιστεύεται ότι είναι μια θύρα κακόβουλου λογισμικού των Windows που χρησιμοποιείται από την κινεζική ομάδα χάκερ «Gelsemium».

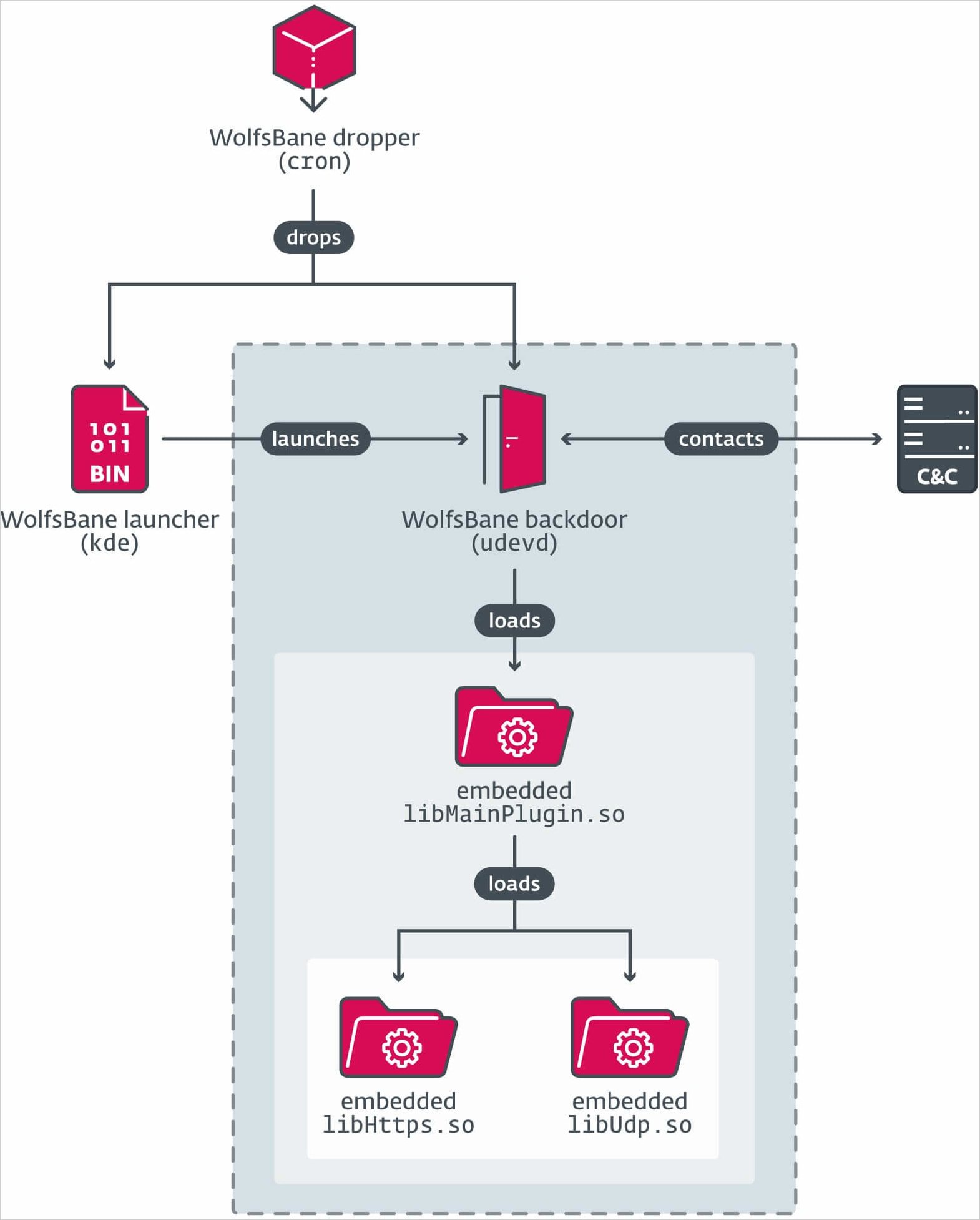

Οι ερευνητές ασφαλείας της ESET που ανέλυσαν το WolfsBane αναφέρουν ότι το WolfsBane είναι ένα πλήρες εργαλείο κακόβουλου λογισμικού που διαθέτει dropper, εκτοξευτή και backdoor, ενώ χρησιμοποιεί επίσης ένα τροποποιημένο rootkit ανοιχτού κώδικα για να αποφύγει τον εντοπισμό.

Οι ερευνητές ανακάλυψαν επίσης το «FireWood», ένα άλλο κακόβουλο λογισμικό Linux που φαίνεται να συνδέεται με το κακόβουλο λογισμικό των Windows «Project Wood».

Ωστόσο, το FireWood είναι πιο πιθανό ένα κοινόχρηστο εργαλείο που χρησιμοποιείται από πολλές κινεζικές ομάδες APT παρά ένα αποκλειστικό/ιδιωτικό εργαλείο που δημιουργήθηκε από το Gelsemium.

Η ESET λέει ότι οι δύο οικογένειες κακόβουλου λογισμικού, που εμφανίστηκαν και οι δύο στο VirusTotal τον περασμένο χρόνο, αποτελούν μέρος μιας ευρύτερης τάσης όπου οι ομάδες APT στοχεύουν όλο και περισσότερο σε πλατφόρμες Linux λόγω της ισχυρότερης ασφάλειας των Windows.

“Η τάση των ομάδων APT που εστιάζουν στο κακόβουλο λογισμικό Linux γίνεται όλο και πιο αισθητή. Πιστεύουμε ότι αυτή η αλλαγή οφείλεται σε βελτιώσεις στην ασφάλεια ηλεκτρονικού ταχυδρομείου και τερματικού σημείου των Windows, όπως η ευρεία χρήση των εργαλείων εντοπισμού και απόκρισης τελικού σημείου (EDR) και η απόφαση της Microsoft να απενεργοποιήσει το Visual Οι μακροεντολές Basic for Applications (VBA) από προεπιλογή, ως εκ τούτου, οι φορείς απειλών εξερευνούν νέες οδούς επίθεσης, με αυξανόμενη εστίαση στην εκμετάλλευση. τρωτά σημεία σε συστήματα που αντιμετωπίζουν το Διαδίκτυο, τα περισσότερα από τα οποία τρέχουν σε Linux.”

❖ ESET

Το κρυφό ουρλιαχτό του WolfsBane

Το WolfsBane εισάγεται στους στόχους μέσω ενός σταγονόμετρου με το όνομα ‘cron’, το οποίο ρίχνει το στοιχείο εκκίνησης μεταμφιεσμένο ως στοιχείο επιφάνειας εργασίας του KDE.

Ανάλογα με τα δικαιώματα με τα οποία εκτελείται, απενεργοποιεί το SELinux, δημιουργεί αρχεία υπηρεσίας συστήματος ή τροποποιεί τα αρχεία διαμόρφωσης χρήστη για να εδραιώσει την επιμονή.

Το πρόγραμμα εκκίνησης φορτώνει το στοιχείο κακόβουλου λογισμικού απορρήτου, «udevd», το οποίο φορτώνει τρεις κρυπτογραφημένες βιβλιοθήκες που περιέχουν τη βασική του λειτουργικότητα και τη διαμόρφωση επικοινωνίας εντολών και ελέγχου (C2).

Πηγή: ESET

Τέλος, μια τροποποιημένη έκδοση του rootkit BEURK userland φορτώνεται μέσω του ‘/etc/ld.so.preload’ για σύνδεση σε όλο το σύστημα για να βοηθήσει στην απόκρυψη διαδικασιών, αρχείων και κίνησης δικτύου που σχετίζονται με τις δραστηριότητες του WolfsBane.

“Το rootkit WolfsBane Hider συνδέει πολλές βασικές τυπικές λειτουργίες της βιβλιοθήκης C, όπως ανοιχτό, stat, readdirκαι πρόσβαση», εξηγεί η ESET.

“Ενώ αυτές οι συνδεδεμένες συναρτήσεις επικαλούνται τις αρχικές, φιλτράρουν τυχόν αποτελέσματα που σχετίζονται με το κακόβουλο λογισμικό WolfsBane.”

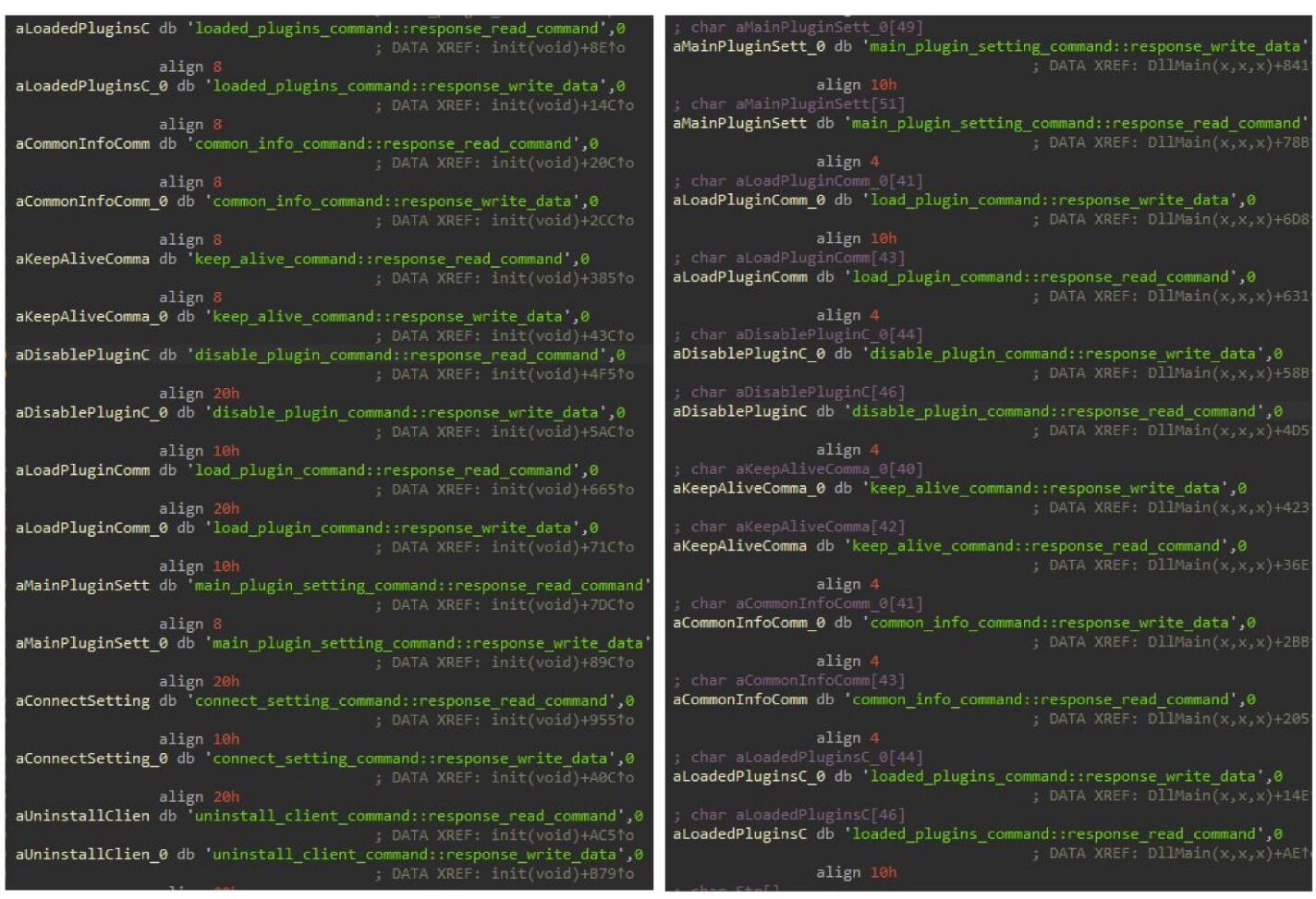

Η κύρια λειτουργία του WolfsBane είναι να εκτελεί εντολές που λαμβάνονται από τον διακομιστή C2 χρησιμοποιώντας προκαθορισμένες αντιστοιχίσεις συναρτήσεων εντολών, που είναι ο ίδιος μηχανισμός με αυτόν που χρησιμοποιείται στο αντίστοιχο των Windows.

Αυτές οι εντολές περιλαμβάνουν λειτουργίες αρχείων, διήθηση δεδομένων και χειρισμό συστήματος, δίνοντας στο Gelsemium τον απόλυτο έλεγχο των παραβιασμένων συστημάτων.

Πηγή: ESET

Αν και συνδέεται χαλαρά με το Gelsemium, το FireWood είναι μια άλλη κερκόπορτα Linux που θα μπορούσε να επιτρέψει ευέλικτες, μακροπρόθεσμες εκστρατείες κατασκοπείας.

Οι δυνατότητες εκτέλεσης εντολών του επιτρέπουν στους χειριστές να εκτελούν λειτουργίες αρχείων, εκτέλεση εντολών φλοιού, φόρτωση/εκφόρτωση βιβλιοθήκης και εξαγωγή δεδομένων.

Η ESET εντόπισε ένα αρχείο με το όνομα «usbdev.ko», το οποίο υποπτεύεται ότι λειτουργεί ως rootkit σε επίπεδο πυρήνα, παρέχοντας στο FireWood τη δυνατότητα απόκρυψης διεργασιών.

Το κακόβουλο λογισμικό ορίζει την επιμονή του στον κεντρικό υπολογιστή δημιουργώντας ένα αρχείο αυτόματης εκκίνησης (gnome-control.desktop) στο ‘.config/autostart/, ενώ μπορεί επίσης να συμπεριλάβει εντολές σε αυτό το αρχείο για να εκτελεστούν αυτόματα κατά την εκκίνηση του συστήματος.

Μια ολοκληρωμένη λίστα δεικτών συμβιβασμού που σχετίζονται με τις δύο νέες οικογένειες κακόβουλων προγραμμάτων Linux και τις τελευταίες καμπάνιες του Gelsemium είναι διαθέσιμες στο αυτό το αποθετήριο GitHub.

VIA: bleepingcomputer.com