Περιεχόμενα Άρθρου

Οι Κινέζοι φορείς απειλών χρησιμοποιούν ένα προσαρμοσμένο κιτ εργαλείων μετά την εκμετάλλευση που ονομάζεται “DeepData” για να εκμεταλλευτούν μια ευπάθεια zero-day στον πελάτη FortiClient Windows VPN του Fortinet που κλέβει διαπιστευτήρια.

Η μηδενική ημέρα επιτρέπει στους παράγοντες απειλής να απορρίψουν τα διαπιστευτήρια από τη μνήμη αφού ο χρήστης πραγματοποιήσει έλεγχο ταυτότητας με τη συσκευή VPN

Οι ερευνητές του Volexity αναφέρουν ότι ανακάλυψαν αυτό το ελάττωμα νωρίτερα αυτό το καλοκαίρι και το ανέφεραν στο Fortinet, αλλά το ζήτημα παραμένει άλυτο και δεν του έχει ανατεθεί κανένα CVE.

“Το Volexity ανέφερε αυτήν την ευπάθεια στο Fortinet στις 18 Ιουλίου 2024 και η Fortinet αναγνώρισε το ζήτημα στις 24 Ιουλίου 2024.” εξηγεί η έκθεση.

“Τη στιγμή που γράφονται αυτές οι γραμμές, αυτό το ζήτημα παραμένει άλυτο και το Volexity δεν γνωρίζει έναν εκχωρημένο αριθμό CVE.”

Στόχευση διαπιστευτηρίων VPN

Οι επιθέσεις διεξάγονται από Κινέζους χάκερ με το όνομα «BrazenBamboo», γνωστοί για την ανάπτυξη και την ανάπτυξη προηγμένων οικογενειών κακόβουλου λογισμικού που στοχεύουν συστήματα Windows, macOS, iOS και Android σε επιχειρήσεις παρακολούθησης.

Το Volexity εξηγεί ότι οι φορείς απειλών χρησιμοποιούν πολυάριθμο κακόβουλο λογισμικό ως μέρος των επιθέσεων τους, συμπεριλαμβανομένων των κακόβουλων προγραμμάτων LightSpy και DeepPost.

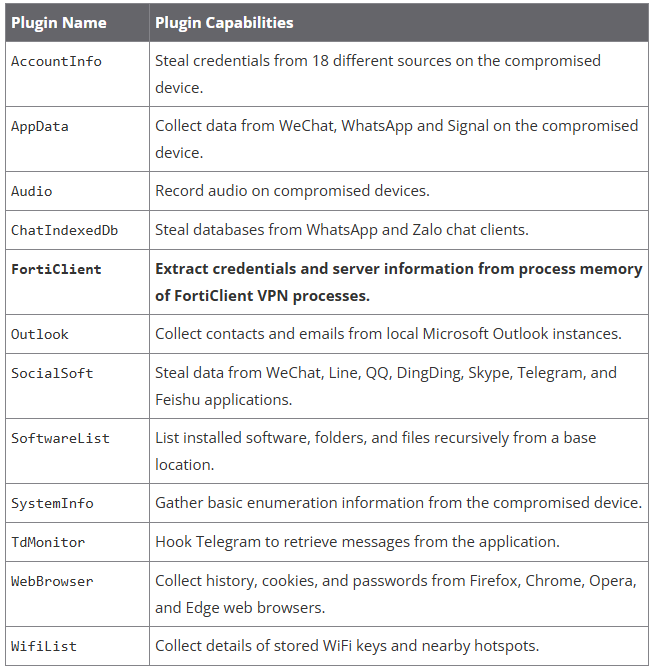

Το LightSpy είναι ένα λογισμικό υποκλοπής πολλαπλών πλατφορμών για συλλογή δεδομένων, καταγραφή πλήκτρων, κλοπή διαπιστευτηρίων προγράμματος περιήγησης και παρακολούθηση επικοινωνιών. Το κακόβουλο λογισμικό DeepPost χρησιμοποιείται για την κλοπή δεδομένων από παραβιασμένες συσκευές.

Η αναφορά του Volexity εστιάζει στο DeepData, ένα αρθρωτό εργαλείο μετά την εκμετάλλευση για Windows, το οποίο χρησιμοποιεί πολλαπλές προσθήκες για στοχευμένη κλοπή δεδομένων.

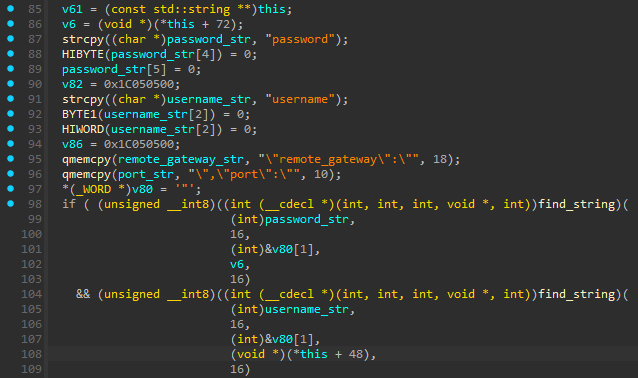

Η τελευταία του έκδοση, που εντοπίστηκε το περασμένο καλοκαίρι, το DeepData περιλαμβάνει μια προσθήκη FortiClient που εκμεταλλεύεται μια ευπάθεια zero-day στο προϊόν για να εξάγει διαπιστευτήρια (όνομα χρήστη, κωδικούς πρόσβασης) και πληροφορίες διακομιστή VPN.

Το DeepData εντοπίζει και αποκρυπτογραφεί αντικείμενα JSON στη μνήμη διεργασιών του FortiClient όπου παραμένουν τα διαπιστευτήρια και τα διοχετεύει στον διακομιστή του εισβολέα χρησιμοποιώντας το DeepPost.

Πηγή: Volexity

Διακυβεύοντας λογαριασμούς VPN, το BrazenBamboo μπορεί να αποκτήσει αρχική πρόσβαση σε εταιρικά δίκτυα, όπου στη συνέχεια μπορούν να εξαπλωθούν πλευρικά, να αποκτήσουν πρόσβαση σε ευαίσθητα συστήματα και γενικά να επεκτείνουν τις εκστρατείες κατασκοπείας.

Πηγή: Volexity

FortiClient zero-day

Το Volexity ανακάλυψε ότι το DeepData αξιοποιεί το FortiClient zero στα μέσα Ιουλίου 2024 και διαπίστωσε ότι είναι παρόμοιο με ένα ελάττωμα του 2016 (επίσης χωρίς CVE), όπου η ενσωματωμένη μνήμη αντισταθμίζει τα εκτεθειμένα διαπιστευτήρια.

Ωστόσο, η ευπάθεια του 2024 είναι νέα και ευδιάκριτη και λειτουργεί μόνο σε πρόσφατες εκδόσεις, συμπεριλαμβανομένης της πιο πρόσφατης έκδοσης 7.4.0, υποδεικνύοντας ότι πιθανότατα συνδέεται με πρόσφατες αλλαγές στο λογισμικό.

Το Volexity εξηγεί ότι το πρόβλημα είναι η αποτυχία του FortiClient να διαγράψει ευαίσθητες πληροφορίες από τη μνήμη του, όπως το όνομα χρήστη, τον κωδικό πρόσβασης, την πύλη VPN και τη θύρα, που παραμένουν σε αντικείμενα JSON στη μνήμη.

Έως ότου το Fortinet επιβεβαιώσει το ελάττωμα και κυκλοφορήσει μια ενημέρωση κώδικα επιδιόρθωσης, συνιστάται ο περιορισμός της πρόσβασης VPN και η παρακολούθηση για ασυνήθιστη δραστηριότητα σύνδεσης.

Οι δείκτες συμβιβασμού που σχετίζονται με την τελευταία καμπάνια BrazenBamboo είναι διαθέσιμο εδώ.

Η BleepingComputer επικοινώνησε με τη Fortinet για να ρωτήσει σχετικά με την αναφερόμενη ευπάθεια zero-day και εάν σκοπεύουν να εκδώσουν μια ενημέρωση ασφαλείας σύντομα, αλλά ακόμα περιμένουμε την απάντησή τους.

VIA: bleepingcomputer.com