Μια νέα ευπάθεια UEFI Secure Boot bypass παρακολουθείται ως CVE-2024-7344 που επηρεάζει μια υπογεγραμμένη από τη Microsoft εφαρμογή θα μπορούσε να αξιοποιηθεί για την ανάπτυξη bootkit ακόμα και αν η προστασία Secure Boot είναι ενεργή.

Η ευάλωτη εφαρμογή UEFI υπάρχει σε πολλά εργαλεία ανάκτησης συστήματος σε πραγματικό χρόνο από διάφορους προγραμματιστές λογισμικού τρίτων.

Τα bootkits αντιπροσωπεύουν μια κρίσιμη απειλή για την ασφάλεια που είναι δύσκολο να εντοπιστεί επειδή αναλαμβάνουν δράση πριν φορτώσει το λειτουργικό σύστημα και επιβιώνουν από την επανεγκατάσταση του λειτουργικού συστήματος.

Υποκείμενο πρόβλημα

Το πρόβλημα προέρχεται από την εφαρμογή που χρησιμοποιεί έναν προσαρμοσμένο φορτωτή PE, ο οποίος επιτρέπει τη φόρτωση οποιουδήποτε δυαδικού αρχείου UEFI, ακόμα κι αν δεν είναι υπογεγραμμένο.

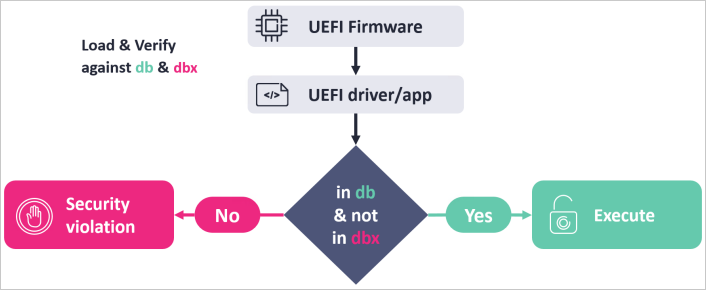

Συγκεκριμένα, η ευάλωτη εφαρμογή UEFI δεν βασίζεται σε αξιόπιστες υπηρεσίες όπως το «LoadImage» και το «StartImage» που επικυρώνουν δυαδικά αρχεία έναντι μιας βάσης δεδομένων αξιόπιστης (db) και μιας βάσης δεδομένων ανάκλησης (dbx).

Σε αυτό το πλαίσιο, το ‘reloader.efi’ αποκρυπτογραφεί χειροκίνητα και φορτώνει σε δυαδικά αρχεία μνήμης από το ‘cloak.dat’, το οποίο περιέχει μια στοιχειώδη κρυπτογραφημένη εικόνα XOR PE.

Αυτή η μη ασφαλής διαδικασία θα μπορούσε να αξιοποιηθεί από έναν εισβολέα αντικαθιστώντας τον προεπιλεγμένο bootloader OS της εφαρμογής στο διαμέρισμα EFI με ένα ευάλωτο “reloader.efi” και εγκαθιστώντας ένα κακόβουλο αρχείο “cloak.dat” στις ονομαστικές του διαδρομές.

Κατά την εκκίνηση του συστήματος, ο προσαρμοσμένος φορτωτής θα αποκρυπτογραφήσει και θα εκτελέσει το κακόβουλο δυαδικό αρχείο χωρίς επικύρωση Ασφαλούς εκκίνησης.

Πηγή: ESET

Πεδίο επιπτώσεων

Η ευπάθεια επηρεάζει τις εφαρμογές UEFI που έχουν σχεδιαστεί για να βοηθούν στην ανάκτηση συστήματος, στη συντήρηση του δίσκου ή στη δημιουργία αντιγράφων ασφαλείας και δεν είναι εφαρμογές UEFI γενικής χρήσης.

της ESET έκθεση παραθέτει τα ακόλουθα προϊόντα και εκδόσεις ως ευάλωτα:

- Howyar SysΕπιστροφή πριν από την έκδοση 10.2.023_20240919

- Greenware GreenGuard πριν από την έκδοση 10.2.023-20240927

- Radix SmartRecovery πριν από την έκδοση 11.2.023-20240927

- Sanfong EZ-back System πριν από την έκδοση 10.3.024-20241127

- WASAY eRecoveryRX πριν από την έκδοση 8.4.022-20241127

- CES NeoImpact πριν από την έκδοση 10.1.024-20241127

- SignalComputer HDD King πριν από την έκδοση 10.3.021-20241127

Θα πρέπει να σημειωθεί ότι οι εισβολείς θα μπορούσαν να εκμεταλλευτούν το CVE-2024-7344 ακόμη και αν οι παραπάνω εφαρμογές δεν υπάρχουν στον υπολογιστή-στόχο. Οι χάκερ θα μπορούσαν να εκτελέσουν την επίθεση αναπτύσσοντας μόνο τον ευάλωτο ‘reloader’. efi’ binary από αυτές τις εφαρμογές.

Ωστόσο, όσοι χρησιμοποιούν τις παραπάνω εφαρμογές και τις επηρεαζόμενες εκδόσεις θα πρέπει να μετακινηθούν στις νεότερες εκδόσεις το συντομότερο δυνατό για να εξαλείψουν την επιφάνεια επίθεσης.

Η ESET δημοσίευσε ένα βίντεο για να δείξει πώς θα μπορούσε να γίνει εκμετάλλευση της ευπάθειας σε ένα σύστημα που έχει ενεργοποιημένη την Ασφαλή εκκίνηση

Διορθώσεις και μετριασμούς

Η Microsoft κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα για το CVE-2024-7344

Η ESET ανακάλυψε την ευπάθεια στις 8 Ιουλίου 2024 και το ανέφερε στο Κέντρο Συντονισμού CERT (CERT/CC) για συντονισμένη γνωστοποίηση στα επηρεαζόμενα μέρη.

Οι επηρεαζόμενοι προμηθευτές διόρθωσαν το πρόβλημα στα προϊόντα τους και η Microsoft ανακάλεσε τα πιστοποιητικά στην ενημέρωση της ενημέρωσης κώδικα Τρίτης 14 Ιανουαρίου

Τους επόμενους μήνες, η ESET συνεργάστηκε με τους επηρεαζόμενους προμηθευτές για την αξιολόγηση των προτεινόμενων ενημερώσεων κώδικα και την εξάλειψη του προβλήματος ασφαλείας.

Τελικά, στις 14 Ιανουαρίου 2025, η Microsoft ανακάλεσε τα πιστοποιητικά των ευάλωτων εφαρμογών UEFI, τα οποία θα έπρεπε να εμποδίσουν κάθε προσπάθεια εκτέλεσης των δυαδικών τους.

Αυτός ο μετριασμός εφαρμόζεται αυτόματα σε χρήστες που εγκατέστησαν την πιο πρόσφατη ενημέρωση των Windows. Η ESET μοιράστηκε επίσης εντολές PowerShell που μπορούν να χρησιμοποιήσουν οι διαχειριστές κρίσιμων συστημάτων για να ελέγξουν μη αυτόματα εάν οι ανακλήσεις εφαρμόστηκαν με επιτυχία.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.