Το δημοφιλές μοντέλο Ultralytics YOLO11 AI παραβιάστηκε σε μια επίθεση αλυσίδας εφοδιασμού για την ανάπτυξη cryptominers σε συσκευές που εκτελούν τις εκδόσεις 8.3.41 και 8.3.42 από το Python Package Index (PyPI).

Η Ultralytics είναι μια εταιρεία ανάπτυξης λογισμικού που ειδικεύεται στην όραση υπολογιστών και την τεχνητή νοημοσύνη (AI), συγκεκριμένα στην ανίχνευση αντικειμένων και την επεξεργασία εικόνας.

Είναι περισσότερο γνωστό για το προηγμένο μοντέλο ανίχνευσης αντικειμένων “YOLO” (You Only Look Once), το οποίο μπορεί γρήγορα και με ακρίβεια να ανιχνεύει και να αναγνωρίζει αντικείμενα σε ροές βίντεο σε πραγματικό χρόνο.

Τα εργαλεία Ultralytics είναι ανοιχτού κώδικα και χρησιμοποιούνται από πολυάριθμα έργα που καλύπτουν ένα ευρύ φάσμα βιομηχανιών και εφαρμογών.

Η βιβλιοθήκη έχει επισημανθεί 33.600 φορές με αστέρι και 6.500 φορές στο GitHub και είχε πάνω από 260,000 τις τελευταίες 24 ώρες μόνο από το PyPI.

Το Ultralytics YOLO11 έχει παραβιαστεί

Χθες, τα Ultralytics 8.3.41 και 8.3.42 κυκλοφόρησαν στο PyPi και οι χρήστες που εγκατέστησαν τις παραβιασμένες εκδόσεις απευθείας ή ως εξάρτηση ανακάλυψαν ότι είχε αναπτυχθεί ένα cryptominer. Για τους λογαριασμούς Google Colab, οι ιδιοκτήτες επισημάνθηκαν και αποκλείστηκαν λόγω “καταχρηστικής δραστηριότητας”.

Το Ultralytics είναι μια εξάρτηση τόσο του SwarmUI όσο και του ComfyUIοι οποίοι και οι δύο επιβεβαίωσαν ότι νέες εγκαταστάσεις των βιβλιοθηκών τους θα είχαν οδηγήσει στην εγκατάσταση του miner.

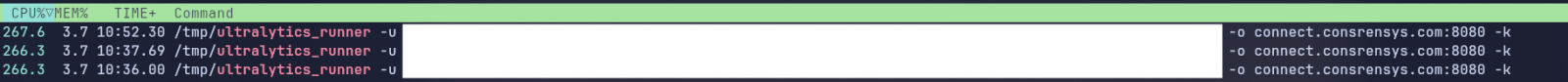

Όταν εγκατασταθεί, η παραβιασμένη βιβλιοθήκη εγκαθιστά και εκκινεί ένα XMRig Miner στο ‘/tmp/ultralytics_runnerγια να συνδεθείτε σε μια μικρή πισίνα στο “connect.consrensys[.]com:8080”.

μας: Floresce

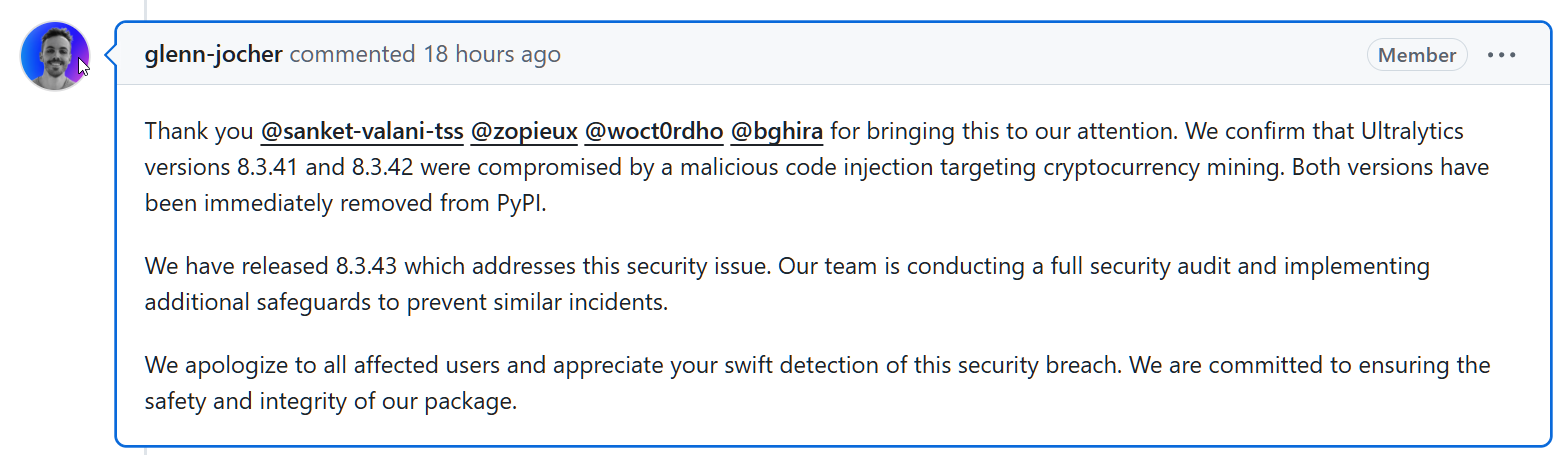

Ο ιδρυτής και διευθύνων σύμβουλος της Ultralytics, Glenn Jocher, επιβεβαίωσε ότι το πρόβλημα επηρεάζει μόνο αυτές τις δύο παραβιασμένες εκδόσεις, οι οποίες έχουν ήδη τραβηχτεί και αντικατασταθεί με μια καθαρή έκδοση 8.3.43.

“Επιβεβαιώνουμε ότι οι εκδόσεις 8.3.41 και 8.3.42 της Ultralytics παραβιάστηκαν από μια κακόβουλη ένεση κώδικα που στοχεύει την εξόρυξη κρυπτονομισμάτων. Και οι δύο εκδόσεις καταργήθηκαν αμέσως από το PyPI.” Ο Jocher δημοσίευσε στο GitHub.

“Έχουμε κυκλοφορήσει το 8.3.43 το οποίο αντιμετωπίζει αυτό το ζήτημα ασφαλείας. Η ομάδα μας διενεργεί πλήρη έλεγχο ασφαλείας και εφαρμόζει πρόσθετες διασφαλίσεις για την αποφυγή παρόμοιων περιστατικών.”

Πηγή: BleepingComputer

,

Οι προγραμματιστές διερευνούν επί του παρόντος τη βασική αιτία και τις πιθανές ευπάθειες στο περιβάλλον κατασκευής Ultralytics για να προσδιορίσουν πώς παραβιάστηκε.

Ωστόσο, ο Jocher σχολίασε ότι ο συμβιβασμός φαίνεται να προέρχεται από δύο κακόβουλα PR [1, 2]με ένεση κωδικού στα ονόματα υποκαταστημάτων που υποβλήθηκαν από χρήστη στο Χονγκ Κονγκ.

Το εάν ο κακόβουλος κώδικας εκτελούσε αποκλειστικά εξόρυξη κρυπτογράφησης ή παραβίασε προσωπικά δεδομένα χρήστη παραμένει ασαφές και η κοινότητα εξακολουθεί να αναμένει επίσημη ενημέρωση σχετικά με την παραβίαση που θα παρέχει διευκρινίσεις για όλες τις λεπτομέρειες.

Από άφθονη προσοχή, όσοι κατέβασαν μια κακόβουλη έκδοση του Ultralytics θα πρέπει να εκτελέσουν μια πλήρη σάρωση συστήματος.

Η BleepingComputer επικοινώνησε με την Ultralytics για να σχολιάσει την κατάσταση και να μάθει περισσότερα σχετικά με τον τρόπο με τον οποίο επιτεύχθηκε ο συμβιβασμός στην αλυσίδα εφοδιασμού, αλλά ακόμα περιμένουμε απάντηση.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.