Οι χάκερ χρησιμοποίησαν νέο κακόβουλο λογισμικό GodLoader εκμεταλλευόμενοι τις δυνατότητες της ευρέως χρησιμοποιούμενης μηχανής παιχνιδιών Godot για να αποφύγουν τον εντοπισμό και να μολύνουν πάνω από 17.000 συστήματα σε μόλις τρεις μήνες.

Όπως διαπίστωσε η Check Point Research κατά τη διερεύνηση των επιθέσεων, οι φορείς απειλών μπορούν να χρησιμοποιήσουν αυτό το πρόγραμμα φόρτωσης κακόβουλου λογισμικού για να στοχεύσουν παίκτες σε όλες τις μεγάλες πλατφόρμες, συμπεριλαμβανομένων των Windows, macOS, Linux, Android και iOS.

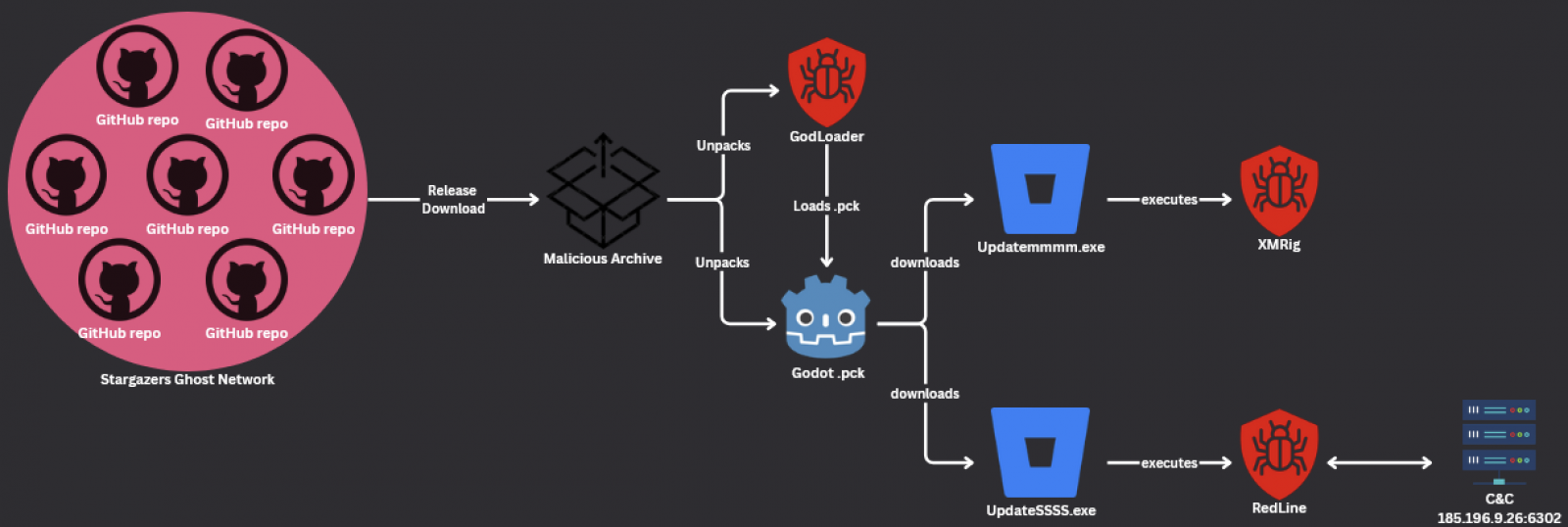

Χρησιμοποιείται επίσης για την αξιοποίηση της ευελιξίας του Godot και των δυνατοτήτων της γλώσσας δέσμης ενεργειών GDScript για την εκτέλεση αυθαίρετου κώδικα και την παράκαμψη συστημάτων ανίχνευσης χρησιμοποιώντας τα αρχεία .pck της μηχανής παιχνιδιού, τα οποία συσκευάζουν στοιχεία παιχνιδιών, για την ενσωμάτωση επιβλαβών σεναρίων.

Μόλις φορτωθούν, τα κακόβουλα δημιουργημένα αρχεία ενεργοποιούν κακόβουλο κώδικα στις συσκευές των θυμάτων, επιτρέποντας στους εισβολείς να κλέψουν διαπιστευτήρια ή να κατεβάσουν επιπλέον ωφέλιμα φορτία, συμπεριλαμβανομένου του XMRig crypto miner. Η διαμόρφωση αυτού του κακόβουλου λογισμικού miner φιλοξενήθηκε σε ένα ιδιωτικό αρχείο Pastebin που ανέβηκε τον Μάιο, το οποίο επισκέφθηκε 206.913 φορές σε όλη την καμπάνια.

“Από τις 29 Ιουνίου 2024 τουλάχιστον, οι εγκληματίες του κυβερνοχώρου εκμεταλλεύονται το Godot Engine για να εκτελέσουν δημιουργημένο κώδικα GDScript που ενεργοποιεί κακόβουλες εντολές και παρέχει κακόβουλο λογισμικό. Αυτή η τεχνική παρέμεινε απαρατήρητη από τα περισσότερα εργαλεία προστασίας από ιούς στο VirusTotal, μολύνοντας πιθανώς περισσότερα από 17.000 μηχανήματα μερικούς μήνες» σύμφωνα με το Check Point.

“Η Godot έχει μια ζωντανή και αναπτυσσόμενη κοινότητα προγραμματιστών που εκτιμούν τη φύση του ανοιχτού κώδικα και τις ισχυρές δυνατότητές της. Πάνω από 2.700 προγραμματιστές συνεισέφεραν στη μηχανή παιχνιδιών Godot”, ενώ “σε πλατφόρμες όπως το Discord, το YouTube και άλλες πλατφόρμες μέσων κοινωνικής δικτύωσης, η μηχανή Godot έχει περίπου 80.000 ακόλουθους που ενημερώνονται για τα τελευταία νέα».

Οι εισβολείς παρέδωσαν το κακόβουλο λογισμικό GodLoader μέσω του Stargazers Ghost Network, ενός κακόβουλου λογισμικού Distribution-as-a-Service (DaaS) που συγκαλύπτει τις δραστηριότητές του χρησιμοποιώντας φαινομενικά νόμιμα αποθετήρια GitHub.

Μεταξύ Σεπτεμβρίου και Οκτωβρίου 2024, χρησιμοποίησαν πάνω από 200 αποθετήρια που ελέγχονται από περισσότερους από 225 λογαριασμούς Stargazer Ghost για να αναπτύξουν το κακόβουλο λογισμικό σε συστήματα στόχων, εκμεταλλευόμενοι την εμπιστοσύνη των πιθανών θυμάτων σε πλατφόρμες ανοιχτού κώδικα και φαινομενικά νόμιμα αποθετήρια λογισμικού.

Σε όλη την καμπάνια, το Check Point εντόπισε τέσσερα ξεχωριστά κύματα επίθεσης εναντίον προγραμματιστών και παικτών μεταξύ 12 Σεπτεμβρίου και 3 Οκτωβρίου, παρακινώντας τους να κατεβάσουν μολυσμένα εργαλεία και παιχνίδια.

Ενώ οι ερευνητές ασφαλείας ανακάλυψαν μόνο δείγματα GodLoader που στοχεύουν συστήματα Windows, ανέπτυξαν επίσης κώδικα εκμετάλλευσης απόδειξης GDScript που δείχνει πόσο εύκολα μπορεί να προσαρμοστεί το κακόβουλο λογισμικό για να επιτεθεί σε συστήματα Linux και macOS.

Το Stargazer Goblin, ο παράγοντας απειλής πίσω από την πλατφόρμα Stargazers Ghost Network DaaS που χρησιμοποιήθηκε σε αυτές τις επιθέσεις, παρατηρήθηκε για πρώτη φορά από το Check Point να προωθεί αυτήν την υπηρεσία διανομής κακόβουλου λογισμικού στον σκοτεινό ιστό τον Ιούνιο του 2023. Ωστόσο, πιθανότατα ήταν ενεργή τουλάχιστον από τον Αύγουστο του 2022. κερδίζοντας πάνω από 100.000 $ από τότε που ξεκίνησε αυτή η υπηρεσία.

Το Stargazers Ghost Network χρησιμοποιεί πάνω από 3.000 λογαριασμούς GitHub “φάντασμα” για να δημιουργήσει δίκτυα εκατοντάδων αποθετηρίων που μπορούν να χρησιμοποιηθούν για την παράδοση κακόβουλου λογισμικού (κυρίως κλέφτες πληροφοριών όπως RedLine, Lumma Stealer, Rhadamanthys, RisePro και Atlantida Stealer) και star, fork και εγγραφείτε σε αυτά τα κακόβουλα repos για να τα προωθήσετε στην ενότητα trending του GitHub και να αυξήσουν τη φαινομενική τους νομιμότητα.

VIA: bleepingcomputer.com