Οι φορείς απειλών της Βόρειας Κορέας χρησιμοποιούν νέο κακόβουλο λογισμικό που ονομάζεται OtterCookie στην καμπάνια Contagious Interview που στοχεύει προγραμματιστές λογισμικού.

Το Contagious Interview είναι ενεργό τουλάχιστον από τον Δεκέμβριο του 2022, σύμφωνα με ερευνητές της εταιρείας κυβερνοασφάλειας Palo Alto Networks. Η καμπάνια στοχεύει προγραμματιστές λογισμικού με ψεύτικες προσφορές εργασίας για την παράδοση κακόβουλου λογισμικού όπως το BeaverTail και το InvisibleFerret.

Μια αναφορά από το NTT Security Japan σημειώνει ότι η λειτουργία Contagious Interview χρησιμοποιεί τώρα ένα νέο κομμάτι κακόβουλου λογισμικού που ονομάζεται OtterCookie, το οποίο πιθανότατα παρουσιάστηκε τον Σεπτέμβριο και με μια νέα παραλλαγή που εμφανίζεται στη φύση τον Νοέμβριο.

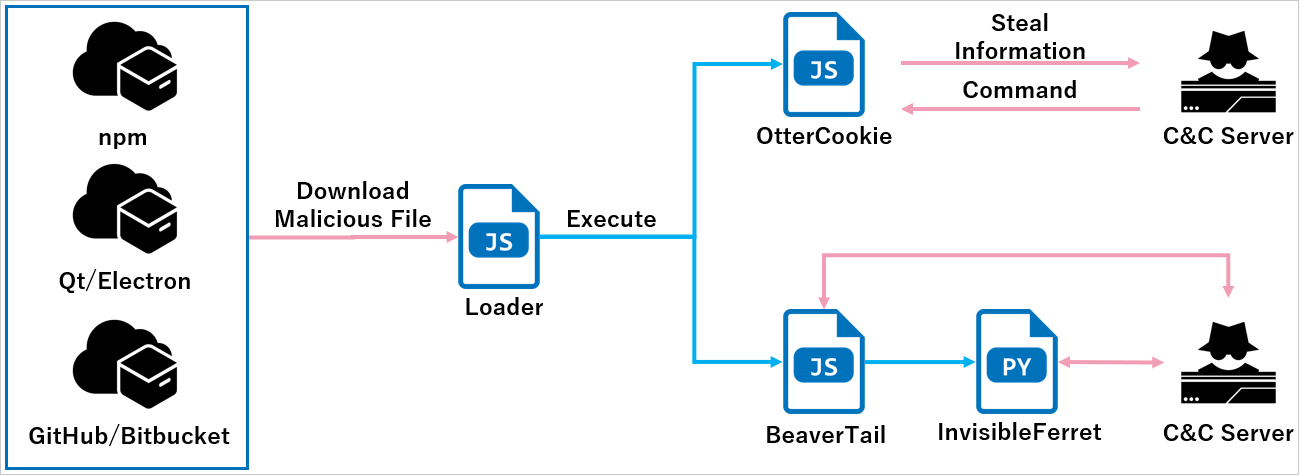

Αλυσίδα επίθεσης OtterCookie

Ακριβώς όπως στις επιθέσεις που τεκμηριώθηκαν από τους ερευνητές της Unit42 του Palo Alto Networks, το OtterCookie παραδίδεται μέσω ενός φορτωτή που ανακτά δεδομένα JSON και εκτελεί την ιδιότητα «cookie» ως κώδικα JavaScript.

Το NTT λέει ότι, παρόλο που το BeaverTail παραμένει το πιο κοινό ωφέλιμο φορτίο, το OtterCookie έχει παρατηρηθεί σε ορισμένες περιπτώσεις είτε να αναπτύσσεται παράλληλα με το BeaverTail είτε από μόνο του.

Ο φορτωτής μολύνει στόχους μέσω έργων Node.js ή πακέτων npm που έχουν ληφθεί από το GitHub ή το Bitbucket. Ωστόσο, πρόσφατα χρησιμοποιήθηκαν και αρχεία που δημιουργήθηκαν ως εφαρμογές Qt ή Electron.

Πηγή: NTT Japan

Μόλις ενεργοποιηθεί στη συσκευή προορισμού, το OtterCookie δημιουργεί ασφαλείς επικοινωνίες με την υποδομή εντολών και ελέγχου (C2) χρησιμοποιώντας το εργαλείο Socket.IO WebSocket και αναμένει για εντολές.

Οι ερευνητές παρατήρησαν εντολές κελύφους που εκτελούν κλοπή δεδομένων (π.χ. συλλογή κλειδιών πορτοφολιού κρυπτονομισμάτων, εγγράφων, εικόνων και άλλων πολύτιμων πληροφοριών).

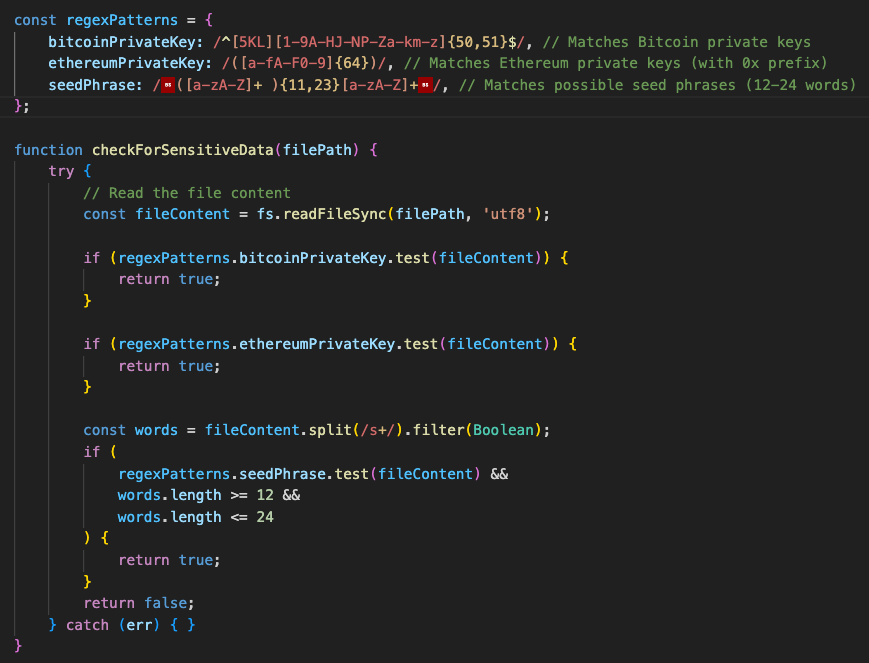

“Η έκδοση Σεπτεμβρίου του OtterCookie περιλάμβανε ήδη μια ενσωματωμένη λειτουργία για την κλοπή κλειδιών που σχετίζονται με πορτοφόλια κρυπτονομισμάτων.” Το NTT εξηγεί.

«Για παράδειγμα, η συνάρτηση checkForSensitiveData χρησιμοποίησε κανονικές εκφράσεις για να ελέγξει για ιδιωτικά κλειδιά Ethereum», σημειώνουν οι ερευνητές, προσθέτοντας ότι αυτό άλλαξε με την παραλλαγή του κακόβουλου λογισμικού Νοεμβρίου, όπου αυτό επιτυγχάνεται μέσω εντολών απομακρυσμένου φλοιού.

Πηγή: NTT Japan

Η πιο πρόσφατη έκδοση του OtterCookie μπορεί επίσης να διευρύνει δεδομένα του προχείρου στους παράγοντες απειλών, τα οποία μπορεί να περιέχουν ευαίσθητες πληροφορίες.

Εντολές που χρησιμοποιούνται συνήθως για αναγνώριση, όπως «ls» και «cat», ανιχνεύθηκαν επίσης, υποδεικνύοντας την πρόθεση του εισβολέα να εξερευνήσει το περιβάλλον και να το σκηνοθετήσει για βαθύτερη διείσδυση ή πλευρική κίνηση.

Η εμφάνιση νέου κακόβουλου λογισμικού και η διαφοροποίηση των μεθόδων μόλυνσης υποδηλώνουν ότι οι παράγοντες απειλής πίσω από την εκστρατεία Contagious Interview πειραματίζονται με νέες τακτικές.

Οι προγραμματιστές λογισμικού θα πρέπει να προσπαθήσουν να επαληθεύσουν πληροφορίες σχετικά με έναν πιθανό εργοδότη και να είναι προσεκτικοί όσον αφορά την εκτέλεση κώδικα σε προσωπικούς ή υπολογιστές εργασίας ως μέρος μιας προσφοράς εργασίας που απαιτεί δοκιμές κωδικοποίησης.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.