Οι ύποπτοι Ρώσοι χάκερ συνελήφθησαν να εκμεταλλεύονται μια ευπάθεια των Windows που επιδιορθώθηκε πρόσφατα ως ημέρα μηδέν σε συνεχιζόμενες επιθέσεις που στοχεύουν ουκρανικές οντότητες.

Το ελάττωμα ασφαλείας (CVE-2024-43451) είναι μια ευπάθεια πλαστογράφησης του NTLM Hash Disclosure που αναφέρθηκε από ερευνητές ασφαλείας του ClearSky, η οποία μπορεί να χρησιμοποιηθεί για την κλοπή του κατακερματισμού NTLMv2 του συνδεδεμένου χρήστη επιβάλλοντας συνδέσεις σε έναν απομακρυσμένο διακομιστή που ελέγχεται από εισβολείς.

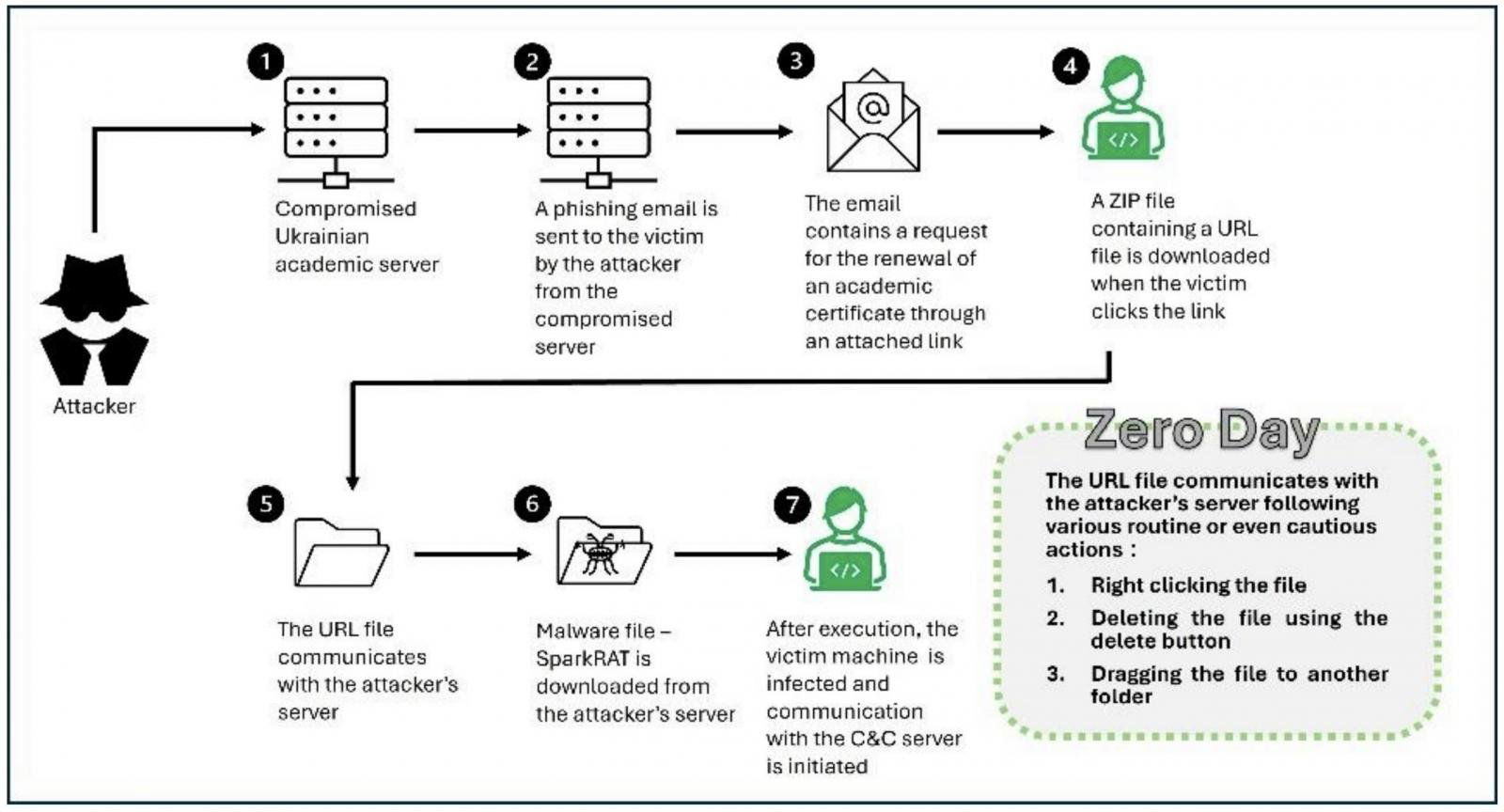

Η ClearSky εντόπισε αυτήν την καμπάνια τον Ιούνιο, αφού παρατήρησε μηνύματα ηλεκτρονικού ψαρέματος που είχαν σχεδιαστεί για να την εκμεταλλευτούν. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου περιείχαν υπερσυνδέσμους που θα κατέβαζαν ένα αρχείο συντόμευσης στο Διαδίκτυο που φιλοξενείται σε έναν προηγουμένως παραβιασμένο διακομιστή (osvita-kp.gov[.]υα) που ανήκουν στο Τμήμα Παιδείας και Επιστημών του Δημοτικού Συμβουλίου Kamianets-Podilskyi.

“Όταν ο χρήστης αλληλεπιδρά με το αρχείο URL κάνοντας δεξί κλικ, διαγράφοντας ή μετακινώντας το, ενεργοποιείται η ευπάθεια.” είπε ο ClearSky.

Όταν συμβεί αυτό, δημιουργείται μια σύνδεση με έναν απομακρυσμένο διακομιστή για τη λήψη ωφέλιμων φορτίων κακόβουλου λογισμικού, συμπεριλαμβανομένου του εργαλείου απομακρυσμένης πρόσβασης ανοιχτού κώδικα και πολλαπλών πλατφορμών SparkRAT που επιτρέπει στους εισβολείς να ελέγχουν απομακρυσμένα συστήματα που έχουν παραβιαστεί.

Κατά τη διερεύνηση του περιστατικού, οι ερευνητές ειδοποιήθηκαν επίσης για μια προσπάθεια κλοπής ενός κατακερματισμού NTLM μέσω του πρωτοκόλλου Server Message Block (SMB). Αυτοί οι κατακερματισμοί κωδικών πρόσβασης μπορούν να χρησιμοποιηθούν σε επιθέσεις “pass-the-hash” ή να σπάσουν για να λάβουν τον κωδικό πρόσβασης απλού κειμένου ενός χρήστη.

Η ClearSky μοιράστηκε αυτές τις πληροφορίες με την Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών της Ουκρανίας (CERT-UA), η οποία συνέδεσε τις επιθέσεις με χάκερ που ανήκουν σε μια ομάδα απειλών που πιστεύεται ότι είναι Ρώσοι και παρακολουθείται ως UAC-0194.

Χθες, η Microsoft επιδιορθώνει την ευπάθεια ως μέρος της ενημέρωσης κώδικα Τρίτης Νοεμβρίου 2024 και επιβεβαίωσε τα ευρήματα του ClearSky, λέγοντας ότι απαιτείται αλληλεπίδραση με τον χρήστη για επιτυχή εκμετάλλευση.

“Αυτή η ευπάθεια αποκαλύπτει τον κατακερματισμό NTLMv2 ενός χρήστη στον εισβολέα ο οποίος θα μπορούσε να το χρησιμοποιήσει για έλεγχο ταυτότητας ως χρήστη”, συμβουλεύει ο Redmond εξήγησε.

“Η ελάχιστη αλληλεπίδραση με ένα κακόβουλο αρχείο από έναν χρήστη, όπως η επιλογή (μονό κλικ), η επιθεώρηση (δεξί κλικ) ή η εκτέλεση μιας ενέργειας διαφορετικής από το άνοιγμα ή την εκτέλεση, θα μπορούσε να προκαλέσει αυτήν την ευπάθεια.”

Η εταιρεία λέει ότι το CVE-2024-43451 επηρεάζει όλες τις υποστηριζόμενες εκδόσεις των Windows, συμπεριλαμβανομένων των Windows 10 ή νεότερης έκδοσης και του Windows Server 2008 και άνω.

CISA επίσης προστέθηκε την ευπάθεια σε αυτήν Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών την Τρίτη, διατάσσοντάς τους να εξασφαλίσουν ευάλωτα συστήματα στα δίκτυά τους έως τις 3 Δεκεμβρίου, όπως εντέλλεται από την Δεσμευτική Επιχειρησιακή Οδηγία (ΔΣ) 22-01.

«Αυτοί οι τύποι τρωτών σημείων αποτελούν συχνούς φορείς επιθέσεων για κακόβουλους φορείς του κυβερνοχώρου και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποίησε η υπηρεσία κυβερνοασφάλειας.

VIA: bleepingcomputer.com