Δύο botnet που παρακολουθούνται ως «Ficora» και «Capsaicin» έχουν καταγράψει αυξημένη δραστηριότητα στη στόχευση δρομολογητών D-Link που έχουν φτάσει στο τέλος της ζωής τους ή εκτελούν ξεπερασμένες εκδόσεις υλικολογισμικού.

Η λίστα των στόχων περιλαμβάνει δημοφιλείς συσκευές D-Link που χρησιμοποιούνται από άτομα και οργανισμούς όπως οι DIR-645, DIR-806, GO-RT-AC750 και DIR-845L.

Για αρχική πρόσβαση, τα δύο τμήματα κακόβουλου λογισμικού χρησιμοποιούν γνωστά exploit για τα CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 και CVE-2024-33112.

Μόλις παραβιαστεί μια συσκευή, οι εισβολείς αξιοποιούν τις αδυναμίες στη διεπαφή διαχείρισης του D-Link (HNAP) και εκτελούν κακόβουλες εντολές μέσω μιας ενέργειας GetDeviceSettings.

Τα botnets μπορούν να υποκλέψουν δεδομένα και να εκτελέσουν σενάρια φλοιού. Οι εισβολείς φαίνεται να παραβιάζουν τις συσκευές για σκοπούς κατανεμημένης άρνησης υπηρεσίας (DDoS).

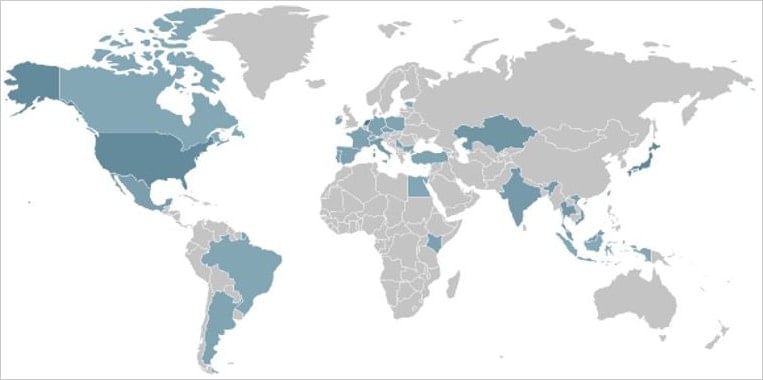

Το Ficora έχει μια ευρεία γεωγραφική κατανομή με κάποια εστίαση στην Ιαπωνία και τις Ηνωμένες Πολιτείες. Η καψαϊκίνη φαίνεται να στοχεύει κυρίως συσκευές σε χώρες της Ανατολικής Ασίας και αύξησε τη δραστηριότητά της για μόλις δύο ημέρες, ξεκινώντας από τις 21 Οκτωβρίου.

Botnet Ficora

Το Ficora είναι μια νεότερη παραλλαγή του botnet Mirai, προσαρμοσμένη για να εκμεταλλεύεται ειδικά ελαττώματα σε συσκευές D-Link.

Σύμφωνα με Τα δεδομένα τηλεμετρίας της Fortinetτο botnet εμφανίζει τυχαία στόχευση, με δύο αξιοσημείωτες αυξήσεις στη δραστηριότητά του τον Οκτώβριο και τον Νοέμβριο.

Πηγή: Fortinet

Αφού αποκτήσει αρχική πρόσβαση στις συσκευές D-Link, το Ficora χρησιμοποιεί ένα σενάριο φλοιού που ονομάζεται ‘multi’ για να κατεβάσει και να εκτελέσει το ωφέλιμο φορτίο του μέσω πολλαπλών μεθόδων όπως wget, μπούκλα, ftpgetκαι tftp.

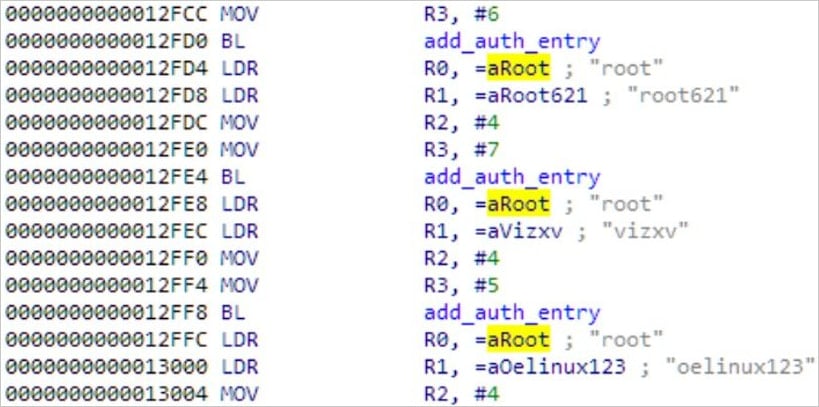

Το κακόβουλο λογισμικό περιλαμβάνει ένα ενσωματωμένο στοιχείο brute force με σκληρά κωδικοποιημένα διαπιστευτήρια για τη μόλυνση πρόσθετων συσκευών που βασίζονται σε Linux, ενώ υποστηρίζει πολλαπλές αρχιτεκτονικές υλικού.

Πηγή: Fortinet

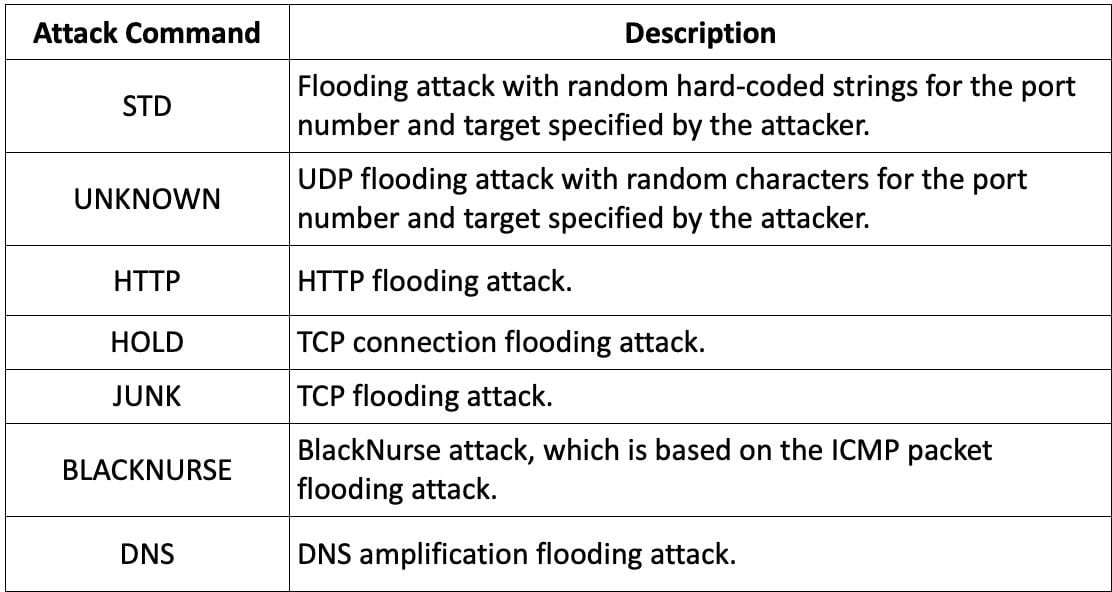

Όσον αφορά τις δυνατότητές του DDoS, υποστηρίζει UDP flooding, TCP flooding και ενίσχυση DNS για μεγιστοποίηση της ισχύος των επιθέσεων του.

Botnet καψαϊκίνης

Η καψαϊκίνη είναι μια παραλλαγή του botnet Kaiten και πιστεύεται ότι είναι κακόβουλο λογισμικό που αναπτύχθηκε από την ομάδα Keksec, γνωστή για το «EnemyBot» και άλλες οικογένειες κακόβουλου λογισμικού που στοχεύουν συσκευές Linux.

Το Fortinet το παρατήρησε μόνο σε μια έκρηξη επιθέσεων μεταξύ 21 και 22 Οκτωβρίου, με στόχο κυρίως χώρες της Ανατολικής Ασίας.

Η μόλυνση συμβαίνει μέσω ενός σεναρίου λήψης (“bins.sh”), το οποίο ανακτά δυαδικά αρχεία με το πρόθεμα ‘yakuza’ για διαφορετικές αρχιτεκτονικές, όπως βραχίονα, mips, sparc και x86.

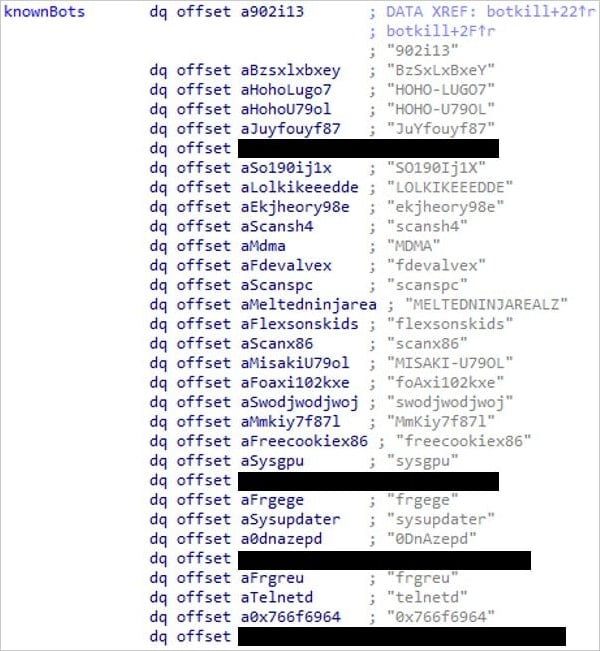

Το κακόβουλο λογισμικό αναζητά ενεργά άλλα ωφέλιμα φορτία botnet που είναι ενεργά στον ίδιο κεντρικό υπολογιστή και τα απενεργοποιεί.

Πηγή: Fortinet

Εκτός από τις δυνατότητές του DDoS, οι οποίες αντικατοπτρίζουν αυτές του Ficora, το Capsaicin μπορεί επίσης να συλλέξει πληροφορίες κεντρικού υπολογιστή και να τις διηθήσει στον διακομιστή εντολών και ελέγχου (C2) για παρακολούθηση.

Πηγή: Fortinet

Άμυνα ενάντια στα botnet

Ένας τρόπος για να αποτρέψετε μολύνσεις από κακόβουλο λογισμικό botnet σε δρομολογητές και συσκευές IoT είναι να διασφαλίσετε ότι εκτελούν την πιο πρόσφατη έκδοση υλικολογισμικού, η οποία θα πρέπει να αντιμετωπίζει γνωστά τρωτά σημεία.

Εάν η συσκευή έχει φτάσει στο τέλος της ζωής της και δεν λαμβάνει πλέον ενημερώσεις ασφαλείας, θα πρέπει να αντικατασταθεί με νέο μοντέλο.

Μια γενική συμβουλή, θα πρέπει να αντικαταστήσετε τα προεπιλεγμένα διαπιστευτήρια διαχειριστή με μοναδικούς και ισχυρούς κωδικούς πρόσβασης και να απενεργοποιήσετε τις διεπαφές απομακρυσμένης πρόσβασης εάν δεν είναι απαραίτητο.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.