Ο πάροχος VPN της Νότιας Κορέας IPany παραβιάστηκε σε επίθεση με αλυσίδα εφοδιασμού από την ομάδα hacking “PlushDaemon” που είναι ευθυγραμμισμένη με την Κίνα, η οποία παραβίασε το πρόγραμμα εγκατάστασης VPN της εταιρείας για να αναπτύξει το προσαρμοσμένο κακόβουλο λογισμικό “SlowStepper”.

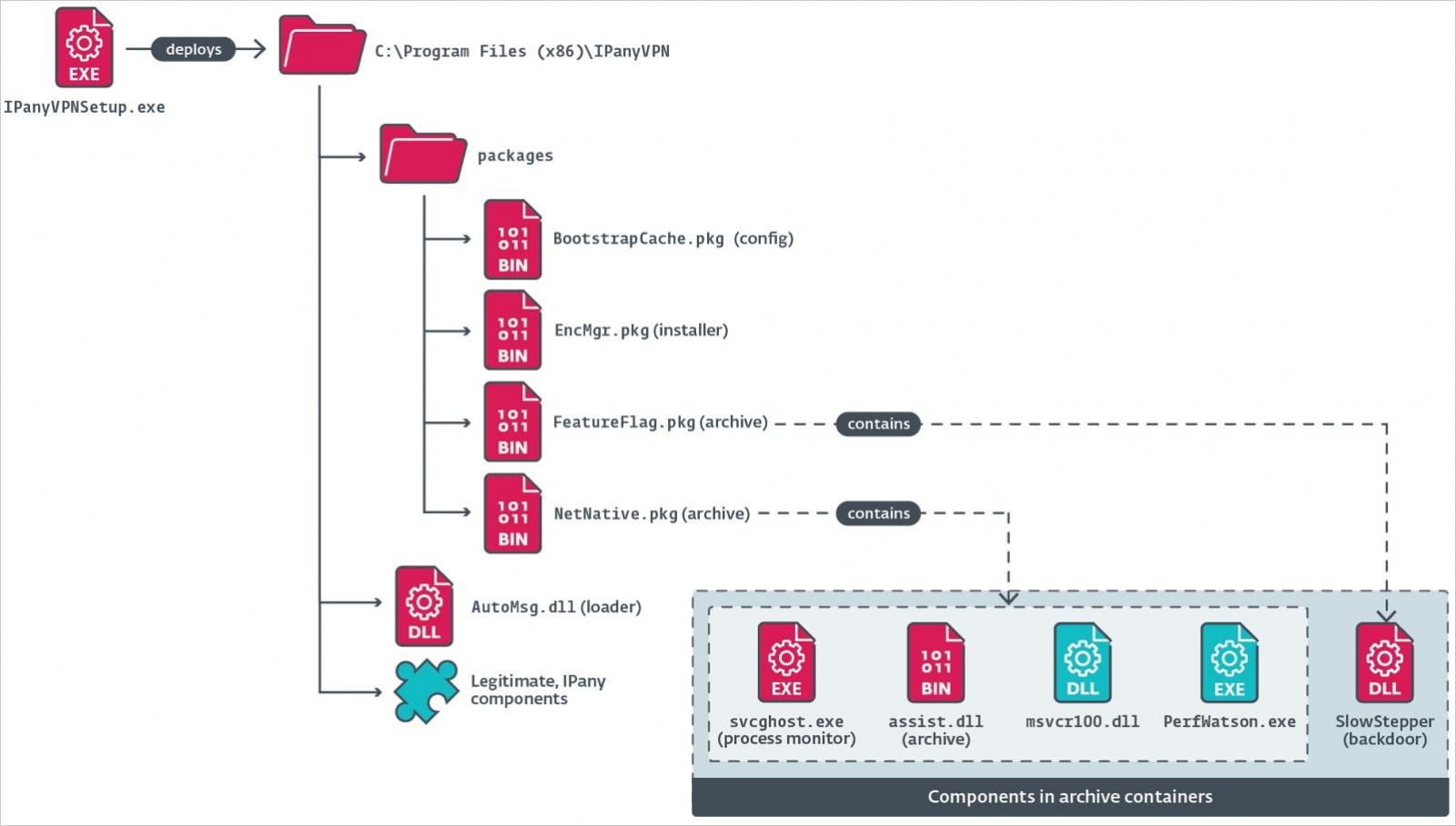

Οι χάκερ κατάφεραν να διεισδύσουν στην πλατφόρμα ανάπτυξης της IPany και να εισαγάγουν την προσαρμοσμένη κερκόπορτα «SlowStepper» στο πρόγραμμα εγκατάστασης («IPanyVPNsetup.exe»), η οποία μόλυνε τα συστήματα πελατών όταν εγκαταστάθηκε το VPN.

Σύμφωνα με ερευνητές της ESET που αποκάλυψαν την επίθεση στην αλυσίδα εφοδιασμού, οι εταιρείες που επηρεάστηκαν από την επίθεση περιλαμβάνουν μια νοτιοκορεατική εταιρεία ημιαγωγών και μια εταιρεία ανάπτυξης λογισμικού. Ωστόσο, τα πρώτα σημάδια μολυσμένων θυμάτων χρονολογούνται από τον Νοέμβριο του 2023 στην Ιαπωνία.

Δραστηριότητα SlowStepper

Οι πελάτες IPany μολύνονται μετά τη λήψη του προγράμματος εγκατάστασης ZIP του προγράμματος (‘IPanyVPNsetup.zip’) από τον ιστότοπο της εταιρείας.

Μόλις εκτελεστεί το πρόγραμμα εγκατάστασης, εγκαθιστά το νόμιμο προϊόν VPN καθώς και κακόβουλα αρχεία (‘svcghost.exe’), για τα οποία προστίθεται ένα κλειδί Run στο Μητρώο για παραμονή.

Πηγή: ESET

Το ωφέλιμο φορτίο SlowStepper φορτώνεται από ένα αρχείο εικόνας (“winlogin.gif”) μέσω ενός κακόβουλου DLL (“lregdll.dll”) που φορτώνεται πλευρικά σε μια διαδικασία “PerfWatson.exe”. Το εκτελέσιμο αρχείο svcghost παρακολουθεί τη διαδικασία για να διασφαλίσει ότι εκτελείται πάντα.

Η ESET λέει ότι η συγκεκριμένη έκδοση του SlowStepper που χρησιμοποιείται σε αυτές τις επιθέσεις είναι η 0.2.10 Lite, η οποία δεν είναι τόσο πλήρως εξοπλισμένη όσο η τυπική έκδοση, αλλά θα μπορούσε να είναι πιο κρυφή λόγω του μικρότερου αποτυπώματος και εξακολουθεί να είναι ένα ισχυρό εργαλείο.

“Τόσο η πλήρης όσο και η έκδοση Lite χρησιμοποιούν μια σειρά εργαλείων προγραμματισμένων σε Python και Go, τα οποία περιλαμβάνουν δυνατότητες για εκτεταμένη συλλογή δεδομένων και κατασκοπεία μέσω εγγραφής ήχου και βίντεο.” εξηγεί η ESET.

Οι πιο σημαντικές εντολές που υποστηρίζονται από το SlowStepper είναι:

- 0x32 – Συγκεντρώνει μια ποικιλία λεπτομερειών συστήματος, συμπεριλαμβανομένης της μάρκας της CPU, των σειριακών αριθμών HDD, του ονόματος υπολογιστή και του κεντρικού υπολογιστή, της δημόσιας διεύθυνσης IP, των διαδικασιών που εκτελούνται, των εγκατεστημένων εφαρμογών, των διεπαφών δικτύου, της μνήμης του συστήματος, της κάμερας web και της κατάστασης μικροφώνου και εάν το λειτουργικό σύστημα εκτελείται σε εικονική μηχανή.

- 0x5A – Λήψη και εκτέλεση αρχείων από τον διακομιστή C&C, επιτρέποντας την εγκατάσταση πρόσθετων ωφέλιμων φορτίων.

- 0x3F – Αριθμήστε αρχεία και καταλόγους στο παραβιασμένο σύστημα.

- 0x38 – Εκτελέστε εργαλεία spyware που βασίζονται σε Python, σχεδιασμένα για διάφορες λειτουργίες κατασκοπείας, όπως κλοπή δεδομένων προγράμματος περιήγησης, καταγραφή πληκτρολογίου και συλλογή διαπιστευτηρίων.

- 0x3A – (Ενεργοποίηση λειτουργίας κελύφους) Επιτρέπει την άμεση εκτέλεση εντολών του συστήματος, παρέχοντας στους εισβολείς ένα διαδραστικό περιβάλλον για τον έλεγχο του παραβιασμένου μηχανήματος.

- 0x39 – Διαγράψτε συγκεκριμένα αρχεία ή καταλόγους, τα οποία μπορούν να χρησιμοποιηθούν για τη διαγραφή ιχνών του κακόβουλου λογισμικού ή τη διακοπή της λειτουργίας του συστήματος.

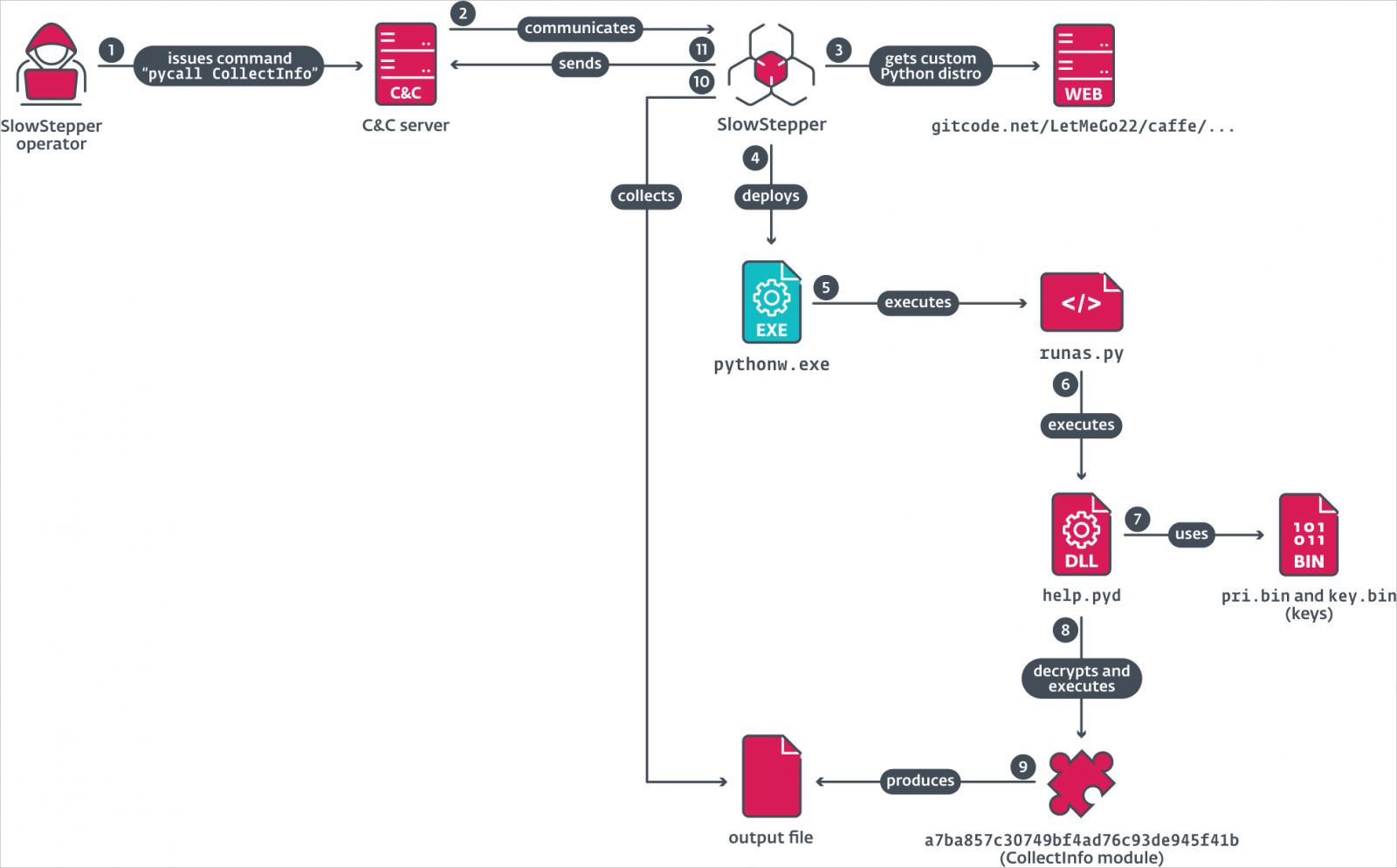

- pycall

– Φορτώνει και εκτελεί συγκεκριμένες μονάδες λογισμικού υποκλοπής Python, όπως “Πρόγραμμα περιήγησης” για κλοπή δεδομένων προγράμματος περιήγησης, “WeChat, Telegram, DingTalk” για εξαγωγή αρχείων καταγραφής συνομιλιών, “Εγγραφή οθόνης” για καταγραφή δραστηριότητας οθόνης, “Κάμερα” για λήψη φωτογραφιών χρησιμοποιώντας την κάμερα web και “CollectInfo” για σάρωση του δίσκου για ευαίσθητα έγγραφα.

Πηγή: ESET

Οι ερευνητές επικοινώνησαν με τον προμηθευτή VPN για να τους ενημερώσουν για τον συμβιβασμό και το κακόβουλο πρόγραμμα εγκατάστασης αφαιρέθηκε από τον ιστότοπο. Ωστόσο, όσοι έχουν ήδη μολυνθεί πρέπει να λάβουν μέτρα για να καθαρίσουν τα συστήματά τους.

Η ESET υπογραμμίζει ότι η σελίδα λήψης δεν διέθετε μηχανισμούς γεωγραφικής περίφραξης ή άλλα εργαλεία που να υποδεικνύουν συγκεκριμένη στόχευση, επομένως οποιοσδήποτε κατέβασε το IPanyVPN από τον Νοέμβριο του 2023 (και πιθανώς νωρίτερα) έως τον Μάιο του 2024 έχει μολυνθεί από το SlowStepper.

Η πλήρης λίστα των δεικτών συμβιβασμού (IoC) που σχετίζονται με αυτήν την καμπάνια μπορείτε να βρείτε εδώ.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.