Μια νέα παραλλαγή των επιθέσεων clickjacking που ονομάζεται “DoubleClickjacking” επιτρέπει στους εισβολείς να εξαπατούν τους χρήστες ώστε να εξουσιοδοτούν ευαίσθητες ενέργειες χρησιμοποιώντας διπλά κλικ, ενώ παρακάμπτουν τις υπάρχουσες προστασίες έναντι αυτών των τύπων επιθέσεων.

Το Clickjacking, γνωστό και ως επανόρθωση διεπαφής χρήστη, είναι όταν οι παράγοντες απειλών δημιουργούν κακόβουλες ιστοσελίδες που εξαπατούν τους επισκέπτες να κάνουν κλικ σε κρυφά ή συγκαλυμμένα στοιχεία ιστοσελίδας.

Οι επιθέσεις λειτουργούν με την επικάλυψη μιας νόμιμης ιστοσελίδας σε ένα κρυφό iframe πάνω από μια ιστοσελίδα που δημιουργήθηκε από τους εισβολείς. Αυτή η ιστοσελίδα που δημιουργήθηκε από εισβολέα έχει σχεδιαστεί για να ευθυγραμμίζει τα κουμπιά και τους συνδέσμους της με συνδέσμους και κουμπιά στο κρυφό iframe.

Στη συνέχεια, οι εισβολείς χρησιμοποιούν την ιστοσελίδα τους για να δελεάσουν έναν χρήστη να κάνει κλικ σε έναν σύνδεσμο ή ένα κουμπί, όπως για να κερδίσει μια ανταμοιβή ή να δει μια χαριτωμένη φωτογραφία.

Ωστόσο, όταν κάνουν κλικ στη σελίδα, στην πραγματικότητα κάνουν κλικ σε συνδέσμους και κουμπιά στο κρυφό iframe (τον νόμιμο ιστότοπο), που θα μπορούσαν ενδεχομένως να εκτελέσουν κακόβουλες ενέργειες, όπως η εξουσιοδότηση μιας εφαρμογής OAuth να συνδεθεί στον λογαριασμό τους ή η αποδοχή ενός αιτήματος MFA .

Με την πάροδο των ετών, οι προγραμματιστές του προγράμματος περιήγησης ιστού εισήγαγαν νέες δυνατότητες που αποτρέπουν τις περισσότερες από αυτές τις επιθέσεις, όπως το να μην επιτρέπεται η αποστολή cookie μεταξύ ιστότοπων ή η εισαγωγή περιορισμών ασφαλείας (X-Frame-Options ή frame-πρόγονοι) σχετικά με το εάν οι ιστότοποι μπορούν να έχουν iframe.

Νέα επίθεση DoubleClickjacking

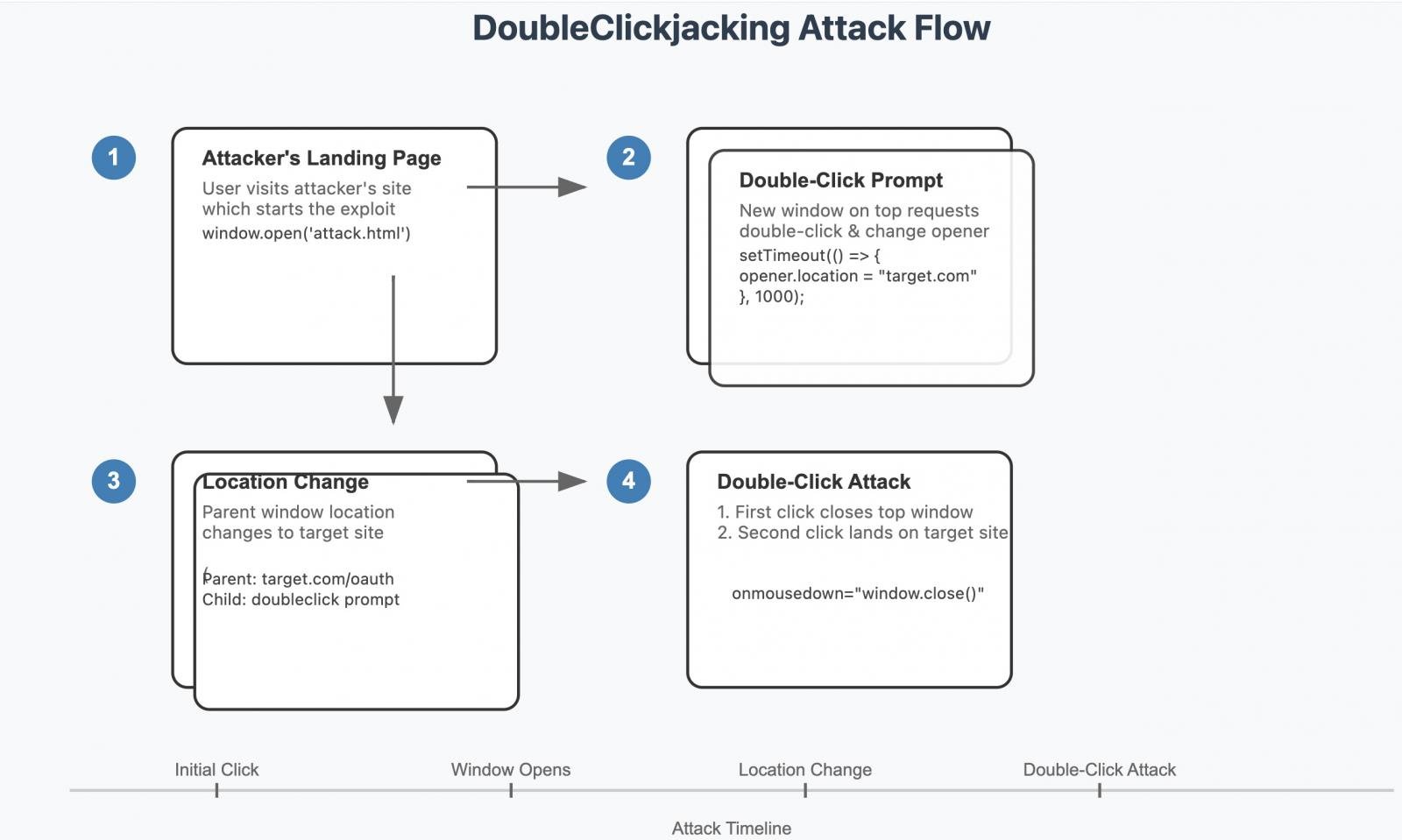

Εμπειρογνώμονας κυβερνοασφάλειας Paulos Yibelo έχει εισαγάγει μια νέα επίθεση ιστού που ονομάζεται DoubleClickjacking που εκμεταλλεύεται το χρονισμό των διπλών κλικ του ποντικιού για να ξεγελάσει τους χρήστες ώστε να εκτελούν ευαίσθητες ενέργειες σε ιστότοπους.

Σε αυτό το σενάριο επίθεσης, ένας παράγοντας απειλής θα δημιουργήσει έναν ιστότοπο που εμφανίζει ένα φαινομενικά αβλαβές κουμπί με ένα δέλεαρ, όπως “κάντε κλικ εδώ” για να δείτε την ανταμοιβή σας ή να παρακολουθήσετε μια ταινία.

Όταν ο επισκέπτης κάνει κλικ στο κουμπί, θα δημιουργηθεί ένα νέο παράθυρο που καλύπτει την αρχική σελίδα και περιλαμβάνει ένα άλλο δέλεαρ, όπως να πρέπει να λύσετε ένα captcha για να προχωρήσετε. Στο παρασκήνιο, η JavaScript στην αρχική σελίδα θα αλλάξει αυτή τη σελίδα σε μια νόμιμη τοποθεσία που οι εισβολείς θέλουν να εξαπατήσουν έναν χρήστη για να εκτελέσει μια ενέργεια.

Το captcha στο νέο, επικαλυμμένο παράθυρο προτρέπει τον επισκέπτη να κάνει διπλό κλικ σε κάτι στη σελίδα για να λύσει το captcha. Ωστόσο, αυτή η σελίδα ακούει για το συμβάν mousedownκαι όταν εντοπιστεί, κλείνει γρήγορα την επικάλυψη captcha, με αποτέλεσμα το δεύτερο κλικ να προσγειωθεί στο κουμπί εξουσιοδότησης ή στο σύνδεσμο που εμφανίζεται τώρα στην προηγουμένως κρυμμένη νόμιμη σελίδα.

Αυτό προκαλεί τον χρήστη να κάνει λάθος κλικ στο κουμπί που έχει εκτεθεί, επιτρέποντας ενδεχομένως την εγκατάσταση μιας προσθήκης, μια εφαρμογή OAuth για σύνδεση με τον λογαριασμό του ή μια προτροπή ελέγχου ταυτότητας πολλαπλών παραγόντων για επιβεβαίωση.

Πηγή: Yibelo

Αυτό που το κάνει τόσο επικίνδυνο είναι ότι παρακάμπτει όλες τις τρέχουσες άμυνες clickjacking καθώς δεν χρησιμοποιεί iframe, δεν προσπαθεί να περάσει cookies σε άλλο τομέα. Αντίθετα, οι ενέργειες πραγματοποιούνται απευθείας σε νόμιμους ιστότοπους που δεν προστατεύονται.

Ο Yibelo λέει ότι αυτή η επίθεση επηρεάζει σχεδόν κάθε ιστότοπο, μοιράζοντας βίντεο επίδειξης που χρησιμοποιούν το DoubleClickjacking για να κατακτήσουν τους λογαριασμούς Shopify, Slack και Salesforce.

Ο ερευνητής προειδοποιεί επίσης ότι η επίθεση δεν περιορίζεται σε ιστοσελίδες, καθώς μπορεί να χρησιμοποιηθεί και για επεκτάσεις προγράμματος περιήγησης.

«Για παράδειγμα, έχω αποδείξει τις έννοιες στα κορυφαία πορτοφόλια κρυπτογράφησης του προγράμματος περιήγησης που χρησιμοποιούν αυτήν την τεχνική για να εξουσιοδοτήσουν συναλλαγές στο web3 και dApps ή να απενεργοποιήσουν το VPN για την έκθεση IP κ.λπ.», εξηγεί ο Yibelo.

“Αυτό μπορεί να γίνει και σε κινητά τηλέφωνα ζητώντας από τον στόχο “DoubleTap”.”

Για την προστασία από αυτόν τον τύπο επίθεσης, το Yibello μοιράστηκε JavaScript, το οποίο θα μπορούσε να προστεθεί σε ιστοσελίδες για να απενεργοποιήσει τα ευαίσθητα κουμπιά μέχρι να γίνει μια χειρονομία. Αυτό θα εμποδίσει το διπλό κλικ να κάνει αυτόματα κλικ στο κουμπί εξουσιοδότησης κατά την αφαίρεση της επικάλυψης του εισβολέα.

Ο ερευνητής προτείνει επίσης μια πιθανή κεφαλίδα HTTP που περιορίζει ή αποκλείει την ταχεία εναλλαγή περιβάλλοντος μεταξύ των παραθύρων κατά τη διάρκεια μιας ακολουθίας διπλού κλικ.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.