Περιεχόμενα Άρθρου

Το botnet Ngioweb, το οποίο προμηθεύει τα περισσότερα από τα 35.000 bot της υπηρεσίας διακομιστή μεσολάβησης NSOCKS για εγκληματίες στον κυβερνοχώρο, διακόπτεται καθώς οι εταιρείες ασφαλείας μπλοκάρουν την κυκλοφορία από και προς τα δύο δίκτυα.

Μετά από έρευνα για περισσότερο από ένα χρόνο, οι ερευνητές εντόπισαν την πλήρη αρχιτεκτονική και την κυκλοφορία του διακομιστή μεσολάβησης botnet Ngioweb, ο οποίος παρατηρήθηκε για πρώτη φορά το 2017.

Η Ngioweb παρέχει το 80% των πληρεξούσιων NSOCKS

Από τα τέλη του 2022, η υπηρεσία proxy στο nsocks[.]Η net παρέχει οικιακές πύλες για κακόβουλη δραστηριότητα με το όνομα NSOCKS.

Πολλές εταιρείες κυβερνοασφάλειας έχουν αναφέρει ότι πολλοί από τους πληρεξούσιους που προσφέρονται από το NSOCKS προέρχονταν από το botnet Ngioweb, αλλά δεν ανακαλύφθηκαν όλοι οι κόμβοι εντολής και ελέγχου (C2).

Σε μια έκθεση σήμερα, ερευνητές στο Lumen’s Black Lotus Labs παρακολούθησαν τόσο τους ενεργούς όσο και τους ιστορικούς κόμβους C2 και την αρχιτεκτονική που σχηματίζουν.

Σημειώνουν ότι NSOCKS[.] net “οι χρήστες δρομολογούν την κυκλοφορία τους μέσω περισσότερων από 180 κόμβων “backconnect” C2 που χρησιμεύουν ως σημεία εισόδου/εξόδου” για να κρύψουν την ταυτότητά τους.

Σύμφωνα με την έκθεση, το botnet Ngioweb παρέχει τουλάχιστον το 80% των 35.000 proxies που παρέχονται από το NSOCKS, οι οποίοι είναι διάσπαρτοι σε 180 χώρες.

![Διαταραχή στα botnet κατά την καταστολή εγκλήματος στον κυβερνοχώρο Bots που παρέχονται από τους κυβερνοεγκληματίες nsocks[.]καθαρή υπηρεσία μεσολάβησης](https://bunny-wp-pullzone-n5chgtxqqy.b-cdn.net/wp-content/uploads/2024/11/NSOCKS_net_bots.png)

πηγή: BleepingComputer

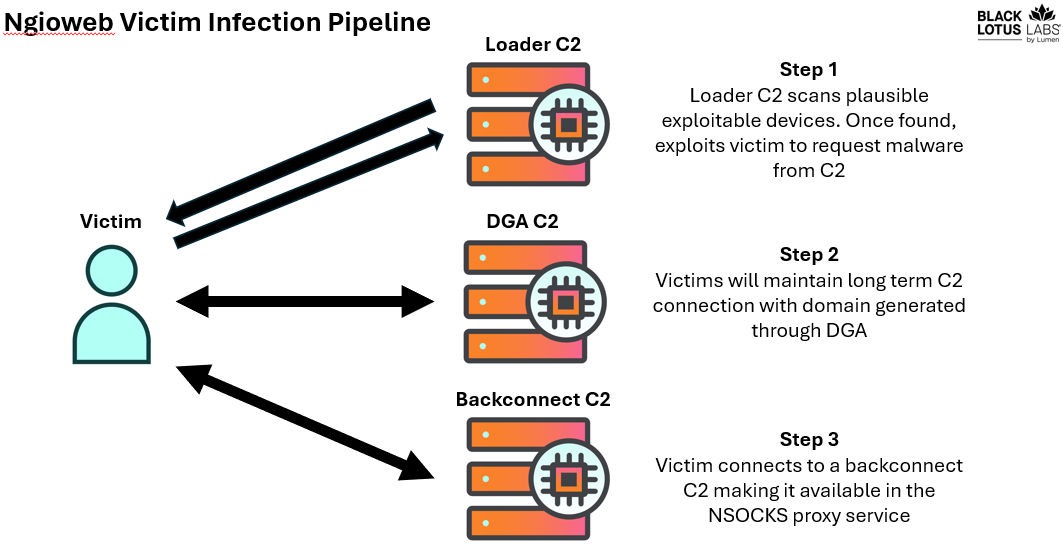

Το botnet διαθέτει ένα δίκτυο φόρτωσης που ανακατευθύνει τις μολυσμένες συσκευές σε έναν διακομιστή C2 για να ανακτήσει και να εκτελέσει το κακόβουλο λογισμικό ngioweb.

Αν και δεν είναι σαφές πώς γίνεται η αρχική πρόσβαση, η Black Lotus Labs πιστεύει ότι ο παράγοντας απειλής βασίζεται σε περίπου 15 εκμεταλλεύσεις για διάφορα τρωτά σημεία n-day.

Στο δεύτερο στάδιο, η παραβιασμένη συσκευή έρχεται σε επαφή με τομείς C2 που δημιουργήθηκαν χρησιμοποιώντας έναν αλγόριθμο δημιουργίας τομέα (DGA) και προσδιορίζει εάν το bot μπορεί να χρησιμοποιηθεί για το δίκτυο μεσολάβησης.

Αυτά τα C2 διαχείρισης παρακολουθούν και ελέγχουν τη χωρητικότητα του bot για κίνηση και επίσης τα συνδέουν σε έναν διακομιστή “backconnect” που τα καθιστά διαθέσιμα για την υπηρεσία διακομιστή μεσολάβησης NSOCKS.

πηγή: Lumen

Σύμφωνα με τους ερευνητές, τα πρόσφατα δείγματα του κακόβουλου λογισμικού ngioweb υπέστησαν λίγες τροποποιήσεις σε σύγκριση με παλαιότερες παραλλαγές που αναλύθηκαν το 2019, μια διαφορά είναι η εναλλαγή από σκληρά κωδικοποιημένα URL C2 στους τομείς που δημιουργήθηκαν από DGA.

Η Black Lotus Labs είπε στο BleepingComputer ότι μια άλλη διακύμανση είναι η χρήση εγγραφών DNS TXT για την αποφυγή καταβύθισης ή απώλειας ελέγχου των τομέων DGA.

Το Ngioweb στοχεύει συσκευές με ευάλωτες ή διακοπείσες βιβλιοθήκες εφαρμογών ιστού και περιλαμβάνει προϊόντα από τις Zyxel, Reolink και Alpha Technologies.

Πρόσφατα, οι ερευνητές παρατήρησαν μια αύξηση στους δρομολογητές Netgear που προστέθηκαν στο botnet Ngioweb σε βαθμό που το 10% των bot εμφανίζουν το πιστοποιητικό για τη συγκεκριμένη μάρκα.

Αξίζει να σημειωθεί ότι το 45% των bots στο Ngioweb πωλούνται στη NSOCKS μέσω του δικτύου Shopsocks5.

Ενώ το Ngioweb είναι χτισμένο σε μια περίπλοκη αρχιτεκτονική που επιτρέπει το φιλτράρισμα των συσκευών με βάση τις δυνατότητες που προσφέρουν, η Black Lotus Labs λέει ότι ο ηθοποιός πίσω από το botnet απέτυχε να ασφαλίσει σωστά τις μολυσμένες συσκευές τους.

Όπως ανακάλυψαν οι ερευνητές, οι συσκευές Ngioweb καταχράστηκαν επίσης από χάκερ εθνικών κρατών (APT28/Fancy Bear/Pawn Storm/Forest Blizzard), οι οποίοι μπορούσαν εύκολα να συνδυάσουν την κίνηση που σχετίζεται με την κατασκοπεία με τις εγκληματικές δραστηριότητες στον κυβερνοχώρο.

Ανοίξτε τους διακομιστή μεσολάβησης που χρησιμοποιούνται για επιθέσεις DDoS

Οι NSOCKS[.]Το δίκτυο μεσολάβησης του δικτύου έχει επίσης ανεπαρκή ασφάλεια που επιτρέπει την εκμετάλλευση των πολλών παραγόντων μου, ακόμη και εκείνων που δεν πληρώνουν για την υπηρεσία.

Σημειωτέον ότι υπάρχει άλλη μια υπηρεσία proxy με το ίδιο όνομα στο NSOCKS[.]com, το οποίο δεν έγινε αντικείμενο αυτής της έρευνας.

Η Black Lotus Labs εξηγεί ότι η διεύθυνση IP και ο αριθμός θύρας που λαμβάνει ο αγοραστής διακομιστή μεσολάβησης NSOCKS δεν έχουν μηχανισμό ελέγχου ταυτότητας και θα μπορούσαν να χρησιμοποιηθούν από άλλους φορείς που τα βρίσκουν.

«Σύμφωνα με δημόσιες αναφορές, οι περισσότερες από αυτές τις IP εμφανίζονται σε δωρεάν λίστες μεσολάβησης. Αυτές οι λίστες καταχρώνται τακτικά από παράγοντες απειλών και οι πληρεξούσιοι σε αυτές χρησιμοποιούνται συχνά σε διάφορα δείγματα κακόβουλου λογισμικού, όπως π.χ. Πράκτορας Teslaστην κυκλοφορία μεσολάβησης” – Lumen’s Black Lotus Labs

Αυτοί οι ανοιχτοί διακομιστής μεσολάβησης έχουν χρησιμοποιηθεί για την ενίσχυση επιθέσεων κατανεμημένων άρνησης υπηρεσίας (DDoS) από διάφορους παράγοντες απειλής [1, 2].

Επιπλέον, το δίκτυο χρησιμοποιείται επί του παρόντος για την υποστήριξη διαφόρων τύπων κακόβουλης δραστηριότητας, που κυμαίνονται από την απόκρυψη επισκεψιμότητας κακόβουλου λογισμικού έως το γέμισμα διαπιστευτηρίων και το ηλεκτρονικό ψάρεμα.

Αυτή τη στιγμή, τόσο το Ngioweb όσο και το NSOCKS[.net] Η υπηρεσία διακόπτεται σοβαρά καθώς το Lumen έχει εντοπίσει την αρχιτεκτονική και την κυκλοφορία του botnet. Μαζί με συνεργάτες του κλάδου όπως το The ShadowServer Foundation, η εταιρεία μπλοκάρει την κυκλοφορία προς και από τους γνωστούς κόμβους C2 που σχετίζονται με τα δύο δίκτυα.

Το Lumen παρέχει μια λίστα δεικτών συμβιβασμού που θα μπορούσαν να βοηθήσουν άλλες εταιρείες να εντοπίσουν κακόβουλα bots και να διαταράξουν περαιτέρω τις δύο λειτουργίες.

VIA: bleepingcomputer.com