Ένας ηθοποιός απειλών στόχευσε χάκερ χαμηλής ειδίκευσης, γνωστούς ως “script kiddies”, με ένα ψεύτικο πρόγραμμα δημιουργίας κακόβουλου λογισμικού που τους μόλυνε κρυφά με μια κερκόπορτα για να κλέψει δεδομένα και να καταλάβει τους υπολογιστές.

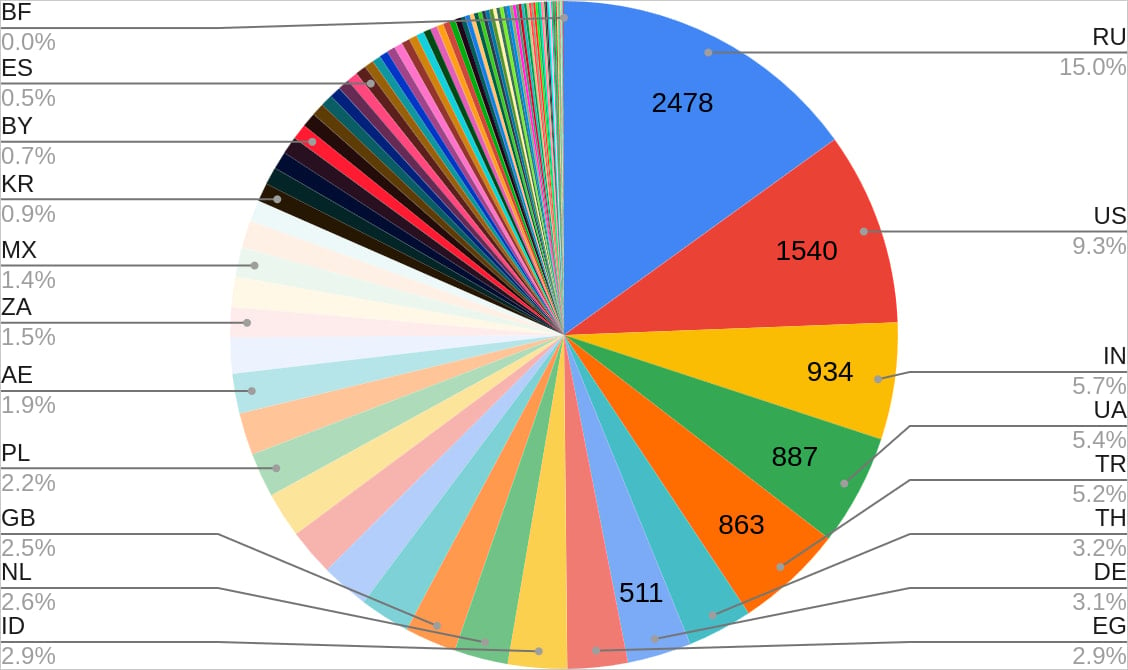

Ερευνητές ασφαλείας στο CloudSEK αναφέρουν ότι το κακόβουλο λογισμικό μόλυνε 18.459 συσκευές παγκοσμίως, οι περισσότερες βρίσκονται στη Ρωσία, τις Ηνωμένες Πολιτείες, την Ινδία, την Ουκρανία και την Τουρκία.

“Μια trojanized έκδοση του XWorm RAT builder έχει οπλιστεί και διαδοθεί”, αναφέρει το Αναφορά CloudSEK.

«Είναι απευθύνεται ειδικά σε σεναριακά παιδιά που είναι νέοι στην ασφάλεια στον κυβερνοχώρο και κατεβάστε και χρησιμοποιήστε απευθείας εργαλεία που αναφέρονται σε διάφορα σεμινάρια, δείχνοντας έτσι ότι δεν υπάρχει τιμή μεταξύ των κλεφτών.”

Το CloudSEK ανακάλυψε ότι το κακόβουλο λογισμικό περιλάμβανε έναν διακόπτη kill που ενεργοποιήθηκε για την απεγκατάσταση του κακόβουλου λογισμικού από πολλά από τα μολυσμένα μηχανήματα, αλλά λόγω πρακτικών περιορισμών, ορισμένα παραμένουν σε κίνδυνο.

Πηγή: CloudSEK

Το Fake RAT builder εγκαθιστά κακόβουλο λογισμικό

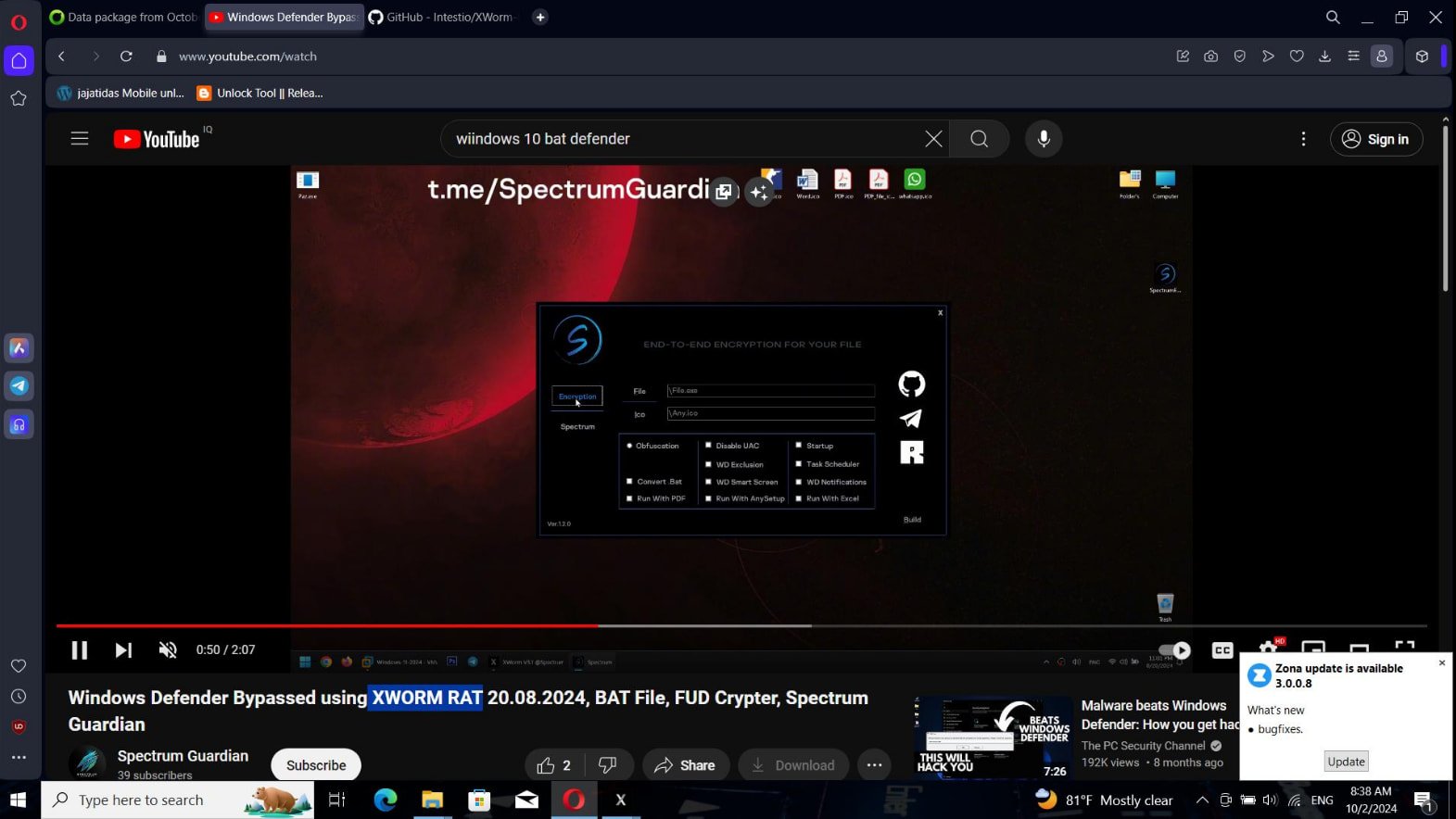

Οι ερευνητές λένε ότι ανακάλυψαν πρόσφατα ένα Trojanized XWorm RAT builder που διανέμεται μέσω διαφόρων καναλιών, συμπεριλαμβανομένων των αποθετηρίων GitHub, των πλατφορμών φιλοξενίας αρχείων, των καναλιών Telegram, των βίντεο YouTube και των ιστότοπων.

Αυτές οι πηγές προώθησαν το πρόγραμμα δημιουργίας RAT, δηλώνοντας ότι θα επέτρεπε σε άλλους παράγοντες απειλής να χρησιμοποιήσουν το κακόβουλο λογισμικό χωρίς να χρειάζεται να πληρώσουν για αυτό.

Ωστόσο, αντί να είναι πραγματικός οικοδόμος για το XWorm RAT, μόλυνε τις συσκευές του παράγοντα απειλής με το κακόβουλο λογισμικό.

Μόλις μολυνθεί ένα μηχάνημα, το κακόβουλο λογισμικό XWorm ελέγχει το μητρώο των Windows για ενδείξεις ότι εκτελείται σε εικονικοποιημένο περιβάλλον και σταματά εάν τα αποτελέσματα είναι θετικά.

Εάν ο κεντρικός υπολογιστής πληροί τις προϋποθέσεις για μόλυνση, το κακόβουλο λογισμικό εκτελεί τις απαιτούμενες τροποποιήσεις μητρώου για να διασφαλίσει την επιμονή μεταξύ των εκκινήσεων του συστήματος.

Κάθε μολυσμένο σύστημα καταχωρείται σε έναν διακομιστή εντολών και ελέγχου (C2) που βασίζεται στο Telegram χρησιμοποιώντας ένα αναγνωριστικό και διακριτικό bot Telegram με σκληρό κώδικα.

Το κακόβουλο λογισμικό κλέβει επίσης αυτόματα διακριτικά Discord, πληροφορίες συστήματος και δεδομένα τοποθεσίας (από τη διεύθυνση IP) και τα διοχετεύει στον διακομιστή C2. Στη συνέχεια, περιμένει εντολές από τους χειριστές.

Από τις 56 εντολές που υποστηρίζονται συνολικά, οι ακόλουθες είναι ιδιαίτερα επικίνδυνες:

- /machine_id*browser – Κλέψτε αποθηκευμένους κωδικούς πρόσβασης, cookies και δεδομένα αυτόματης συμπλήρωσης από προγράμματα περιήγησης ιστού

- /machine_id*keylogger – Καταγράψτε όλα όσα πληκτρολογεί το θύμα στον υπολογιστή του

- /machine_id*desktop – Καταγράψτε την ενεργή οθόνη του θύματος

- /machine_id*encrypt*

– Κρυπτογραφήστε όλα τα αρχεία στο σύστημα χρησιμοποιώντας έναν παρεχόμενο κωδικό πρόσβασης - /machine_id*processkill*

– Τερματισμός συγκεκριμένων διαδικασιών που εκτελούνται, συμπεριλαμβανομένου του λογισμικού ασφαλείας - /machine_id*upload*

– Εξαγωγή συγκεκριμένων αρχείων από το μολυσμένο σύστημα - /machine_id*uninstall – Απομακρύνετε το κακόβουλο λογισμικό από τη συσκευή

Το CloudSEK διαπίστωσε ότι οι χειριστές κακόβουλου λογισμικού είχαν διηθήσει δεδομένα από περίπου το 11% των μολυσμένων συσκευών, κυρίως τραβώντας στιγμιότυπα οθόνης μολυσμένων συσκευών, όπως φαίνεται παρακάτω, και κλέβοντας δεδομένα του προγράμματος περιήγησης.

Πηγή: CloudSEK

Διακοπή με το διακόπτη kill

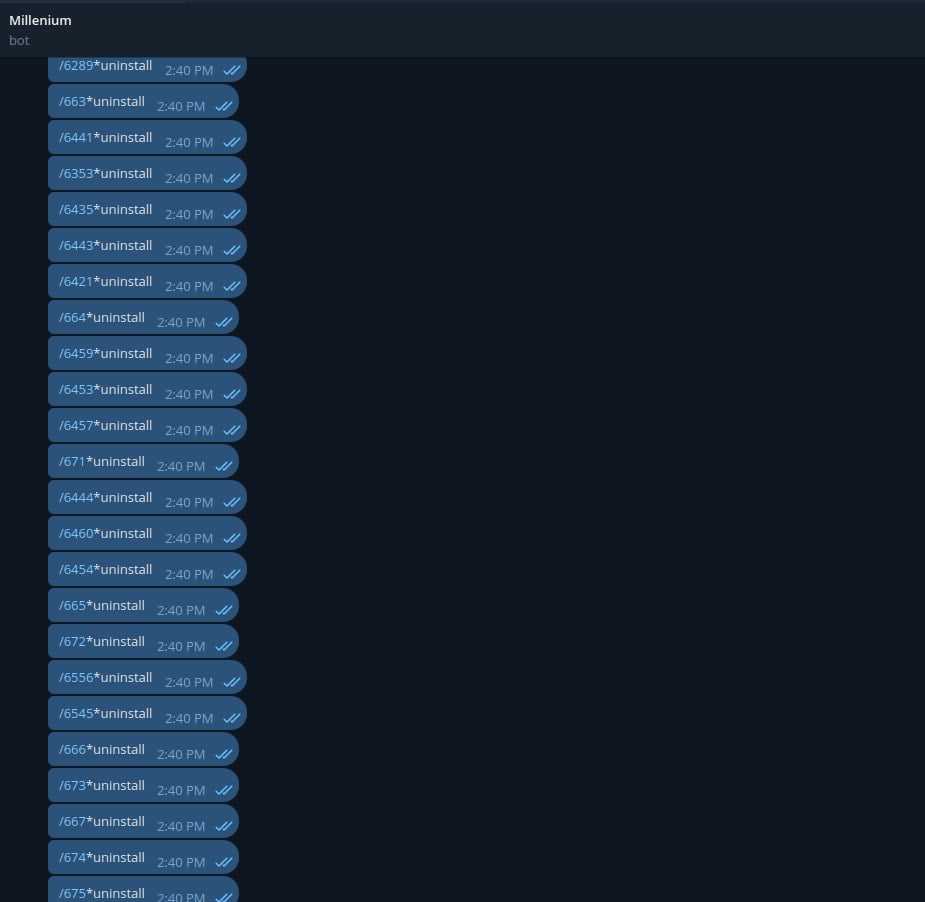

Οι ερευνητές του CloudSEK διέκοψαν το botnet χρησιμοποιώντας σκληρά κωδικοποιημένα διακριτικά API και έναν ενσωματωμένο διακόπτη kill για την απεγκατάσταση του κακόβουλου λογισμικού από μολυσμένες συσκευές.

Για να γίνει αυτό, έστειλαν μια εντολή μαζικής απεγκατάστασης σε όλα τα προγράμματα-πελάτες ακρόασης, κάνοντας loop σε όλα τα γνωστά αναγνωριστικά μηχανήματος που είχαν προηγουμένως εξαχθεί από τα αρχεία καταγραφής του Telegram. Επίσης, εξαναγκάζουν τα αναγνωριστικά μηχανών από το 1 έως το 9999, υποθέτοντας ένα απλό αριθμητικό μοτίβο.

Πηγή: CloudSEK

Αν και αυτό προκάλεσε την αφαίρεση του κακόβουλου λογισμικού από πολλά από τα μολυσμένα μηχανήματα, αυτά που δεν ήταν συνδεδεμένα όταν εκδόθηκε η εντολή παραμένουν σε κίνδυνο.

Επίσης, το Telegram υποβάλλει τα μηνύματα σε περιορισμό ρυθμού, επομένως ορισμένες από τις εντολές απεγκατάστασης μπορεί να έχουν χαθεί κατά τη μεταφορά.

Οι χάκερς που πειράζουν χάκερ είναι ένα συνηθισμένο σενάριο που βλέπουμε συχνά να εκδηλώνεται στη φύση.

Το βασικό στοιχείο από τα ευρήματα του CloudSEK είναι να μην εμπιστεύεστε ποτέ το ανυπόγραφο λογισμικό, ειδικά αυτά που διανέμονται από άλλους εγκληματίες του κυβερνοχώρου, και να εγκαταστήσετε μόνο προγράμματα δημιουργίας κακόβουλου λογισμικού σε περιβάλλοντα δοκιμών/ανάλυσης.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.