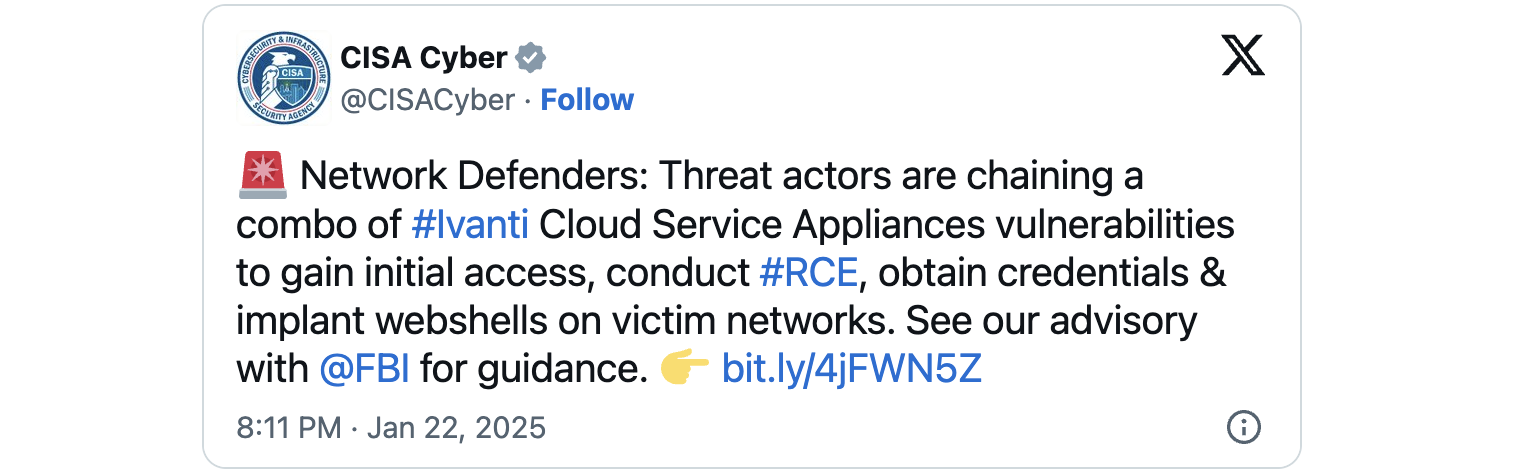

Η CISA και το FBI προειδοποίησαν σήμερα ότι οι επιτιθέμενοι εξακολουθούν να εκμεταλλεύονται ελαττώματα ασφαλείας του Ivanti Cloud Service Appliances (CSA) που επιδιορθώθηκαν από τον Σεπτέμβριο για να παραβιάσουν τα ευάλωτα δίκτυα.

Τα τρωτά σημεία που συνδέονται με αυτές τις επιθέσεις περιλαμβάνουν το CVE-2024-8963 (μια παράκαμψη ελέγχου ταυτότητας διαχειριστή που διορθώθηκε τον Σεπτέμβριο) και το CVE-2024-8190 (ένα σφάλμα εκτέλεσης απομακρυσμένου κώδικα που διορθώθηκε τον ίδιο μήνα). Δύο άλλα σφάλματα, το CVE-2024-9379 (μια ένεση SQL) και το CVE-2024-9380 (μια ευπάθεια απομακρυσμένης εκτέλεσης κώδικα), αντιμετωπίστηκαν και τα δύο τον Οκτώβριο.

Και τα τέσσερα σφάλματα έχουν επισημανθεί ως εκμετάλλευση σε επιθέσεις zero-day στο παρελθόν. Η CISA τα πρόσθεσε στο δικό της Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών και διέταξε τις υπηρεσίες του Ομοσπονδιακού Πολιτικού Εκτελεστικού Κλάδου (FCEB) να ασφαλίσουν τις συσκευές τους σύμφωνα με την εντολή Δεσμευτική Επιχειρησιακή Οδηγία (ΔΣ) 22-01.

“Σύμφωνα με την CISA και τα δεδομένα απόκρισης συμβάντων από αξιόπιστα τρίτα μέρη, οι παράγοντες απειλών δέσμευσαν τις αναφερόμενες ευπάθειες για να αποκτήσουν αρχική πρόσβαση, να πραγματοποιήσουν απομακρυσμένη εκτέλεση κώδικα (RCE), να αποκτήσουν διαπιστευτήρια και να εμφυτεύσουν κελύφη ιστού σε δίκτυα θυμάτων. ΜΑΣ. ανέφερε η υπηρεσία κυβερνοασφάλειας την Τετάρτη.

“Οι κύριες διαδρομές εκμετάλλευσης των ηθοποιών ήταν δύο αλυσίδες ευπάθειας. Η μία αλυσίδα εκμετάλλευσης αξιοποίησε το CVE-2024-8963 σε συνδυασμό με το CVE-2024-8190 και το CVE-2024-9380 και το άλλο εκμεταλλεύτηκε το CVE-2024-8962 και το CVE9-27 Σε έναν επιβεβαιωμένο συμβιβασμό, οι ηθοποιοί μετακινήθηκε πλευρικά σε δύο διακομιστές.”

Η CISA και το FBI «ενθαρρύνουν» πλέον όλους τους διαχειριστές δικτύου να αναβαθμίσουν τις συσκευές τους στην τελευταία υποστηριζόμενη έκδοση Ivanti CSA για να αποτρέψουν συνεχιζόμενες επιθέσεις που θα μπορούσαν να στοχεύουν τα συστήματά τους.

Συνιστάται επίσης να «κυνηγούν» ενδείξεις κακόβουλης δραστηριότητας στα δίκτυά τους χρησιμοποιώντας τους δείκτες συμβιβασμού (IOC) και τις μεθόδους ανίχνευσης που κοινοποιούνται στη συμβουλευτική.

«Τα διαπιστευτήρια και τα ευαίσθητα δεδομένα που είναι αποθηκευμένα στις πληγείσες συσκευές Ivanti θα πρέπει να θεωρούνται διακυβευμένα», προειδοποίησαν η CISA και το FBI. “Οι οργανισμοί θα πρέπει να συλλέγουν και να αναλύουν αρχεία καταγραφής και τεχνουργήματα για κακόβουλη δραστηριότητα και να εφαρμόζουν τις συστάσεις αντιμετώπισης περιστατικών στο πλαίσιο αυτής της συμβουλευτικής”.

Αυτό το ρεύμα ευάλωτων σημείων που χρησιμοποιήθηκαν ενεργά ήρθε ως Ivanti κλιμακώθηκε δοκιμές και δυνατότητες εσωτερικής σάρωσης και είπε ότι βελτίωσε τη διαδικασία υπεύθυνης αποκάλυψης για να επιδιορθώσει τα ελαττώματα ασφαλείας πιο γρήγορα.

Αρκετές άλλες ευπάθειες χρησιμοποιήθηκαν ως μηδέν ημέρες πέρυσι σε εκτεταμένες επιθέσεις εναντίον ευάλωτων συσκευών Ivanti VPN και πυλών ICS, IPS και ZTA.

Επίσης, από τις αρχές του 2025, οι συσκευές Ivanti Connect Secure VPN έχουν επίσης στοχοποιηθεί από έναν ύποπτο παράγοντα κατασκοπείας China-nexus (που παρακολουθείται ως UNC5221) σε επιθέσεις μηδενικής ημέρας απομακρυσμένης εκτέλεσης κώδικα που τις μόλυνε με νέο κακόβουλο λογισμικό Dryhook και Phasejam.

Η λίστα πελατών της Ivanti περιλαμβάνει πάνω από 40.000 εταιρείες παγκοσμίως που χρησιμοποιούν τα προϊόντα της για τη διαχείριση συστημάτων και περιουσιακών στοιχείων πληροφορικής.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.