Μια ομάδα απειλών της Βόρειας Κορέας έχει χρησιμοποιήσει μια τεχνική που ονομάζεται Rid Hijacking που κόλπα παράθυρα στη θεραπεία ενός λογαριασμού χαμηλού προνομιούχου ως ένα με δικαιώματα διαχειριστή.

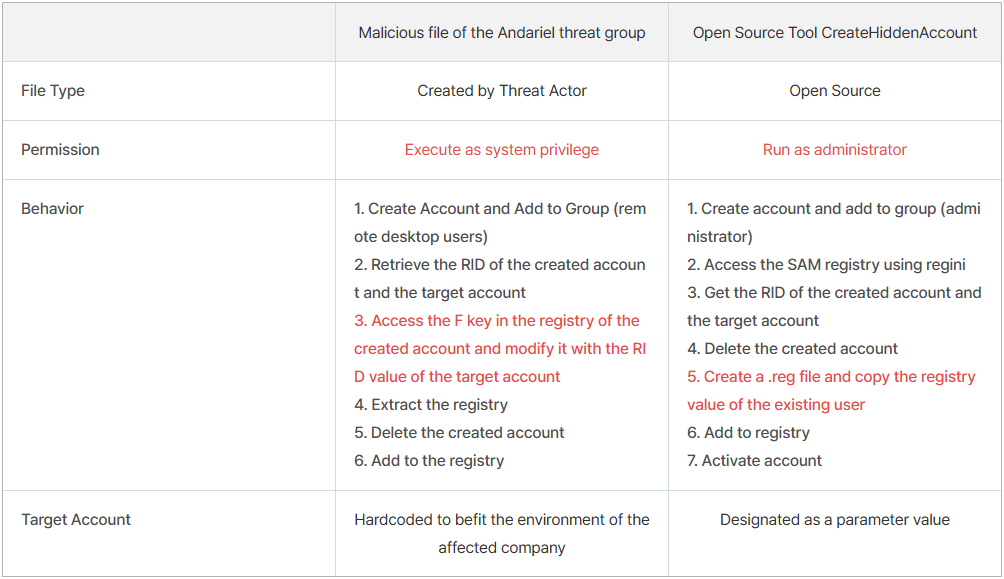

Οι χάκερ χρησιμοποίησαν ένα έθιμο κακόβουλο αρχείο και ένα εργαλείο ανοιχτού κώδικα για την επίθεση αεροπειρατείας. Και οι δύο επιχειρήσεις κοινής ωφέλειας μπορούν να εκτελέσουν την επίθεση, αλλά οι ερευνητές της εταιρείας Cybersecurity της Νότιας Κορέας Ahnlab λένε ότι υπάρχουν διαφορές.

Πώς λειτουργεί το Rid Hijacking

Το σχετικό αναγνωριστικό (RID) στα Windows αποτελεί μέρος του αναγνωριστικού ασφαλείας (SID), μιας μοναδικής ετικέτας που έχει αντιστοιχιστεί σε κάθε λογαριασμό χρήστη για να διακρίνει μεταξύ τους.

Το RID μπορεί να πάρει τιμές που υποδεικνύουν το επίπεδο πρόσβασης του λογαριασμού, όπως το “500” για τους διαχειριστές, “501” για τους λογαριασμούς επισκεπτών, “1000” για τους τακτικούς χρήστες και το “512” για την ομάδα Domain Admins.

Η απαλλαγή από την απαλλαγή εμφανίζεται όταν οι επιτιθέμενοι τροποποιούν την απαλλαγή από έναν λογαριασμό χαμηλής προτροπής ώστε να ταιριάζει με την τιμή ενός λογαριασμού διαχειριστή και τα Windows θα του δώσουν αυξημένη πρόσβαση.

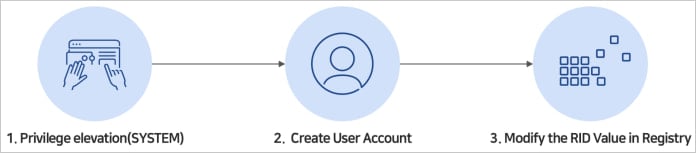

Ωστόσο, η εκτέλεση της επίθεσης απαιτεί πρόσβαση στο μητρώο SAM, οπότε οι χάκερ πρέπει να παραβιάσουν πρώτα το σύστημα και να αποκτήσουν πρόσβαση στο σύστημα.

Πηγή: ASEC

Επιθέσεις Andariel

Οι ερευνητές της ASEC, το κέντρο πληροφοριών ασφαλείας του AHHNLAB, αποδίδουν την επίθεση στον Andariel Η ομάδα απειλών, η οποία έχει συνδεθεί με την ομάδα Hacker του Lazarus της Βόρειας Κορέας.

Οι επιθέσεις αρχίζουν με τον Andariel να έχει πρόσβαση στο σύστημα στο στόχο μέσω της εκμετάλλευσης ευπάθειας.

Οι χάκερ επιτυγχάνουν την αρχική κλιμάκωση χρησιμοποιώντας εργαλεία όπως το PSEXEC και το Juicypotato για να ξεκινήσουν μια γραμμή εντολών σε επίπεδο συστήματος.

Παρόλο που η πρόσβαση στο σύστημα είναι το υψηλότερο επίπεδο στα Windows, δεν επιτρέπει απομακρυσμένη πρόσβαση, δεν μπορεί να αλληλεπιδράσει με εφαρμογές GUI, είναι πολύ θορυβώδης και πιθανόν να ανιχνευθεί και δεν μπορεί να επιμείνει μεταξύ επανεκκίνησης του συστήματος.

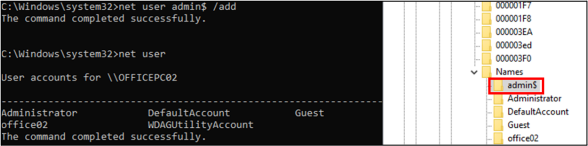

Για να αντιμετωπίσει αυτά τα ζητήματα, ο Andariel δημιούργησε πρώτα έναν κρυφό, χαμηλό προφίλ τοπικό χρήστη χρησιμοποιώντας την εντολή “Net User” και προσθέτοντας τον χαρακτήρα “$” στο τέλος.

Με αυτόν τον τρόπο, ο επιτιθέμενος εξασφάλισε ότι ο λογαριασμός δεν είναι ορατός μέσω της εντολής “καθαρού χρήστη” και μπορεί να εντοπιστεί μόνο στο μητρώο SAM. Στη συνέχεια, πραγματοποίησαν την αεροπειρατεία RID για να αυξήσουν τα δικαιώματα στον διαχειριστή.

Πηγή: Ahnlab

Σύμφωνα με τους ερευνητές, ο Andariel πρόσθεσε τον λογαριασμό τους στις ομάδες απομακρυσμένης επιφάνειας εργασίας και διαχειριστές.

Η απαιτούμενη αεροπειρατεία που απαιτείται για αυτό είναι δυνατή μέσω των τροποποιήσεων μητρώου διαχειριστή λογαριασμού ασφαλείας (SAM). Οι Βορειοκορεάτες χρησιμοποιούν προσαρμοσμένο κακόβουλο λογισμικό και ένα εργαλείο ανοιχτού κώδικα για την εκτέλεση των αλλαγών.

Παρόλο που η πρόσβαση στο σύστημα επιτρέπει την απευθείας δημιουργία λογαριασμού διαχειριστή, μπορεί να ισχύουν ορισμένοι περιορισμοί ανάλογα με τις ρυθμίσεις ασφαλείας. Η ανύψωση των προνομίων των τακτικών λογαριασμών είναι πολύ πιο αντιρρήμα και πιο δύσκολο να ανιχνευθεί και να σταματήσει.

Ο Andariel προσπαθεί περαιτέρω να καλύψει τις διαδρομές του, εξάγοντας τις τροποποιημένες ρυθμίσεις μητρώου, διαγράφοντας το κλειδί και το λογαριασμό Rogue και στη συνέχεια να το επαναλάβει από ένα αποθηκευμένο αντίγραφο ασφαλείας, επιτρέποντας την επανενεργοποίηση χωρίς να εμφανίζεται στα αρχεία καταγραφής συστήματος.

Για να μετριάσουν τους κινδύνους για επιθέσεις απαλλαγής από την απαλλαγή, οι διαχειριστές του συστήματος θα πρέπει να χρησιμοποιούν την Υπηρεσία Υποσυμάτων της Υπηρεσίας Τοπικής Αρχής (LSA) για να ελέγξουν τις προσπάθειες σύνδεσης και τις αλλαγές κωδικού πρόσβασης, καθώς και να αποτρέψουν την μη εξουσιοδοτημένη πρόσβαση και τις αλλαγές στο μητρώο SAM.

Συνιστάται επίσης να περιοριστούμε την εκτέλεση του PSEXEC, του Juicypotato και παρόμοιων εργαλείων, την απενεργοποίηση του λογαριασμού επισκεπτών και την προστασία όλων των υφιστάμενων λογαριασμών, ακόμη και χαμηλής προβολής, με έλεγχο ταυτότητας πολλαπλών παραγόντων.

Αξίζει να σημειωθεί ότι η αεροπειρατεία RID είναι γνωστή από το 2018 όταν ερευνητής ασφαλείας Sebastián Castro παρουσίασε την επίθεση στο Derbycon 8 Ως τεχνική επιμονής στα συστήματα των Windows.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.