[ad_1]

Το νέο κακόβουλο λογισμικό Glove Stealer μπορεί να παρακάμψει την κρυπτογράφηση Application-Bound (App-Bound) του Google Chrome για να κλέψει τα cookies του προγράμματος περιήγησης.

Όπως είπαν οι ερευνητές ασφάλειας της Gen Digital που το εντόπισαν για πρώτη φορά κατά τη διερεύνηση μιας πρόσφατης καμπάνιας phishing, αυτό το κακόβουλο λογισμικό κλοπής πληροφοριών είναι “σχετικά απλό και περιέχει ελάχιστους μηχανισμούς συσκότισης ή προστασίας”, υποδεικνύοντας ότι είναι πολύ πιθανό στα αρχικά στάδια ανάπτυξής του.

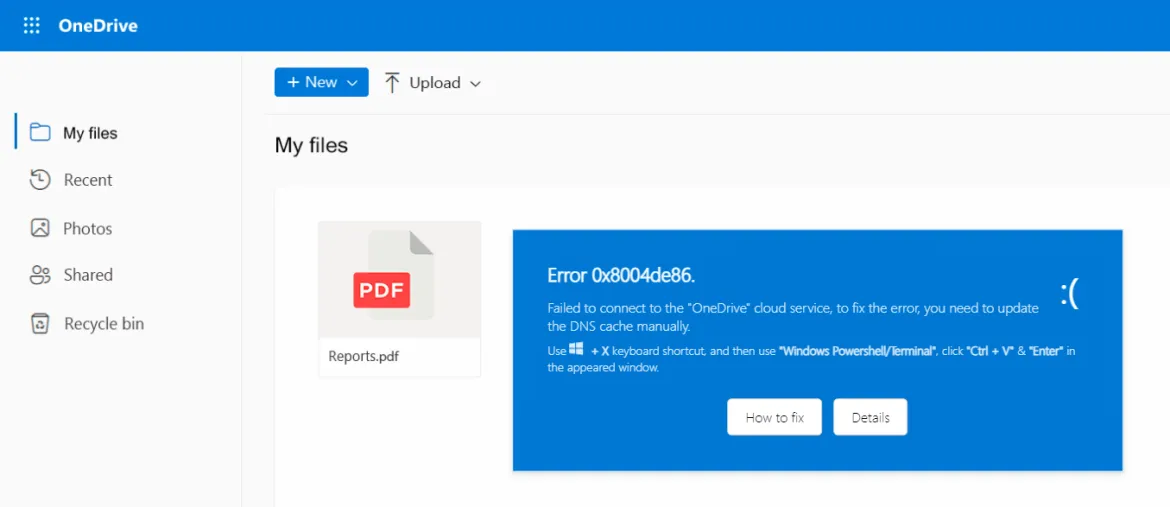

Κατά τη διάρκεια των επιθέσεών τους, οι φορείς απειλών χρησιμοποίησαν τακτικές κοινωνικής μηχανικής παρόμοιες με αυτές που χρησιμοποιούνται στην αλυσίδα μόλυνσης ClickFix, όπου τα πιθανά θύματα εξαπατούνται να εγκαταστήσουν κακόβουλο λογισμικό χρησιμοποιώντας πλαστά παράθυρα σφαλμάτων που εμφανίζονται σε αρχεία HTML που επισυνάπτονται στα μηνύματα ηλεκτρονικού ψαρέματος.

Το κακόβουλο λογισμικό Glove Stealer .NET μπορεί να εξαγάγει και να εξάγει cookie από προγράμματα περιήγησης που βασίζονται σε Firefox και Chromium (π.χ. Chrome, Edge, Brave, Yandex, Opera).

Είναι επίσης σε θέση να κλέβει πορτοφόλια κρυπτονομισμάτων από επεκτάσεις προγράμματος περιήγησης, διακριτικά περιόδου σύνδεσης 2FA από τις εφαρμογές ελέγχου ταυτότητας Google, Microsoft, Aegis και LastPass, δεδομένα κωδικού πρόσβασης από Bitwarden, LastPass και KeePass, καθώς και email από προγράμματα-πελάτες αλληλογραφίας όπως το Thunderbird.

“Εκτός από την κλοπή προσωπικών δεδομένων από προγράμματα περιήγησης, προσπαθεί επίσης να διευρύνει ευαίσθητες πληροφορίες από μια λίστα με 280 επεκτάσεις προγράμματος περιήγησης και περισσότερες από 80 τοπικά εγκατεστημένες εφαρμογές.” είπε ο ερευνητής κακόβουλου λογισμικού Jan Rubín.

«Αυτές οι επεκτάσεις και οι εφαρμογές συνήθως περιλαμβάνουν πορτοφόλια κρυπτονομισμάτων, 2FA authenticators, διαχειριστές κωδικών πρόσβασης, προγράμματα-πελάτες email και άλλα».

Βασικές δυνατότητες παράκαμψης κρυπτογράφησης App-Bound

Για να υποκλέψει διαπιστευτήρια από προγράμματα περιήγησης ιστού Chromium, το Glove Stealer παρακάμπτει τις άμυνες κλοπής cookie κρυπτογράφησης App-Bound της Google, οι οποίες εισήχθησαν από το Chrome 127 τον Ιούλιο.

Για να γίνει αυτό, ακολουθεί τη μέθοδο που περιγράφεται από ερευνητής ασφαλείας Alexander Hagenah τον περασμένο μήνα, χρησιμοποιώντας μια υποστηρικτική μονάδα που χρησιμοποιεί την υπηρεσία IElevator Windows του Chrome που βασίζεται σε COM (που εκτελείται με δικαιώματα SYSTEM) για την αποκρυπτογράφηση και την ανάκτηση κρυπτογραφημένων κλειδιών App-Bound.

Είναι σημαντικό να σημειωθεί ότι το κακόβουλο λογισμικό πρέπει πρώτα να αποκτήσει δικαιώματα τοπικού διαχειριστή στα παραβιασμένα συστήματα για να τοποθετήσει αυτήν τη λειτουργική μονάδα στον κατάλογο Αρχείων προγράμματος του Google Chrome και να τη χρησιμοποιήσει για την ανάκτηση κρυπτογραφημένων κλειδιών.

Ωστόσο, αν και εντυπωσιακό στα χαρτιά, αυτό εξακολουθεί να δείχνει ότι το Glove Stealer βρίσκεται σε πρώιμη ανάπτυξη, καθώς είναι μια βασική μέθοδος που οι περισσότεροι άλλοι κλέφτες πληροφοριών έχουν ήδη ξεπεράσει για να κλέψουν cookies από όλες τις εκδόσεις του Google Chrome, όπως είπε ο ερευνητής g0njxa είπε στο BleepingComputer τον Οκτώβριο.

Αναλυτής κακόβουλου λογισμικού Ρωσικό Panda είχε πει προηγουμένως στο BleepingComputer ότι η μέθοδος του Hagenah μοιάζει με πρώιμες προσεγγίσεις παράκαμψης που έλαβαν άλλα κακόβουλα προγράμματα μετά την πρώτη εφαρμογή της κρυπτογράφησης Chrome App-Bound από την Google.

Πολλαπλές λειτουργίες κακόβουλου λογισμικού κλοπής πληροφοριών είναι πλέον σε θέση να παρακάμψουν τη νέα δυνατότητα ασφαλείας για να επιτρέψουν στους «πελάτες» τους να κλέβουν και να αποκρυπτογραφούν τα cookies του Google Chrome.

«Αυτός ο κωδικός [xaitax’s] απαιτεί δικαιώματα διαχειριστή, γεγονός που δείχνει ότι έχουμε αυξήσει επιτυχώς το ποσό της πρόσβασης που απαιτείται για την επιτυχή εξάλειψη αυτού του τύπου επίθεσης», είπε η Google στον BleepingComputer τον περασμένο μήνα.

Δυστυχώς, παρόλο που απαιτούνται δικαιώματα διαχειριστή για την παράκαμψη της κρυπτογράφησης App-Bound, αυτό δεν έχει ακόμη επιφέρει αισθητή πτώση στον αριθμό των συνεχιζόμενων καμπανιών κακόβουλου λογισμικού που κλέβουν πληροφορίες.

Οι επιθέσεις έχουν αυξηθεί μόνο από τον Ιούλιο, όταν η Google εφάρμοσε για πρώτη φορά την κρυπτογράφηση App-Bound, στοχεύοντας πιθανά θύματα μέσω ευάλωτων προγραμμάτων οδήγησης, τρωτών σημείων zero-day, κακόβουλης διαφήμισης, ψαρέματος (spearphishing), απαντήσεων StackOverflow και ψεύτικων επιδιορθώσεων σε ζητήματα GitHub.

[ad_1]

VIA: bleepingcomputer.com

[ad_2]