Ένα botnet κακόβουλου λογισμικού εκμεταλλεύεται μια ευπάθεια zero-day σε συσκευές GeoVision στο τέλος της ζωής τους για να τις παραβιάσει και να τις στρατολογήσει για πιθανές επιθέσεις DDoS ή cryptomining.

Το ελάττωμα παρακολουθείται ως CVE-2024-11120 και ανακαλύφθηκε από τον Piort Kijewski του The Shadowserver Foundation. Είναι ένα κρίσιμο πρόβλημα έγχυσης εντολών λειτουργικού συστήματος (βαθμολογία CVSS v3.1: 9,8), το οποίο επιτρέπει σε μη επιβεβαιωμένους εισβολείς να εκτελούν αυθαίρετες εντολές συστήματος στη συσκευή.

“Οι απομακρυσμένοι εισβολείς χωρίς έλεγχο ταυτότητας μπορούν να εκμεταλλευτούν αυτήν την ευπάθεια για να εισάγουν και να εκτελέσουν αυθαίρετες εντολές συστήματος στη συσκευή.” προειδοποιεί το CERT της Ταϊβάν.

«Επιπλέον, αυτή η ευπάθεια έχει ήδη εκμεταλλευτεί οι εισβολείς και έχουμε λάβει σχετικές αναφορές».

Σύμφωνα με το TWCERT, η ευπάθεια επηρεάζει τα ακόλουθα μοντέλα συσκευών:

- GV-VS12: Διακομιστής βίντεο H.264 2 καναλιών που μετατρέπει αναλογικά σήματα βίντεο σε ψηφιακές ροές για μετάδοση δικτύου.

- GV-VS11: Ένας διακομιστής βίντεο ενός καναλιού που έχει σχεδιαστεί για την ψηφιοποίηση αναλογικού βίντεο για ροή δικτύου.

- GV-DSP LPR V3: Ένα σύστημα βασισμένο σε Linux αφιερωμένο στην αναγνώριση πινακίδων κυκλοφορίας (LPR).

- GV-LX4C V2 / GV-LX4C V3: Συμπαγείς ψηφιακές συσκευές εγγραφής βίντεο (DVR) σχεδιασμένες για εφαρμογές παρακολούθησης κινητής τηλεφωνίας.

Όλα αυτά τα μοντέλα έχουν φτάσει στο τέλος της ζωής τους και δεν υποστηρίζονται πλέον από τον προμηθευτή, επομένως δεν αναμένονται ενημερώσεις ασφαλείας.

Πλατφόρμα παρακολούθησης απειλών Το Shadowserver Foundation αναφέρει ότι περίπου 17.000 συσκευές GeoVision εκτίθενται στο διαδίκτυο και είναι ευάλωτες στο ελάττωμα CVE-2024-11120.

Ο Kijewski είπε στο BleepingComputer ότι το botnet φαίνεται να είναι μια παραλλαγή Mirai, η οποία συνήθως χρησιμοποιείται ως μέρος των πλατφορμών DDoS ή για την εκτέλεση κρυπτοεξόρυξης.

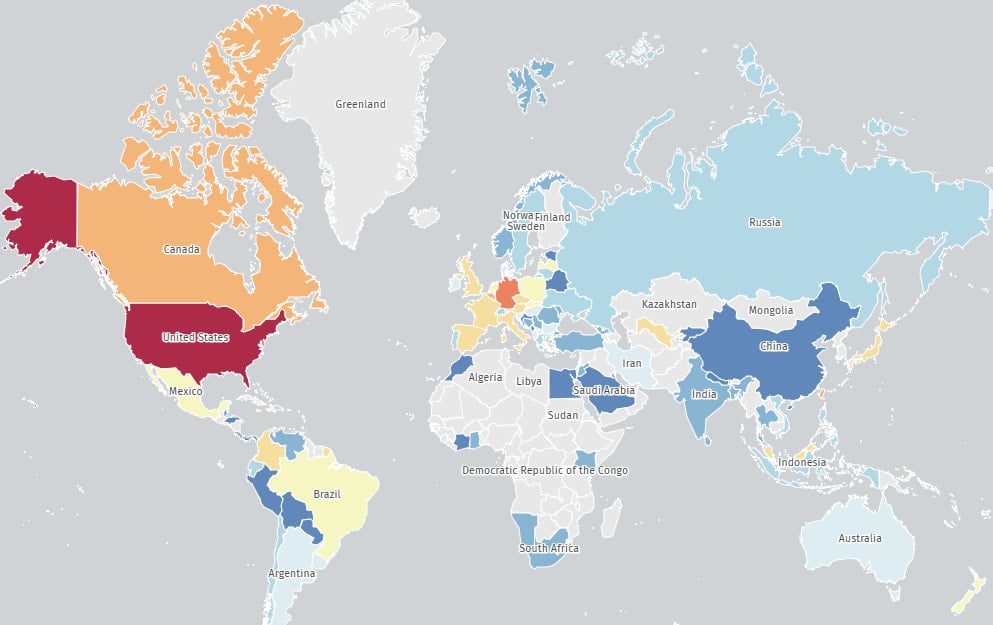

Οι περισσότερες από τις εκτεθειμένες συσκευές (9.100) βρίσκονται στις Ηνωμένες Πολιτείες, ακολουθούμενες από τη Γερμανία (1.600), τον Καναδά (800), την Ταϊβάν (800), την Ιαπωνία (350), την Ισπανία (300) και τη Γαλλία (250).

Πηγή: The Shadowserver Foundation

Γενικά, τα σημάδια παραβίασης του botnet περιλαμβάνουν τις συσκευές που θερμαίνονται υπερβολικά, καθίστανται αργές ή δεν ανταποκρίνονται και η διαμόρφωσή τους αυθαίρετη αλλαγή.

Εάν παρατηρήσετε κάποιο από αυτά τα συμπτώματα, πραγματοποιήστε επαναφορά συσκευής, αλλάξτε τον προεπιλεγμένο κωδικό πρόσβασης διαχειριστή σε κάτι ισχυρό, απενεργοποιήστε τα πάνελ απομακρυσμένης πρόσβασης και τοποθετήστε τη συσκευή πίσω από ένα τείχος προστασίας.

Στην ιδανική περίπτωση, αυτές οι συσκευές θα πρέπει να αντικατασταθούν με μοντέλα που υποστηρίζονται ενεργά, αλλά εάν αυτό είναι αδύνατο, θα πρέπει να απομονώνονται σε ένα αποκλειστικό LAN ή υποδίκτυο και να παρακολουθούνται στενά.

VIA: bleepingcomputer.com

.png)