Μια καμπάνια phishing που στοχεύει κατασκευαστικές εταιρείες στην Ευρώπη έχει παραβιάσει περίπου 20.000 λογαριασμούς Microsoft Azure χρησιμοποιώντας HubSpot και DocuSign. Η επιχείρηση, η οποία διήρκεσε από τον Ιούνιο έως τον Σεπτέμβριο του 2024, επηρέασε κυρίως εταιρείες στους κλάδους της αυτοκινητοβιομηχανίας, των χημικών και της βιομηχανίας στη Γερμανία και στο Ηνωμένο Βασίλειο. Οι ηθοποιοί του Threat χρησιμοποίησαν το Free Form Builder του HubSpot για να δημιουργήσουν παραπλανητικές φόρμες και παρέσυραν θύματα με email που μιμούνται νόμιμες υπηρεσίες.

Η καμπάνια phishing θέτει σε κίνδυνο 20.000 λογαριασμούς Microsoft Azure στην Ευρώπη

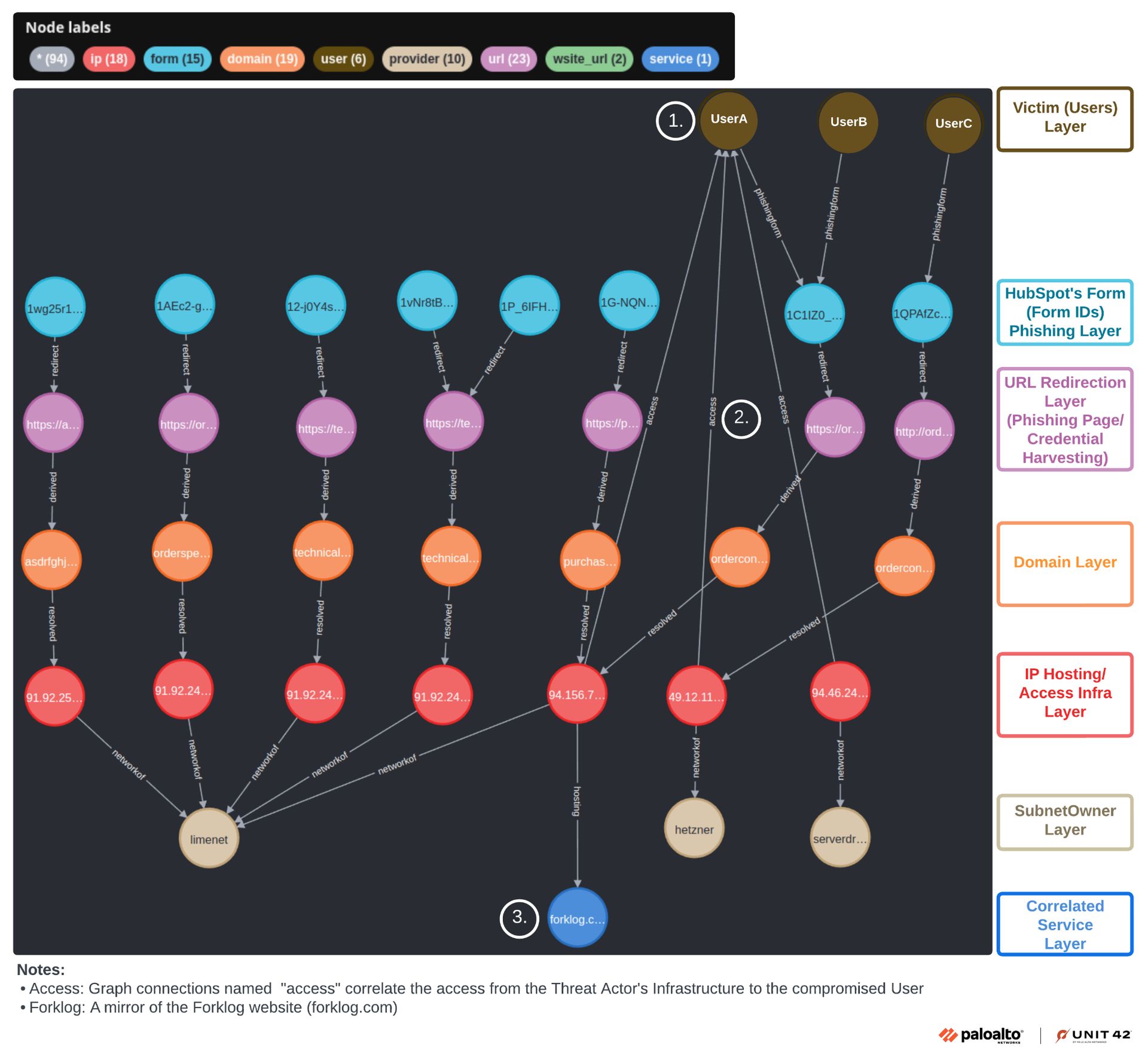

Palo Alto Networks’ Unit 42 αναγνωρισθείς η καμπάνια και ανέφερε ότι οι εισβολείς χρησιμοποίησαν τις διαδικτυακές φόρμες του HubSpot ως παγίδα για να συλλάβουν ευαίσθητες πληροφορίες. Δημιούργησαν 17 διαφορετικές φόρμες, σχεδιασμένες να μιμούνται τα νόμιμα αιτήματα για διαπιστευτήρια Microsoft Azure. Αυτές οι φόρμες ρωτούσαν τα θύματα με κακή διατύπωση στα Αγγλικά εάν ήταν “Εξουσιοδοτημένοι να προβάλλουν και να κατεβάζουν ευαίσθητο εταιρικό έγγραφο που στάλθηκε στο email της εργασίας σας;” Αυτή η προτροπή ισχυρίστηκε ότι διευκολύνει την πρόσβαση σε κρίσιμα έγγραφα που είναι αποθηκευμένα στο “Microsoft Secured Cloud”.

Τα θύματα που έκαναν κλικ στις φόρμες ανακατευθύνθηκαν σε σελίδες που μιμούνται τις πύλες σύνδεσης του Microsoft Outlook Web App και του Azure, που φιλοξενούνται σε τομείς «.buzz». Αυτές οι τακτικές επέτρεψαν στους εισβολείς να παρακάμψουν τα τυπικά μέτρα ασφαλείας email, καθώς τα μηνύματα ηλεκτρονικού ψαρέματος συνδέονταν με μια νόμιμη υπηρεσία (HubSpot). Ωστόσο, τα μηνύματα ηλεκτρονικού ταχυδρομείου απέτυχαν στους ελέγχους ταυτότητας SPF, DKIM και DMARC.

Το Microsoft Teams δεν είναι ασφαλές: Χάκερ εισχωρούν κρυφά μέσω κλήσεων

Μόλις οι εισβολείς απέκτησαν πρόσβαση στους παραβιασμένους λογαριασμούς, ξεκίνησαν δραστηριότητες μετά τον συμβιβασμό. Καταχώρησαν τις δικές τους συσκευές στους λογαριασμούς των θυμάτων, διασφαλίζοντας έτσι τη συνεχή πρόσβαση. Η έρευνα έδειξε ότι οι φορείς απειλών συνδέονταν συχνά μέσω VPN που βρίσκονται στις ίδιες χώρες με τους στόχους τους, βοηθώντας τους να ενωθούν. Σε περιπτώσεις όπου ομάδες IT προσπάθησαν να ανακτήσουν τον έλεγχο των παραβιασμένων λογαριασμών, οι εισβολείς ξεκίνησαν επαναφορά κωδικού πρόσβασης, δημιουργώντας ένα σενάριο διελκυστίνδας αυτό περιέπλεξε περαιτέρω τις προσπάθειες ανάκαμψης.

Ο πιθανός αντίκτυπος των επιθέσεων εκτείνεται πέρα από την κλοπή διαπιστευτηρίων. Με πρόσβαση σε λογαριασμούς Azure, οι εισβολείς θα μπορούσαν να κλιμακώσουν τα δικαιώματα για τη δημιουργία, την τροποποίηση ή τη διαγραφή πόρων εντός των παραβιασμένων περιβαλλόντων cloud. Θα μπορούσαν επίσης να μετακινηθούν πλευρικά στο δίκτυο για πρόσβαση σε ευαίσθητα δοχεία αποθήκευσης που σχετίζονται με τους λογαριασμούς των θυμάτων.

Ενώ ο αριθμός των θυμάτων που παρείχαν διαπιστευτήρια Azure είναι αβέβαιος, οι ειδικοί ασφαλείας υποπτεύονται ότι μπορεί να είναι χαμηλότερος από τον συνολικό αριθμό των στοχευόμενων λογαριασμών, καθώς δεν θα είχαν χρησιμοποιήσει όλα τα θύματα υποδομές Azure. Ο Nathaniel Quist της Μονάδας 42 τόνισε ότι η επιχείρηση αντιπροσωπεύει μια πιο φιλόδοξη στροφή προς επιθέσεις phishing που εστιάζονται στο cloud. Όλο και περισσότερο, οι εγκληματίες του κυβερνοχώρου στοχεύουν τα διαπιστευτήρια χρηστών για πλατφόρμες cloud και SaaS αντί να βασίζονται σε κακόβουλο λογισμικό για να παραβιάζουν συσκευές τελικού σημείου.

Πίστωση επιλεγμένης εικόνας: Microsoft

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.