Περιεχόμενα Άρθρου

Η ρωσική ομάδα κυβερνοκατασκοπείας Turla, γνωστή και ως “Secret Blizzard”, χρησιμοποιεί υποδομές άλλων παραγόντων απειλών για να στοχεύσει ουκρανικές στρατιωτικές συσκευές που συνδέονται μέσω του Starlink.

Η Microsoft και η Lumen αποκάλυψαν πρόσφατα πώς ο ηθοποιός του έθνους-κράτους, ο οποίος συνδέεται με την Ομοσπονδιακή Υπηρεσία Ασφαλείας της Ρωσίας (FSB), κλέβει και χρησιμοποιεί κακόβουλο λογισμικό και διακομιστές του πακιστανικού ηθοποιού απειλών Storm-0156.

Η Microsoft δημοσίευσε μια άλλη έκθεση σήμερα που επικεντρώνεται σε ξεχωριστές επιχειρήσεις Turla μεταξύ Μαρτίου και Απριλίου 2024, στοχεύοντας συσκευές στην Ουκρανία που χρησιμοποιούνται σε στρατιωτικές επιχειρήσεις.

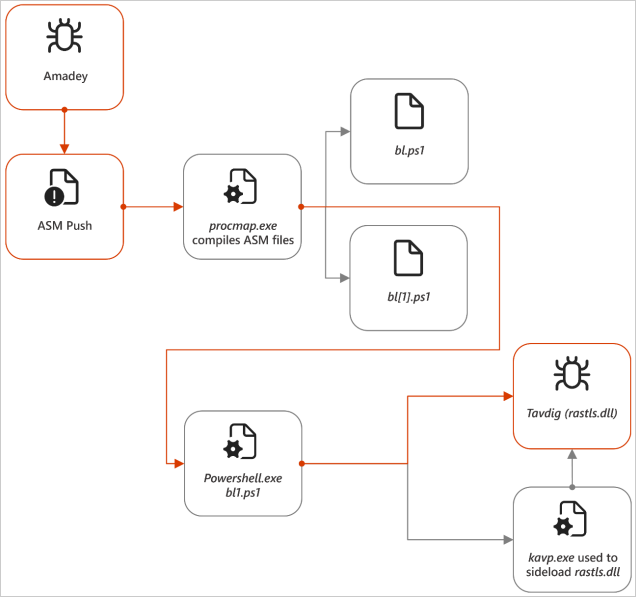

Στην τελευταία καμπάνια, η Turla χρησιμοποίησε την υποδομή για το botnet Amadey και μια άλλη ρωσική ομάδα hacking γνωστή ως “Storm-1837”. Αυτή η υποδομή χρησιμοποιήθηκε για την ανάπτυξη των προσαρμοσμένων οικογενειών κακόβουλου λογισμικού της Turla, συμπεριλαμβανομένων των Tavdig και KazuarV2, σε ουκρανικά συστήματα.

Η Microsoft δεν είναι βέβαιη εάν η Turla απήγαγε την Amadey ή αγόρασε πρόσβαση στο botnet, αλλά η καμπάνια αποτελεί ένα άλλο παράδειγμα του συγκεκριμένου παράγοντα απειλής που κρύβεται πίσω από άλλες ομάδες χάκερ.

“Η Microsoft εκτιμά ότι η Secret Blizzard είτε χρησιμοποίησε το κακόβουλο λογισμικό Amadey ως υπηρεσία (MaaS) είτε είχε πρόσβαση στους πίνακες εντολών και ελέγχου της Amadey (C2) κρυφά για να πραγματοποιήσει λήψη ενός σταγονόμετρου PowerShell σε συσκευές προορισμού.” εξηγεί η Microsoft.

“Το σταγονόμετρο PowerShell περιείχε ένα ωφέλιμο φορτίο Amadey με κωδικοποίηση Base64 προσαρτημένο με κωδικό που καλούσε ένα αίτημα στην υποδομή Secret Blizzard C2.”

Επισκόπηση των επιθέσεων Turla στην Ουκρανία

Οι επιθέσεις Turla στην Ουκρανία ξεκινούν με μηνύματα ηλεκτρονικού “ψαρέματος” που φέρουν κακόβουλα συνημμένα, κερκόπορτες Storm-1837 ή το botnet Amadey, που χρησιμοποιείται για την ανάπτυξη ωφέλιμου φορτίου σε μολυσμένες συσκευές.

Το Amadey είναι ένα botnet κακόβουλου λογισμικού που χρησιμοποιείται για την αρχική πρόσβαση και την παράδοση ωφέλιμου φορτίου από το 2018. Κάποια στιγμή χρησιμοποιήθηκε από θυγατρικές εταιρείες του LockBit ως πρόδρομος για τους κρυπτογραφητές που αναπτύσσονται στα δίκτυα.

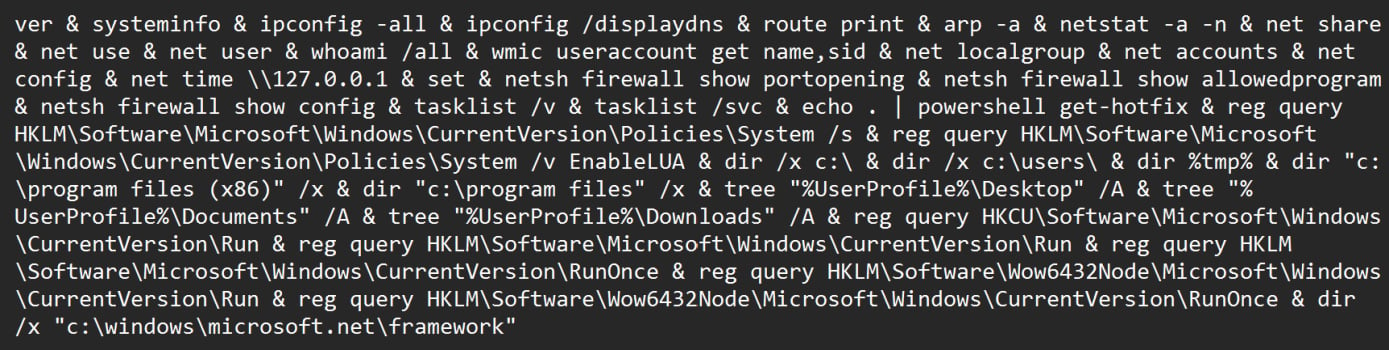

Το ευέλικτο κακόβουλο λογισμικό χρησιμοποιείται κυρίως για να λειτουργεί ως κακόβουλο λογισμικό που απορρίφθηκε και στην περίπτωση του Turla, χρησιμοποιείται για την ανάπτυξη προσαρμοσμένων εργαλείων αναγνώρισης σε παραβιασμένες συσκευές και για τη λήψη σταγονόμετρων PowerShell που φορτώνουν το προσαρμοσμένο κακόβουλο λογισμικό της ομάδας απειλών, Tavdig (“rastls.dll” ).

Πηγή: Microsoft

Η Microsoft εξηγεί ότι οι χάκερ χρησιμοποιούν τις πληροφορίες αναγνώρισης που παρέχονται από το απορριφθέν αρχείο δέσμης για να εντοπίσουν στόχους υψηλής προτεραιότητας, όπως στρατιωτικές συσκευές συνδεδεμένες σε συστήματα διαδικτύου Starlink.

«Η Microsoft παρατήρησε τη Secret Blizzard να κατεβάζει το προσαρμοσμένο εργαλείο αναγνώρισης ή έρευνας της», εξηγεί η Microsoft στην έκθεση.

“Αυτό το εργαλείο αναπτύχθηκε επιλεκτικά σε συσκευές περαιτέρω ενδιαφέροντος από τον παράγοντα απειλής – για παράδειγμα, συσκευές που εξέρχονται από τις διευθύνσεις IP STARLINK, μια κοινή υπογραφή των ουκρανικών στρατιωτικών συσκευών πρώτης γραμμής.”

Προφανώς, οι συσκευές Starlink είχαν στόχο να συγκεντρώσουν πληροφορίες για στρατιωτικές δραστηριότητες πρώτης γραμμής, ευθυγραμμισμένες με τον ρόλο του Turla στο FSB.

Η έκθεση της Microsoft συνδέει επίσης τον Turla με έναν άλλο Ρώσο παράγοντα απειλής, γνωστό ως Storm-1837, ο οποίος λέει ότι ο Redmond είχε επικεντρωθεί στο παρελθόν σε συσκευές που χρησιμοποιούνται από ουκρανικούς χειριστές drone

Σύμφωνα με τη Microsoft, ο Turla εθεάθη να χρησιμοποιεί την κερκόπορτα Power-Shell του Storm-1837 με το όνομα «Cookbox», την οποία το Storm-1837 ανέπτυξε στην Ουκρανία τον Ιανουάριο του 2024 εκμεταλλευόμενος το ελάττωμα του WinRAR CVE-2023-38831.

Οι προσαρμοσμένες οικογένειες κακόβουλου λογισμικού της Turla αναπτύχθηκαν αργότερα σε αυτά τα συστήματα, υποδεικνύοντας ότι το Storm-1837 είτε παραβιάστηκε είτε συνεργάστηκε με την Turla για την παράδοση των ωφέλιμων φορτίων τους.

Πηγή: Microsoft

Κακόβουλο λογισμικό Tavdig και KazuarV2

Το Tavdig και το KazuarV2 είναι βασικά στοιχεία του οπλοστασίου κακόβουλου λογισμικού της Turla, παίζοντας ξεχωριστούς αλλά συμπληρωματικούς ρόλους στην τελευταία τους εκστρατεία κατασκοπείας.

Το Tavdig είναι μια ελαφριά, αρθρωτή κερκόπορτα που έχει σχεδιαστεί για να δημιουργεί μια αρχική βάση, να διεξάγει επιτήρηση και να αναπτύσσει πρόσθετα ωφέλιμα φορτία.

Μπορεί να συλλέγει πληροφορίες όπως διαπιστευτήρια χρήστη, διαμορφώσεις δικτύου και εγκατεστημένο λογισμικό και μπορεί επίσης να εκτελεί τροποποιήσεις μητρώου και να δημιουργεί προγραμματισμένες εργασίες για επιμονή.

Ένα από τα εργαλεία που φορτώνει το Tavdig σε παραβιασμένες συσκευές είναι το KazuarV2, η πιο προηγμένη, κρυφή κερκόπορτα της Turla, σχεδιασμένη για μακροπρόθεσμη συλλογή πληροφοριών, εκτέλεση εντολών και εξαγωγή δεδομένων.

Το KazuarV2 συνήθως εγχέεται σε νόμιμες διεργασίες συστήματος όπως το ‘explorer.exe’ ή το ‘opera.exe’, για να αποφύγει τον εντοπισμό και στη συνέχεια να στείλει και να λάβει δεδομένα και εντολές από τις εντολές και τον έλεγχό του (C2).

Η Microsoft σημειώνει ότι το KazuarV2 είναι ένα αρθρωτό κακόβουλο λογισμικό, επομένως μπορεί να επεκταθεί με πρόσθετα πρόσθετα, όπως απαιτείται, προσαρμοσμένα σε συγκεκριμένες ανάγκες κατασκοπείας.

Συνιστάται στους υπερασπιστές να ελέγχουν τους προτεινόμενους μετριασμούς και τα ερωτήματα κυνηγιού της Microsoft στην αναφορά, τα οποία καλύπτουν τη συγκεκριμένη επιχείρηση Turla και τις ευρύτερες δραστηριότητες του ομίλου.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.