Περιεχόμενα Άρθρου

Αυτό το άρθρο είναι γραμμένο από τον Varonis Specialist Security Tom Barnea.

Σκεφτείτε την πιο πρόσφατη εκπαίδευση ευαισθητοποίησης για την ασφάλεια σχετικά με επιθέσεις phishing. Πιθανότατα περιλάμβανε οδηγίες για την αποφυγή κλικ σε ύποπτους συνδέσμους και ασκήσεις για τον εντοπισμό λεπτών διαφορών χαρακτήρων, όπως η διάκριση μεταξύ του γράμματος “O” και ενός μηδενός.

Δυστυχώς, η εποχή που ακόμη και ο πιο αρχάριος χρήστης της τεχνολογίας μπορούσε να αναγνωρίσει εύκολα ένα ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος έχει τελειώσει.

Τα τελευταία χρόνια, οι επιτιθέμενοι έχουν γίνει πιο εξελιγμένοι και δημιουργικοί. Τα τυπογραφικά λάθη και τα γραμματικά ζητήματα δεν ανησυχούν πλέον για τους μη αγγλόφωνους παράγοντες απειλών, καθώς η ταχεία εξέλιξη της τεχνητής νοημοσύνης έχει συμβάλει σημαντικά στην ποιότητα αυτών των επιθέσεων.

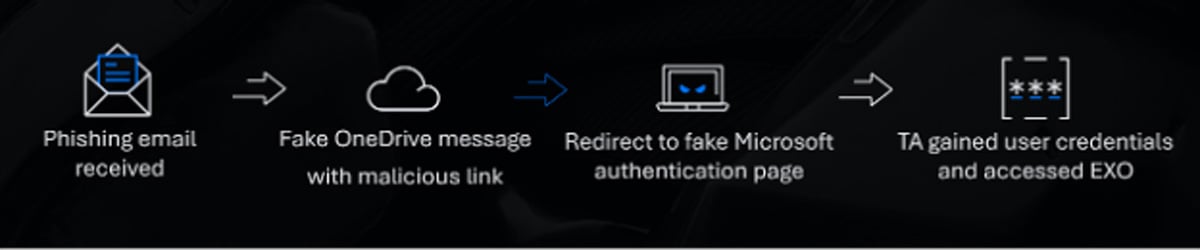

Πρόσφατα ο Βαρώνης Ανίχνευση και απόκριση διαχειριζόμενων δεδομένων (MDDR) Η ομάδα ιατροδικαστών ερεύνησε μια έξυπνη καμπάνια phishing στην οποία ένα κακόβουλο email επέτρεψε σε έναν παράγοντα απειλής να αποκτήσει πρόσβαση στον οργανισμό.

Αυτή η ανάρτηση ιστολογίου θα αποκαλύψει τις τακτικές που χρησιμοποίησε ο παράγοντας απειλών για να αποφύγει τον εντοπισμό και να μοιραστεί τα IoC που ανακαλύφθηκαν κατά την έρευνά μας.

Τεχνική επισκόπηση

Ένας ασφαλιστικός πελάτης με έδρα το Ηνωμένο Βασίλειο αντιμετώπισε μια μοναδική επίθεση phishing. Ξεκίνησε όταν ένας κανόνας διαγραφής που δημιουργήθηκε από μια διεύθυνση IP των ΗΠΑ βρέθηκε στο γραμματοκιβώτιο ενός εκτελεστικού διευθυντή. Αυτός ο κανόνας, που ονομάζεται “a”, διέγραψε οριστικά μηνύματα ηλεκτρονικού ταχυδρομείου που περιείχαν μια συγκεκριμένη λέξη-κλειδί στη διεύθυνση email.

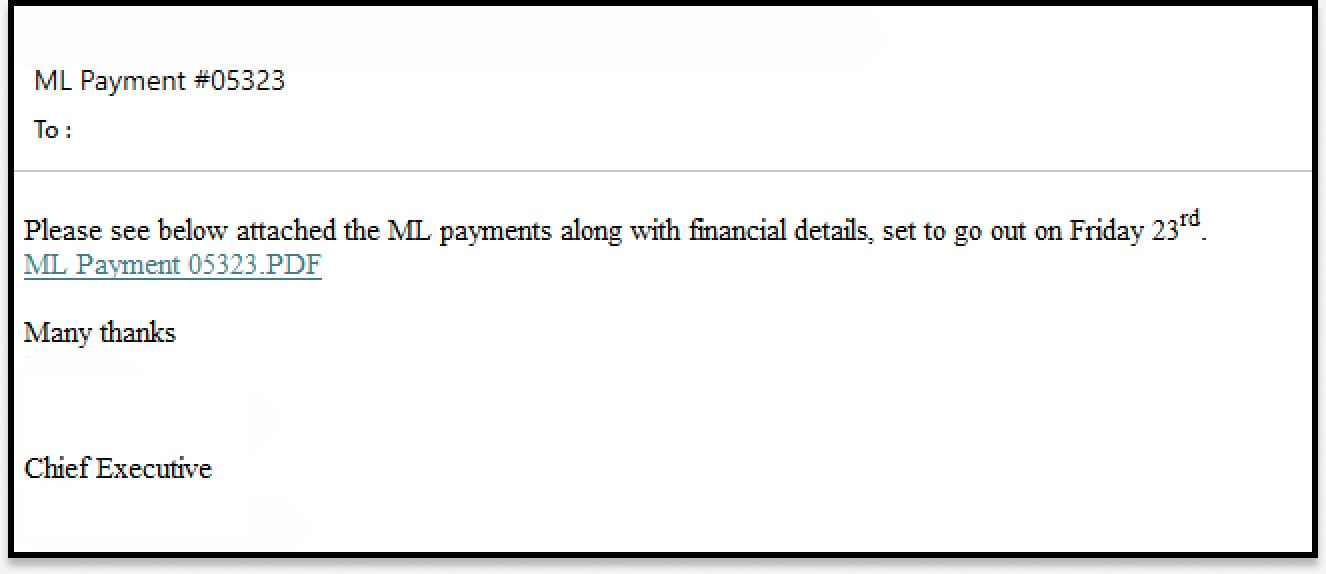

Αφού ειδοποιήθηκε ο πελάτης για την επίθεση, η ομάδα του Varonis MDDR εντόπισε το email ηλεκτρονικού ψαρέματος με τίτλο «ML Payment #05323» και τον αποστολέα του. Χαρτογραφήσαμε όλους τους παραλήπτες email, αυτούς που απάντησαν, εκείνους που το ανέφεραν και άλλες επικοινωνίες με τον τομέα του παράγοντα απειλής. Αυτό το ολοκληρωμένο υπολογιστικό φύλλο ήταν ζωτικής σημασίας για τον περιορισμό των περιστατικών.

Αρχικά, οι μοναδικοί μας δείκτες συμβιβασμού ήταν η διεύθυνση email του παραλήπτη και η IP πηγής του συμβάντος δημιουργίας κανόνα διαγραφής, το οποίο αποδείχθηκε ότι ήταν μια γενική IP της Microsoft και, επομένως, δεν ήταν πολύ χρήσιμο σε αυτήν την περίπτωση.

Ωστόσο, η έρευνα πήρε μια ενδιαφέρουσα τροπή όταν ανακαλύψαμε ότι το ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος φαινόταν να προέρχεται από έναν αξιόπιστο αποστολέα: τον Διευθύνοντα Σύμβουλο μιας μεγάλης διεθνούς ναυτιλιακής εταιρείας, ο οποίος είχε προηγουμένως επικοινωνήσει με τους υπαλλήλους του πελάτη μας. Ο παράγοντας της απειλής πιθανότατα παραβίασε τον λογαριασμό email του CEO, χρησιμοποιώντας τον για να βλάψει περισσότερους οργανισμούς.

Η συγκεκριμένη λέξη-κλειδί στον κανόνα διαγραφής ήταν μέρος του τομέα του αποστολέα. Σχεδιάστηκε για να διαγράφει όλα τα μηνύματα ηλεκτρονικού ταχυδρομείου προς ή από αυτόν τον τομέα, χωρίς να αφήνει ίχνη. Το επόμενο βήμα ήταν να αναλύσουμε το αρχικό αρχείο EML για να κατανοήσουμε τη μεθοδολογία phishing.

Το αρχικό ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος στάλθηκε σε 26 παραλήπτες στον οργανισμό. Αντί να επισυνάψετε ένα αρχείο PDF, το email περιλάμβανε έναν σύνδεσμο προς ένα PDF που φιλοξενείται σε διακομιστή AWS.

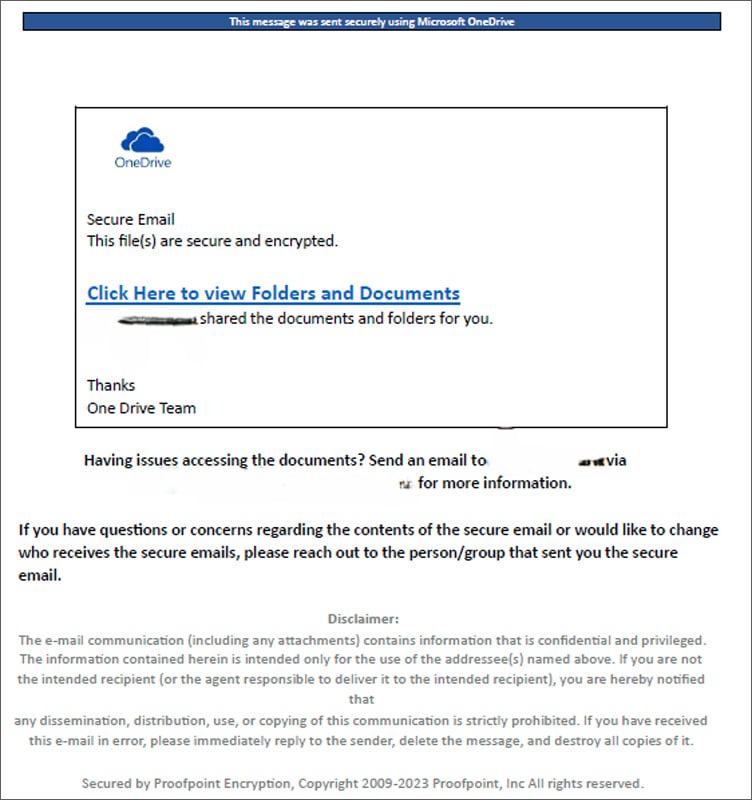

Το PDF φαινόταν να είναι ένα επίσημο μήνυμα OneDrive, που υποδηλώνει ότι ο αποστολέας είχε μοιραστεί ένα αρχείο. Ενώ ένας επαγγελματίας στον τομέα της κυβερνοασφάλειας μπορεί να αναγνωρίσει το email ως απόπειρα phishing, το μήνυμα υψηλής ποιότητας θα μπορούσε εύκολα να εξαπατήσει τον μέσο χρήστη.

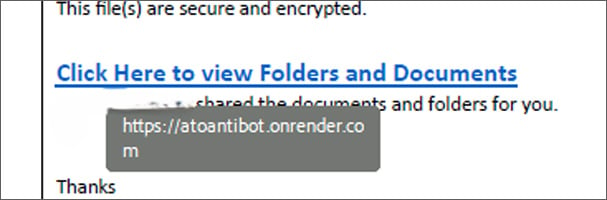

Είναι ενδιαφέρον ότι ο σύνδεσμος PDF περιείχε τη φράση “atoantibot”. Το ATO σημαίνει εξαγορά λογαριασμού. Με την πρώτη ματιά, ο σύνδεσμος φαινόταν να προστατεύει από επιθέσεις ATO, αλλά η απόπειρα phishing ήταν τελικά το ακριβώς αντίθετο. Αυτό το κομμάτι του “χιούμορ των χάκερ” θα επανεξεταστεί αργότερα στο άρθρο.

Για να αναπτύξει μέρος της επίθεσης, ο ηθοποιός της απειλής χρησιμοποίησε τη δημόσια πλατφόρμα Καθιστώμια ενοποιημένη πλατφόρμα cloud που επιτρέπει στους προγραμματιστές να δημιουργούν, να αναπτύσσουν και να κλιμακώνουν εύκολα εφαρμογές και ιστότοπους. Αξιοποιώντας μια νόμιμη πλατφόρμα, ο εισβολέας διασφάλισε ότι οι κακόβουλες δραστηριότητές του συνδυάζονται απρόσκοπτα, καθιστώντας δύσκολο για τα συστήματα ασφαλείας email να εντοπίσουν την απειλή.

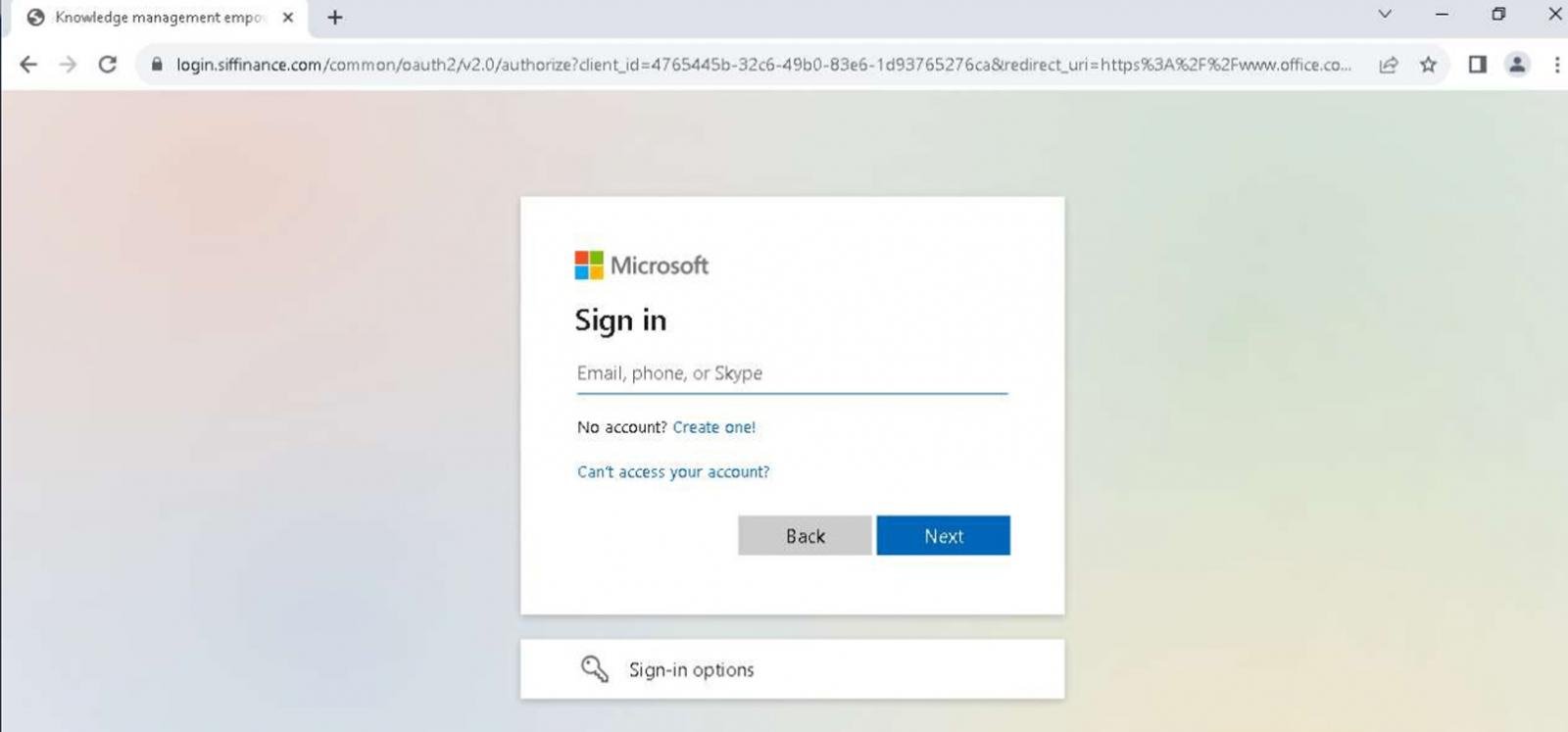

Αφού έκανε κλικ στην “προβολή του κοινόχρηστου εγγράφου”, ο χρήστης ανακατευθύνθηκε στο “login.siffinance[.]com», μια ψεύτικη σελίδα ελέγχου ταυτότητας της Microsoft. Σε αυτό το σημείο, όταν το θύμα εισήγαγε τα διαπιστευτήριά του, ο δράστης πέτυχε τον στόχο του. Στη συνέχεια, ο χρήστης ανακατευθύνθηκε στον επίσημο ιστότοπο του Microsoft Office, κάνοντας το περιστατικό να φαίνεται σαν σφάλμα.

Επιστρέφοντας στο “χιούμορ των χάκερ” που αναφέρθηκε παραπάνω, ο εισβολέας έχει απενεργοποιήσει (ή απενεργοποιήσει) τον κακόβουλο τομέα, αλλά αν προσπαθήσετε να αποκτήσετε πρόσβαση σε αυτόν σήμερα, ανακατευθύνεται σε μια δημοφιλή διαδικτυακή φάρσα γνωστή ως Rickrolling.

Αφού εισήγαγε τα διαπιστευτήρια στη σελίδα phishing, το θύμα απάντησε ανεξήγητα στο email του εισβολέα. Ωστόσο, επειδή ο πελάτης δεν μπορούσε να ανακτήσει το απεσταλμένο email, το περιεχόμενο του μηνύματος είναι ένα μυστήριο. Δύο λεπτά αργότερα, μια επιτυχής σύνδεση από μια διεύθυνση IP των ΗΠΑ (138.199.52[.]3) εντοπίστηκε, παρά το γεγονός ότι το θύμα βρισκόταν στο Ηνωμένο Βασίλειο Αυτό το «αδύνατον ταξίδι» επιβεβαίωσε την πρόσβαση του εισβολέα.

Ευτυχώς, η ομάδα ασφαλείας του πελάτη μας ενήργησε γρήγορα, απενεργοποιώντας τον λογαριασμό, τερματίζοντας τη συνεδρία και επαναφέροντας τα διαπιστευτήρια του χρήστη μέσα σε 30 λεπτά. Η μόνη ενέργεια που πέτυχε με επιτυχία ο εισβολέας ήταν η δημιουργία ενός κανόνα διαγραφής.

Η έρευνά μας αποκάλυψε ότι αυτό το περιστατικό ήταν μέρος μιας ευρύτερης εκστρατείας phishing που στόχευε πολλές εταιρείες. Ο εισβολέας χρησιμοποίησε διάφορες εξελιγμένες τακτικές που έκαναν τον εντοπισμό και την έρευνα δύσκολες:

- Καλύπτοντας τα ίχνη τους: Μετά την απόκτηση πρόσβασης στο περιβάλλον M365 του θύματος, η πρώτη ενέργεια ήταν η δημιουργία ενός κανόνα διαγραφής.

- Χρησιμοποιώντας μια αξιόπιστη διεύθυνση αποστολέα: Ο εισβολέας χρησιμοποίησε μια γνώριμη διεύθυνση email, μειώνοντας την υποψία μεταξύ των εργαζομένων.

- Αξιοποίηση νόμιμων πλατφορμών: Το AWS φιλοξένησε το κακόβουλο PDF και το Render χρησιμοποιήθηκε για τη δημιουργία ενός μέρους του ιστότοπου επίθεσης. Αυτές οι πλατφόρμες βοήθησαν τον εισβολέα να αποφύγει το λογισμικό ασφαλείας email.

- Η μέθοδος των ρωσικών κούκλων φωλιάς: Παρόμοια με τις κούκλες που φωλιάζουν, ο εισβολέας ενσωμάτωσε πολλούς συνδέσμους ο ένας μέσα στον άλλο, δημιουργώντας μια πολύπλοκη αλυσίδα που απέκρυψε τον τελικό ιστότοπο ηλεκτρονικού ψαρέματος. Κάθε σύνδεσμος οδηγούσε σε μια άλλη σελίδα με νόμιμη εμφάνιση, χρησιμοποιώντας αξιόπιστες πλατφόρμες για να παρακάμψει τα φίλτρα ασφαλείας email. Αυτό έκανε το ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος να φαίνεται αβλαβές και δύσκολο να εντοπιστεί. Όταν ο χρήστης έφτασε στην ψεύτικη σελίδα ελέγχου ταυτότητας, είχε κουραστεί από την πλοήγηση σε πολλούς ιστότοπους, με αποτέλεσμα να είναι λιγότερο προσεκτικοί και πιο πιθανό να υποκύψουν στην απάτη.

συστάσεις

Χρήστης sασφάλεια αευαισθητοποίηση

Όπως συμβαίνει συχνά στην ασφάλεια στον κυβερνοχώρο, η διαδικασία ξεκινά και τελειώνει με την επίγνωση της ασφάλειας των χρηστών. Αν και μπορεί να είναι δύσκολο για τον μέσο χρήστη να αναγνωρίσει εξελιγμένα μηνύματα ηλεκτρονικού ψαρέματος, υπάρχουν αρκετές βέλτιστες πρακτικές στις οποίες μπορείτε να εκπαιδεύσετε τους χρήστες σας για να τους βοηθήσετε να μην πέσουν σε αυτές τις παγίδες:

- E-mail ηabits: Ενθαρρύνετε τους χρήστες να ανοίγουν μηνύματα ή κοινόχρηστα αρχεία απευθείας από τη σχετική πλατφόρμα αντί να κάνουν κλικ σε συνδέσμους email.

- Σύνδεσμος vερημοποίηση: Τοποθετήστε το δείκτη του ποντικιού πάνω από συνδέσμους email για να ελέγξετε τη διεύθυνση URL. Βεβαιωθείτε ότι ταιριάζει λογικά με το περιεχόμενο του email.

- Πιστοποιητικό μικρόafety: Επαληθεύστε τη διεύθυνση URL της σελίδας ελέγχου ταυτότητας πριν εισαγάγετε τα διαπιστευτήρια.

- Αναγνώριση phishing: Εκπαιδεύστε τους χρήστες σχετικά με τον εντοπισμό των μηνυμάτων ηλεκτρονικού ψαρέματος και την κατανόηση των σχετικών κινδύνων.

Τεχνικά μέτρα

Παρακάτω είναι μερικά τεχνικά βήματα που θα σας βοηθήσουν να προστατεύσετε από επιθέσεις phishing και κατάληψης λογαριασμού:

- Πολιτική κωδικού πρόσβασης: Επιβολή σύνθετων κωδικών πρόσβασης και απαιτούνται αλλαγές κάθε 90 ημέρες.

- Έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA): Εφαρμογή MFA για όλους τους χρήστες.

- Ασφάλεια email: Υιοθετήστε μια ισχυρή λύση ασφάλειας email.

- Μηχανισμός αναφοράς: Παρέχετε έναν εύκολο τρόπο στους χρήστες να αναφέρουν ύποπτα μηνύματα ηλεκτρονικού ταχυδρομείου.

- Εξωτερικές προειδοποιήσεις email: Προσθέστε προεπιλεγμένες προειδοποιήσεις για email που λαμβάνονται από εξωτερικές πηγές.

IoC

138.199.52[.]3

siffinance[.]com

login.siffinance[.]com

www.siffinance[.]com

ywnjb.siffinance[.]com

atoantibot.onrender[.]com

file365-cloud.s3.eu-west-2.amazonaws[.]com

Πώς μπορεί να βοηθήσει ο Βαρώνης

Ο Varonis παρακολουθεί σε πραγματικό χρόνο τις δραστηριότητες ηλεκτρονικού ταχυδρομείου και περιήγησης, καθώς και τις δραστηριότητες χρηστών και δεδομένων, παρέχοντας ένα ολοκληρωμένο εργαλείο για έρευνες εγκληματολογίας στον κυβερνοχώρο. Αυτό σας επιτρέπει να προσδιορίσετε γρήγορα τον αντίκτυπο και τους πιθανούς κινδύνους μιας καμπάνιας ηλεκτρονικού ψαρέματος που στοχεύει τον οργανισμό σας.

Ο Βαρώνης MDDR Η ομάδα προσφέρει 24/7/365 εμπειρογνωμοσύνη σε θέματα ασφάλειας δεδομένων και απόκριση συμβάντων, διασφαλίζοντας συνεχή υποστήριξη για σχεδόν οποιοδήποτε θέμα ασφάλειας.

Θέλετε να δείτε τον Βαρώνη σε δράση; Πρόγραμμα α διαδήλωση σήμερα.

Αυτό το άρθρο εμφανίστηκε αρχικά στο Βαρώνης blog.

Χορηγός και γραμμένος από Βαρώνης.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.