Περιεχόμενα Άρθρου

Οι χάκερ εκμεταλλεύονται ενεργά μια ευπάθεια zero-day στο λογισμικό μεταφοράς αρχείων που διαχειρίζεται το Cleo για να παραβιάσουν τα εταιρικά δίκτυα και να πραγματοποιήσουν επιθέσεις κλοπής δεδομένων.

Το ελάττωμα εντοπίζεται στα προϊόντα ασφαλούς μεταφοράς αρχείων της εταιρείας, Cleo LexiCom, VLTrader και Harmony, και είναι ένα ελάττωμα απομακρυσμένης εκτέλεσης κώδικα που παρακολουθείται ως CVE-2023-34362.

Η ευπάθεια Cleo MFT επηρεάζει τις εκδόσεις 5.8.0.21 και προγενέστερες και αποτελεί παράκαμψη για ένα προηγουμένως διορθωμένο ελάττωμα, το CVE-2024-50623, το οποίο το Cleo που απευθύνθηκε τον Οκτώβριο του 2024. Ωστόσο, η επιδιόρθωση ήταν ελλιπής, επιτρέποντας στους παράγοντες της απειλής να την παρακάμψουν και να συνεχίσουν να την εκμεταλλεύονται σε επιθέσεις.

Η Cleo λέει ότι το λογισμικό της χρησιμοποιείται από 4.000 εταιρείες παγκοσμίως, συμπεριλαμβανομένων των Target, Walmart, Lowes, CVS, The Home Depot, FedEx, Kroger, Wayfair, Dollar General, Victrola και Duraflame.

Αυτές οι επιθέσεις θυμίζουν προηγούμενες επιθέσεις κλοπής δεδομένων Clop που εκμεταλλεύονταν τις μηδενικές ημέρες σε προϊόντα διαχειριζόμενης μεταφοράς αρχείων, συμπεριλαμβανομένης της μαζικής εκμετάλλευσης του MOVEit Transfer το 2023, των επιθέσεων με χρήση GoAnywhere MFT zero-day και της μηδενικής εκμετάλλευσης του Δεκεμβρίου 2020 Διακομιστές Accellion FTA.

Ωστόσο, ο ειδικός σε θέματα κυβερνοασφάλειας Kevin Beaumont ισχυρίζεται ότι αυτές οι επιθέσεις κλοπής δεδομένων Cleo συνδέονται με τη νέα συμμορία ransomware Termite, η οποία πρόσφατα παραβίασε την Blue Yonder, έναν πάροχο λογισμικού αλυσίδας εφοδιασμού που χρησιμοποιείται από πολλές εταιρείες παγκοσμίως.

“Οι χειριστές ομάδων ransomware Termite (και ίσως και άλλες ομάδες) έχουν μια εκμετάλλευση μηδενικής ημέρας για το Cleo LexiCom, το VLTransfer και το Harmony”, δημοσίευσε ο Beaumont στο Μαστόδοντας.

Επιθέσεις μέσα στη φύση

Η ενεργή εκμετάλλευση του λογισμικού Cleo MFT ήταν εντόπισε για πρώτη φορά η Huntress ερευνητές ασφαλείας, οι οποίοι δημοσίευσαν επίσης ένα proof of concept (PoC) που εκμεταλλεύονται σε μια νέα εγγραφή που προειδοποιεί τους χρήστες να αναλάβουν επείγουσα δράση.

“Αυτή η ευπάθεια χρησιμοποιείται ενεργά στην άγρια φύση και τα πλήρως επιδιορθωμένα συστήματα που εκτελούν την 5.8.0.21 εξακολουθούν να είναι εκμεταλλεύσιμα.” εξηγεί η Huntress.

“Συνιστούμε ανεπιφύλακτα να μετακινήσετε τυχόν συστήματα Cleo που είναι εκτεθειμένα στο Διαδίκτυο πίσω από ένα τείχος προστασίας μέχρι να κυκλοφορήσει μια νέα ενημέρωση κώδικα.”

Στοιχεία ενεργητικής εκμετάλλευσης του CVE-2024-50623 ξεκίνησε στις 3 Δεκεμβρίου 2024, με σημαντική αύξηση του όγκου των επιθέσεων που παρατηρήθηκε στις 8 Δεκεμβρίου.

Αν και η απόδοση παραμένει ασαφής, οι επιθέσεις συνδέονται με τις ακόλουθες διευθύνσεις IP στις Ηνωμένες Πολιτείες, τον Καναδά, την Ολλανδία, τη Λιθουανία και τη Μολδαβία.

176.123.5.126 - AS 200019 (AlexHost SRL) - Moldova

5.149.249.226 - AS 59711 (HZ Hosting Ltd) - Netherlands

185.181.230.103 - AS 60602 (Inovare-Prim SRL) - Moldova

209.127.12.38 - AS 55286 (SERVER-MANIA / B2 Net Solutions Inc) - Canada

181.214.147.164 - AS 15440 (UAB Baltnetos komunikacijos) - Lithuania

192.119.99.42 - AS 54290 (HOSTWINDS LLC) - United States

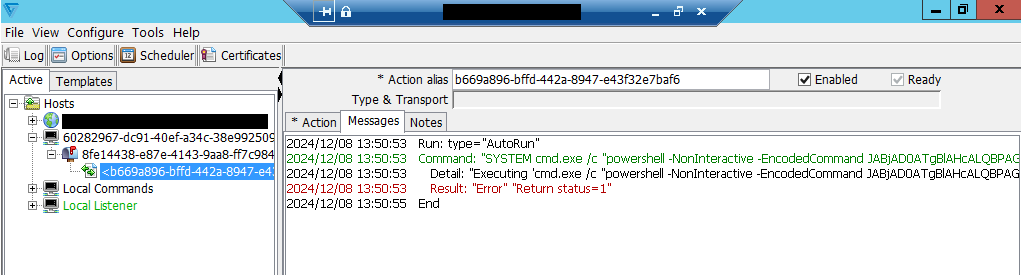

Οι επιθέσεις εκμεταλλεύονται το ελάττωμα Cleo για την εγγραφή αρχείων με το όνομα «healthchecktemplate.txt» ή «healthcheck.txt» στον κατάλογο «autorun» των στοχευμένων σημείων, τα οποία επεξεργάζονται αυτόματα από το λογισμικό Cleo.

Όταν συμβεί αυτό, τα αρχεία καλούν τις ενσωματωμένες λειτουργίες εισαγωγής για τη φόρτωση πρόσθετων ωφέλιμων φορτίων, όπως αρχεία ZIP που περιέχουν διαμορφώσεις XML (“main.xml”), οι οποίες περιέχουν εντολές PowerShell που θα εκτελεστούν.

Πηγή: Huntress

Οι εντολές PowerShell κάνουν συνδέσεις επανάκλησης σε απομακρυσμένες διευθύνσεις IP, πραγματοποιούν λήψη πρόσθετων ωφέλιμων φορτίων JAR και σκουπίζουν κακόβουλα αρχεία για να εμποδίσουν την ιατροδικαστική έρευνα.

Στη φάση μετά την εκμετάλλευση, ο Huntress λέει ότι οι εισβολείς χρησιμοποιούν το ‘nltest.exe’ για να απαριθμήσουν τομείς Active Directory, να αναπτύξουν webshells για μόνιμη απομακρυσμένη πρόσβαση σε παραβιασμένα συστήματα και να χρησιμοποιήσουν κανάλια TCP για να κλέψουν τελικά δεδομένα.

Η τηλεμετρία του Huntress δείχνει ότι αυτές οι επιθέσεις έχουν επηρεάσει τουλάχιστον δέκα οργανισμούς που χρησιμοποιούν προϊόντα λογισμικού Cleo, μερικοί από τους οποίους δραστηριοποιούνται σε καταναλωτικά προϊόντα, τη βιομηχανία τροφίμων, τη μεταφορά φορτηγών και τη ναυτιλία.

Ο Huntress σημειώνει ότι υπάρχουν περισσότερα πιθανά θύματα πέρα από την ορατότητά του, με τις σαρώσεις στο διαδίκτυο από τον Shodan να επιστρέφουν 390 αποτελέσματα για τα προϊόντα λογισμικού Cleo, η συντριπτική πλειοψηφία (298) των ευάλωτων διακομιστών βρίσκεται στις Ηνωμένες Πολιτείες.

Ο Yutaka Sejiyama, ερευνητής απειλών στη Macnica, είπε στο BleepingComputer ότι οι σαρώσεις του επιστρέφουν 379 αποτελέσματα για το Harmony, 124 για το VLTrader και 240 για το LexiCom.

Απαιτείται ενέργεια

Δεδομένης της ενεργητικής εκμετάλλευσης του CVE-2024-50623 και της αναποτελεσματικότητας της τρέχουσας ενημέρωσης κώδικα (έκδοση 5.8.0.21), οι χρήστες πρέπει να λάβουν άμεσα μέτρα για να μετριάσουν τον κίνδυνο συμβιβασμού.

Η Huntress προτείνει τη μετακίνηση συστημάτων που εκτίθενται στο διαδίκτυο πίσω από ένα τείχος προστασίας και τον περιορισμό της εξωτερικής πρόσβασης στα συστήματα Cleo.

Επίσης, συνιστάται να απενεργοποιήσετε τη δυνατότητα αυτόματης εκτέλεσης ακολουθώντας αυτά τα βήματα:

- Ανοίξτε την εφαρμογή Cleo (LexiCom, VLTrader ή Harmony)

- Μεταβείτε στο: Διαμόρφωση > Επιλογές > Άλλο παράθυρο

- Διαγράψτε το πεδίο με την ένδειξη Autorun Directory

- Αποθηκεύστε τις αλλαγές

Ελέγξτε για συμβιβασμό αναζητώντας ύποπτα αρχεία TXT και XML στους καταλόγους «C:\LexiCom», «C:\VLTrader» και «C:\Harmony» και επιθεωρήστε τα αρχεία καταγραφής για την εκτέλεση εντολών PowerShell.

Η Huntress λέει ότι η Cleo αναμένει μια νέα ενημέρωση ασφαλείας για αυτό το ελάττωμα που θα κυκλοφορήσει αργότερα αυτή την εβδομάδα.

Η BleepingComputer επικοινώνησε με την Cleo με επιπλέον ερωτήσεις και θα ενημερώσουμε αυτήν την ανάρτηση μόλις λάβουμε απάντηση.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.