Περιεχόμενα Άρθρου

Το Latrodectus είναι μια ευέλικτη οικογένεια κακόβουλου λογισμικού που χρησιμοποιεί προηγμένες τακτικές για να διεισδύσει σε συστήματα, να κλέψει ευαίσθητα δεδομένα και να αποφύγει τον εντοπισμό. Ονομάστηκε από το γένος μαύρης χήρας αράχνης “Latrodectus”, αυτό το κακόβουλο λογισμικό συμπεριφέρεται με παρόμοια μυστικότητα και επιθετικότητα.

Στοχεύει σε διάφορα συστήματα, συμπεριλαμβανομένων εταιρικών δικτύων, χρηματοπιστωτικών ιδρυμάτων και μεμονωμένων χρηστών. Η ικανότητά του να μεταμορφώνεται και να προσαρμόζεται αποτελεί ανησυχία για τους επαγγελματίες της κυβερνοασφάλειας παγκοσμίως.

Το Latrodectus έχει παρατηρηθεί σε πολλές κακόβουλες εκστρατείες από τα τέλη του 2023, συχνά συνδεδεμένο με τους παράγοντες απειλών TA577 και TA578, οι οποίοι προηγουμένως διένειμαν κακόβουλο λογισμικό IcedID.

Αρχικά εντοπίστηκε σε καμπάνιες phishing, το Latrodectus αναδείχθηκε ως διάδοχος του IcedID, μοιράζοντας παρόμοιες τακτικές για αρχική πρόσβαση και κλοπή δεδομένων. Το κακόβουλο λογισμικό έχει αναπτυχθεί σε διάφορες καμπάνιες που στοχεύουν εταιρικά δίκτυα και χρηματοπιστωτικά ιδρύματα για τη διεξαγωγή λειτουργιών εξαγωγής δεδομένων και ransomware.

Σε αυτό το άρθρο, θα διερευνήσουμε τη φύση του κακόβουλου λογισμικού Latrodectus, τον τρόπο λειτουργίας του και, το πιο σημαντικό, πώς οι οργανισμοί μπορούν να αμυνθούν εναντίον του.

Ανάλυση κακόβουλου λογισμικού Latrodectus

Μια ανάλυση της δομής του αποκαλύπτει ένα αρθρωτό κακόβουλο λογισμικό που έχει δημιουργηθεί για να μεγιστοποιήσει τη διακοπή και την κλοπή, διατηρώντας παράλληλα την επιμονή. Παρακάτω, διερευνούμε τις βασικές συμπεριφορές του Latrodectus, βασισμένες σε πραγματικές αναλύσεις των τακτικών και των τεχνικών του.

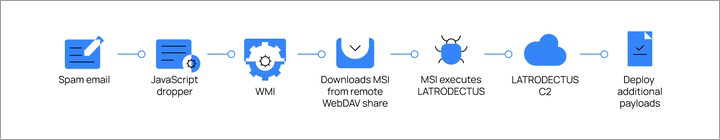

- Αρχική πρόσβαση μέσω τεχνικών χωρίς αρχείο: Το Latrodectus φθάνει συχνά μέσω email ηλεκτρονικού ψαρέματος με κακόβουλα συνημμένα ή συνδέσμους. Κατά την εκτέλεση, το κακόβουλο λογισμικό εισάγει κακόβουλα σενάρια απευθείας στη μνήμη, παρακάμπτοντας τις παραδοσιακές λύσεις ασφαλείας που βασίζονται σε αρχεία.

- Δυναμική ανάλυση API: Το κακόβουλο λογισμικό επιλύει δυναμικά τις λειτουργίες του Windows API κατακερματίζοντας ονόματα συναρτήσεων όπως kernel32.dll και ntdll.dll, μια τεχνική που περιπλέκει την αντίστροφη μηχανική και τον στατικό εντοπισμό. Το Latrodectus αποκρύπτει αυτές τις εισαγωγές και στη συνέχεια χρησιμοποιεί αθροίσματα ελέγχου CRC32 κατά το χρόνο εκτέλεσης για να τα επιλύσει από το Process Environment Block (PEB). Αυτό περιλαμβάνει βασικές λειτουργικές μονάδες όπως kernel32.dll και ntdll.dll και επεκτείνεται σε άλλες λειτουργικές μονάδες όπως user32.dll και wininet.dll, οι οποίες επιλύονται μέσω αναζητήσεων με χαρακτήρες μπαλαντέρ στον κατάλογο του συστήματος.

- Συσκότιση κωδικού και συσκευασία: Η Latrodectus χρησιμοποιεί τεχνικές συσκευασίας για να συμπιέζει το ωφέλιμο φορτίο της σε μικρότερα εξαρτήματα. Κρυπτογραφεί συμβολοσειρές και κρύβει βασικές λειτουργίες, μειώνοντας τις πιθανότητες να αποκαλύψει η στατική ανάλυση την κακόβουλη φύση της. Τα πρόσφατα δείγματα χρησιμοποιούν μια απλοποιημένη ρουτίνα αποκρυπτογράφησης συμβολοσειρών, μεταβαίνοντας από μια σύνθετη γεννήτρια ψευδοτυχαίων αριθμών (PRNG) σε μια πιο αποτελεσματική ρουτίνα βασισμένη σε XOR.

- Μηχανισμοί επιμονής: Μετά τη μόλυνση, το Latrodectus αναπαράγει τον εαυτό του σε μια κρυφή θέση συστήματος, συνήθως *%AppData%*, και διασφαλίζει την επιμονή δημιουργώντας προγραμματισμένες εργασίες όπως C:\Windows\System32\Tasks\system_update για εκκίνηση μετά τις επανεκκινήσεις.

- Περιβαλλοντική διαφυγή: Πριν φορτώσει το ωφέλιμο φορτίο του, το Latrodectus ελέγχει για περιβάλλοντα εικονικοποίησης εξετάζοντας διάφορα χαρακτηριστικά του συστήματος. Αξιολογεί τον αριθμό των ενεργών διεργασιών στο μηχάνημα, απαιτώντας τουλάχιστον 75 διεργασίες σε συστήματα Windows 10 για να αποφευχθεί η επισήμανση ότι εκτελούνται σε sandbox. Επιπλέον, ελέγχει για χαρακτηριστικά υλικού, όπως διευθύνσεις MAC για τον εντοπισμό εικονικών μηχανών. Συγκεκριμένα, καλεί την GetAdaptersInfo() από το iphlpapi.dll για να επαληθεύσει ότι το σύστημα έχει έγκυρη διεύθυνση MAC. Εάν δεν βρεθεί έγκυρη διεύθυνση MAC ή το σύστημα δεν έχει την αναμενόμενη ρύθμιση υλικού, το κακόβουλο λογισμικό θα τερματιστεί για να αποφευχθεί ο εντοπισμός.

- Χρήση Mutex: Το κακόβουλο λογισμικό δημιουργεί ένα mutex με το όνομα “runnung”, το οποίο του επιτρέπει να ελέγχει εάν εκτελείται ήδη στο μολυσμένο σύστημα. Εάν υπάρχει αυτό το mutex, το κακόβουλο λογισμικό σταματά την περαιτέρω εκτέλεση για να αποφύγει την αντιγραφή της μόλυνσης.

- Επικοινωνία Command-and-Control (C2): Η Latrodectus δημιουργεί ασφαλή επικοινωνία με τους διακομιστές C2 της μέσω κρυπτογραφημένου HTTPS. Στέλνει ένα αρχικό αίτημα POST που περιέχει λεπτομέρειες συστήματος όπως το λειτουργικό σύστημα, την αρχιτεκτονική και ένα μοναδικό αναγνωριστικό Bot. Το Bot ID προέρχεται από τον σειριακό αριθμό του μολυσμένου μηχανήματος χρησιμοποιώντας έναν αλγόριθμο κατακερματισμού, διασφαλίζοντας ότι κάθε μολυσμένο τελικό σημείο έχει ένα ξεχωριστό αναγνωριστικό. Η Latrodectus ενημερώνει επίσης περιοδικά την υποδομή C2, περιστρέφοντας τομείς για να αποφύγει τον εντοπισμό. Αυτοί οι τομείς είναι συνήθως κρυπτογραφημένοι και αποκρυπτογραφούνται μόνο κατά τη διάρκεια του χρόνου εκτέλεσης, καθιστώντας δυσκολότερο για τα συστήματα ανίχνευσης που βασίζονται σε δίκτυο να παρακολουθούν ή να μπλοκάρουν την επικοινωνία C2.

- Στη συνέχεια, το κακόβουλο λογισμικό αναμένει περαιτέρω οδηγίες, οι οποίες περιλαμβάνουν τη λήψη πρόσθετων ωφέλιμων φορτίων ή την εξαγωγή δεδομένων.

Πηγή: Wazuh

Ο αντίκτυπος του κακόβουλου λογισμικού Latrodectus

Ο αρθρωτός σχεδιασμός του κακόβουλου λογισμικού Latrodectus του επιτρέπει να προσαρμόζει τις δυνατότητές του ανάλογα με τους στόχους του εισβολέα και το σύστημα που έχει θέσει σε κίνδυνο. Αυτές οι δυνατότητες περιλαμβάνουν την επιλεκτική κλοπή δεδομένων, όπου το κακόβουλο λογισμικό στοχεύει συγκεκριμένους τύπους δεδομένων προς διείσδυση, παράλληλα με την αναγνώριση συστήματος και, περιστασιακά, λειτουργίες ransomware.

- Επιλεκτική κλοπή δεδομένων: Το κακόβουλο λογισμικό σαρώνει για συγκεκριμένους τύπους δεδομένων, όπως διαπιστευτήρια που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού, ευαίσθητα προσωπικά αρχεία αναγνώρισης και εταιρικά έγγραφα. Ελαχιστοποιεί τα δεδομένα που μεταφέρονται για να αποφύγει την ανίχνευση και διεισδύει μόνο ό,τι θεωρεί πολύτιμο.

- Αρθρωτή επέκταση: Το αρχικό ωφέλιμο φορτίο Latrodectus λειτουργεί ως πρόγραμμα λήψης, στον οποίο ο διακομιστής C2 μπορεί να δώσει εντολή να τραβήξει πρόσθετες μονάδες. Αυτές οι μονάδες μπορούν να εκτελούν διάφορες λειτουργίες, όπως καταγραφή πληκτρολογίου, σάρωση δικτύου και περαιτέρω εξαγωγή δεδομένων. Αυτός ο αρθρωτός σχεδιασμός καθιστά το κακόβουλο λογισμικό εξαιρετικά ευέλικτο, επιτρέποντάς του να εξελίσσεται με βάση τους μεταβαλλόμενους στόχους του εισβολέα.

Πώς να αμυνθείτε ενάντια στο κακόβουλο λογισμικό Latrodectus

Η πρόληψη των λοιμώξεων από Latrodectus απαιτεί μια πολυεπίπεδη προσέγγιση που περιλαμβάνει προληπτικές άμυνες, ευαισθητοποίηση και τακτικές ενημερώσεις των συστημάτων ασφαλείας. Ακολουθούν ορισμένες βασικές στρατηγικές άμυνας:

- Ευαισθητοποίηση και εκπαίδευση για το phishing: Το Latrodectus συχνά διεισδύει μέσω email ηλεκτρονικού ψαρέματος, επομένως η εκπαίδευση των εργαζομένων για τον εντοπισμό και την αποφυγή αυτών των απειλών είναι ζωτικής σημασίας. Οι τακτικές προσομοιώσεις phishing συμβάλλουν στη διατήρηση της επαγρύπνησης έναντι ύποπτων μηνυμάτων ηλεκτρονικού ταχυδρομείου, μειώνοντας τους κινδύνους από επιθέσεις κοινωνικής μηχανικής.

- Ενίσχυση της ασφάλειας τελικού σημείου: Η χρήση ενημερωμένων εργαλείων προστασίας από ιούς και κακόβουλου λογισμικού είναι απαραίτητη για την έγκαιρη ανίχνευση. Οι προηγμένες λύσεις που παρακολουθούν τη συμπεριφορά τελικού σημείου για ανωμαλίες μπορούν να εντοπίσουν απειλές όπως το Latrodectus πριν εξαπλωθούν.

- Εφαρμογή τμηματοποίησης δικτύου: Τα δίκτυα τμηματοποίησης περιορίζουν την κίνηση κακόβουλου λογισμικού εντός ενός οργανισμού. Η απομόνωση κρίσιμων συστημάτων από ευρύτερη πρόσβαση μειώνει τον κίνδυνο μη εξουσιοδοτημένης πρόσβασης και βοηθά στον περιορισμό πιθανών παραβιάσεων.

- Διατηρήστε τακτικές πρακτικές δημιουργίας αντιγράφων ασφαλείας: Με τις τακτικές κρυπτογράφησης αρχείων της Latrodectus, τα ασφαλή και τακτικά αντίγραφα ασφαλείας είναι σημαντικά. Η αποθήκευση αντιγράφων ασφαλείας σε απομονωμένα περιβάλλοντα διασφαλίζει την επαναφορά των δεδομένων χωρίς την καταβολή λύτρων.

- Καθιερώστε μια ισχυρή στρατηγική διαχείρισης ενημερώσεων κώδικα: Η τακτική ενημέρωση λογισμικού κλείνει τα τρωτά σημεία που ενδέχεται να εκμεταλλευτεί κακόβουλο λογισμικό όπως το Latrodectus. Μια πειθαρχημένη διαδικασία διαχείρισης ενημερώσεων κώδικα διασφαλίζει ότι τα κενά ασφαλείας αντιμετωπίζονται γρήγορα.

Πώς το Wazuh μπορεί να εντοπίσει και να αμυνθεί από κακόβουλο λογισμικό Latrodectus

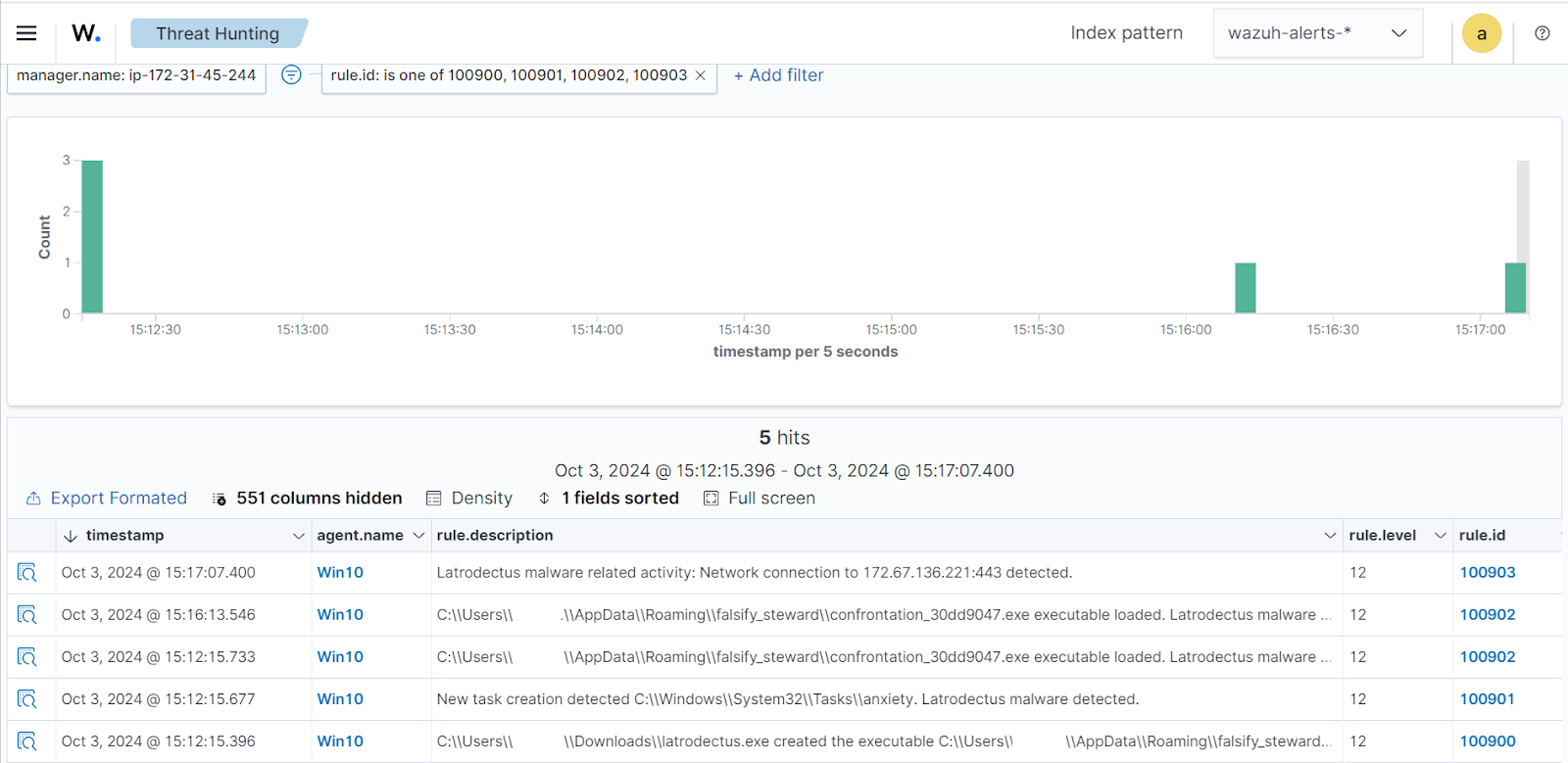

Το Wazuh παρέχει μια λύση για τον εντοπισμό και την απόκριση σε κακόβουλο λογισμικό όπως το Latrodectus.

Με τις δυνατότητες παρακολούθησης, ανίχνευσης απειλών και ανάλυσης αρχείων καταγραφής σε πραγματικό χρόνο, το Wazuh μπορεί να εντοπίσει ύποπτες δραστηριότητες που υποδεικνύουν την παρουσία κακόβουλου λογισμικού Latrodectus, όπως ασυνήθιστες τροποποιήσεις αρχείων, κρυπτογραφημένα δεδομένα ή απόπειρες μη εξουσιοδοτημένης πρόσβασης.

Πηγή: Wazuh

Διαβάστε αυτήν τη λεπτομερή ανάρτηση ιστολογίου σχετικά με την ανίχνευση κακόβουλου λογισμικού Latrodectus για περισσότερες λεπτομέρειες εξετάστε πώς μπορεί ο Wazuh να αμυνθεί εναντίον του.

Χορηγός και συγγραφή από Wazuh.

VIA: bleepingcomputer.com

Greek Live Channels Όλα τα Ελληνικά κανάλια:

Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση;

Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο.

Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια

Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.