Περιεχόμενα Άρθρου

Ανακαλύφθηκε το πρώτο bootkit UEFI που στοχεύει ειδικά συστήματα Linux, σηματοδοτώντας μια αλλαγή στις κρυφές και δύσκολα αφαιρούμενες απειλές του bootkit που προηγουμένως επικεντρώνονταν στα Windows.

Με την ονομασία «Bootkitty», το κακόβουλο λογισμικό Linux είναι ένα proof-of-concept που λειτουργεί μόνο σε ορισμένες εκδόσεις και διαμορφώσεις του Ubuntu αντί για μια πλήρη απειλή που αναπτύσσεται σε πραγματικές επιθέσεις.

Τα Bootkits είναι κακόβουλο λογισμικό που έχει σχεδιαστεί για να μολύνει τη διαδικασία εκκίνησης ενός υπολογιστή, φορτώνεται πριν από το λειτουργικό σύστημα και του επιτρέπει να αποκτήσει τον έλεγχο ενός συστήματος σε πολύ χαμηλό επίπεδο.

Το πλεονέκτημα αυτής της πρακτικής είναι ότι τα bootkits μπορούν να αποφύγουν τα εργαλεία ασφαλείας που εκτελούνται σε επίπεδο λειτουργικού συστήματος και να τροποποιήσουν στοιχεία του συστήματος ή να εισάγουν κακόβουλο κώδικα χωρίς να διακινδυνεύουν τον εντοπισμό τους.

Ερευνητές της ESET που ανακαλυφθείς Το Bootkitty προειδοποιεί ότι η ύπαρξή του είναι μια σημαντική εξέλιξη στον χώρο απειλών του bootkit του UEFI, παρά τις τρέχουσες επιπτώσεις στον πραγματικό κόσμο.

Ένα bootkit Linux στα σκαριά

Η ESET ανακάλυψε το Bootkitty αφού εξέτασε ένα ύποπτο αρχείο (bootkit.efi) που ανέβηκε στο VirusTotal τον Νοέμβριο του 2024.

Μετά από ανάλυση, η ESET επιβεβαίωσε ότι αυτή ήταν η πρώτη περίπτωση ενός Linux UEFI bootkit που παρακάμπτει την επαλήθευση υπογραφής του πυρήνα και προφορτώνει κακόβουλα στοιχεία κατά τη διαδικασία εκκίνησης του συστήματος.

Το Bootkitty βασίζεται σε ένα αυτο-υπογεγραμμένο πιστοποιητικό, επομένως δεν θα εκτελείται σε συστήματα με ενεργοποιημένη την Ασφαλή εκκίνηση και στοχεύει μόνο ορισμένες διανομές του Ubuntu.

Επιπλέον, οι μετατοπίσεις με σκληρό κώδικα και η απλοϊκή αντιστοίχιση μοτίβων byte το καθιστούν χρησιμοποιήσιμο μόνο σε συγκεκριμένες εκδόσεις GRUB και πυρήνα, επομένως είναι ακατάλληλο για ευρεία ανάπτυξη.

Η ESET σημειώνει επίσης ότι το κακόβουλο λογισμικό περιέχει πολλές αχρησιμοποίητες λειτουργίες και χειρίζεται ανεπαρκώς τη συμβατότητα της έκδοσης πυρήνα, οδηγώντας συχνά σε σφάλματα συστήματος.

Πηγή: ESET

Η φύση του κακόβουλου λογισμικού και το γεγονός ότι η τηλεμετρία της ESET δεν δείχνει σημάδια Bootkitty σε ζωντανά συστήματα οδήγησε τους ερευνητές στο συμπέρασμα ότι βρίσκεται σε αρχικό στάδιο ανάπτυξης.

Οι δυνατότητες του Bootkitty

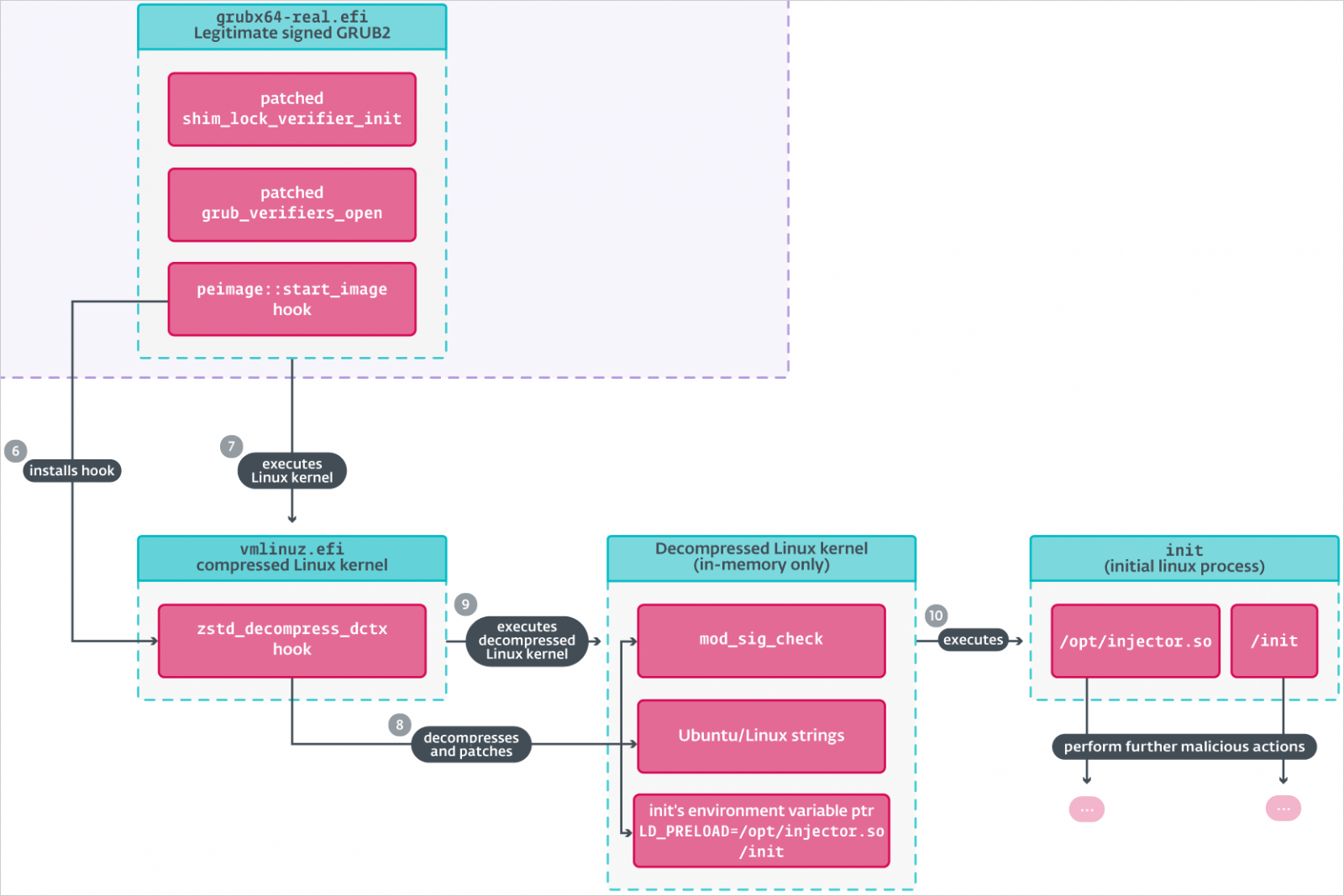

Κατά την εκκίνηση, το Bootkitty συνδέει τα πρωτόκολλα ελέγχου ταυτότητας ασφαλείας UEFI (EFI_SECURITY2_ARCH_PROTOCOL και EFI_SECURITY_ARCH_PROTOCOL) για να παρακάμψει τους ελέγχους επαλήθευσης ακεραιότητας του Secure Boot, διασφαλίζοντας ότι το bootkit φορτώνεται ανεξάρτητα από τις πολιτικές ασφαλείας.

Στη συνέχεια, συνδέει διάφορες συναρτήσεις GRUB όπως «start_image» και «grub_verifiers_open» για να χειριστεί τους ελέγχους ακεραιότητας του bootloader για δυαδικά αρχεία, συμπεριλαμβανομένου του πυρήνα Linux, απενεργοποιώντας την επαλήθευση υπογραφής.

Στη συνέχεια, το Bootkitty παρεμποδίζει τη διαδικασία αποσυμπίεσης του πυρήνα του Linux και συνδέει τη συνάρτηση ‘module_sig_check’. Αυτό το αναγκάζει να επιστρέφει πάντα την επιτυχία κατά τους ελέγχους της μονάδας πυρήνα, επιτρέποντας στο κακόβουλο λογισμικό να φορτώνει κακόβουλες μονάδες.

Επίσης, αντικαθιστά την πρώτη μεταβλητή περιβάλλοντος με το ‘LD_PRELOAD=/opt/injector.so’ έτσι ώστε η κακόβουλη βιβλιοθήκη να εγχέεται σε διεργασίες κατά την εκκίνηση του συστήματος.

Πηγή: ESET

Όλη αυτή η διαδικασία αφήνει πίσω της αρκετά τεχνουργήματα, άλλα προορισμένα και άλλα όχι, εξηγεί η ESET, κάτι που αποτελεί άλλη μια ένδειξη της έλλειψης τελειοποίησης του Bootkitty.

Οι ερευνητές σημείωσαν επίσης ότι ο ίδιος χρήστης που ανέβασε το Bootkitty στο VT ανέβασε επίσης μια ανυπόγραφη ενότητα πυρήνα με το όνομα “BCDropper”, αλλά τα διαθέσιμα στοιχεία συνδέουν αδύναμα τα δύο.

Το BCDropper ρίχνει ένα αρχείο ELF με το όνομα “BCObserver”, μια λειτουργική μονάδα πυρήνα με λειτουργικότητα rootkit που αποκρύπτει αρχεία, επεξεργάζεται και ανοίγει θύρες στο μολυσμένο σύστημα.

Η ανακάλυψη αυτού του τύπου κακόβουλου λογισμικού δείχνει πώς οι εισβολείς αναπτύσσουν κακόβουλο λογισμικό Linux που προηγουμένως ήταν απομονωμένο στα Windows καθώς η επιχείρηση υιοθετεί ολοένα και περισσότερο το Linux.

Οι δείκτες συμβιβασμού (IoC) που σχετίζονται με το Bootkitty έχουν κοινοποιηθεί σχετικά Αποθετήριο GitHub.

VIA: bleepingcomputer.com