Μια νέα κακόβουλη καμπάνια χρησιμοποιεί ένα νόμιμο αλλά παλιό και ευάλωτο πρόγραμμα οδήγησης Avast Anti-Rootkit για να αποφύγει τον εντοπισμό και να πάρει τον έλεγχο του συστήματος στόχου απενεργοποιώντας τα στοιχεία ασφαλείας.

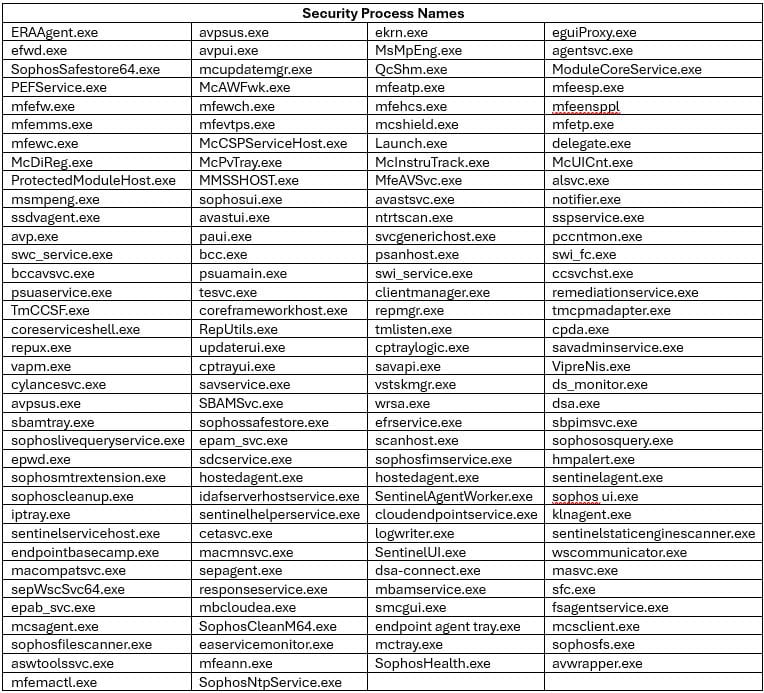

Το κακόβουλο λογισμικό που ρίχνει το πρόγραμμα οδήγησης είναι μια παραλλαγή ενός AV Killer χωρίς συγκεκριμένη οικογένεια. Έρχεται με μια κωδικοποιημένη λίστα 142 ονομάτων για διαδικασίες ασφαλείας από διάφορους προμηθευτές.

Δεδομένου ότι το πρόγραμμα οδήγησης μπορεί να λειτουργήσει σε επίπεδο πυρήνα, παρέχει πρόσβαση σε κρίσιμα μέρη του λειτουργικού συστήματος και επιτρέπει στο κακόβουλο λογισμικό να τερματίζει τις διαδικασίες.

Ερευνητές ασφάλειας στην εταιρεία κυβερνοασφάλειας Trellix ανακάλυψαν πρόσφατα μια νέα επίθεση που αξιοποιεί την προσέγγιση «φέρτε το δικό σας ευάλωτο πρόγραμμα οδήγησης» (BYOVD) με μια παλιά έκδοση του προγράμματος οδήγησης anti-rootkit για να σταματήσει τα προϊόντα ασφαλείας σε ένα στοχευμένο σύστημα.

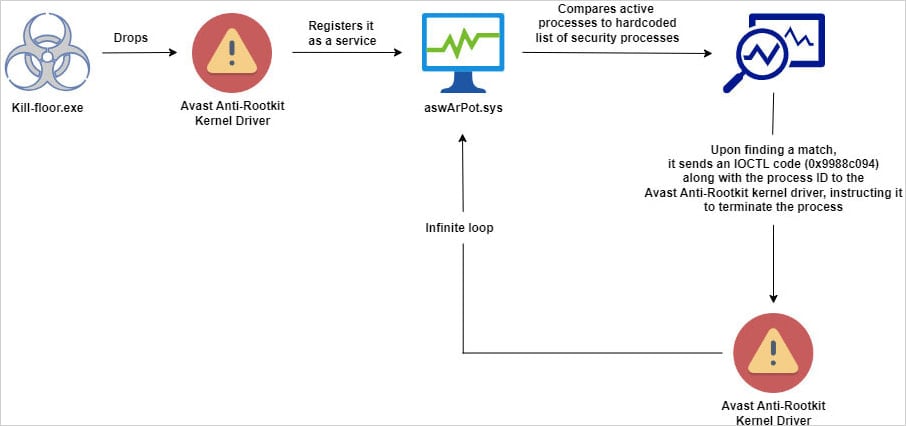

Εξηγούν ότι ένα κομμάτι ένα κομμάτι κακόβουλου λογισμικού με το όνομα αρχείου kill-floor.exe ρίχνει το ευάλωτο πρόγραμμα οδήγησης με το όνομα αρχείου ntfs.bin στον προεπιλεγμένο φάκελο χρήστη των Windows. Στη συνέχεια, το κακόβουλο λογισμικό δημιουργεί την υπηρεσία “aswArPot.sys” χρησιμοποιώντας το Service Control (sc.exe) και καταχωρεί το πρόγραμμα οδήγησης.

Πηγή: Trellix

Στη συνέχεια, το κακόβουλο λογισμικό χρησιμοποιεί μια κωδικοποιημένη λίστα 142 διεργασιών που σχετίζονται με εργαλεία ασφαλείας και την ελέγχει έναντι πολλαπλών στιγμιότυπων ενεργών διεργασιών στο σύστημα.

Ο ερευνητής Trellix Trishaan Kalra λέει ότι όταν βρίσκει ένα ταίριασμα, “το κακόβουλο λογισμικό δημιουργεί μια λαβή για αναφορά στο εγκατεστημένο πρόγραμμα οδήγησης Avast.”

Στη συνέχεια, αξιοποιεί το API «DeviceIoControl» για να εκδώσει τις απαιτούμενες εντολές IOCTL για τον τερματισμό του.

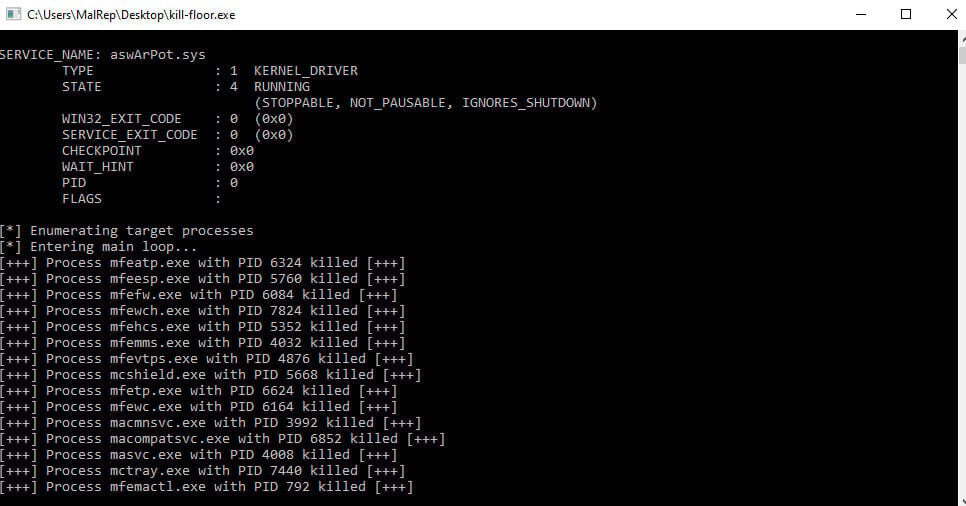

Πηγή: Trellix

Όπως φαίνεται στο παραπάνω στιγμιότυπο οθόνης, το κακόβουλο λογισμικό στοχεύει διεργασίες από διάφορες λύσεις ασφαλείας, συμπεριλαμβανομένων εκείνων από τα McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET και BlackBerry.

Με τις άμυνες απενεργοποιημένες, το κακόβουλο λογισμικό μπορεί να εκτελεί κακόβουλες δραστηριότητες χωρίς να ενεργοποιεί ειδοποιήσεις στον χρήστη ή να αποκλειστεί.

Πηγή: Trellix

Αξίζει να σημειωθεί ότι ο οδηγός και παρόμοιες διαδικασίες παρατηρήθηκαν στις αρχές του 2022 από ερευνητές της Trend Micro κατά τη διερεύνηση ενός Επίθεση ransomware AvosLocker.

Τον Δεκέμβριο του 2021, η ομάδα των Υπηρεσιών Αντιμετώπισης Συμβάντων του Stroz Friedberg διαπίστωσε ότι το ransomware της Cuba χρησιμοποίησε σε επιθέσεις ένα σενάριο που έκανε κατάχρηση μιας λειτουργίας στο πρόγραμμα οδήγησης πυρήνα Anti-Rootkit της Avast για να σκοτώσει λύσεις ασφαλείας στα συστήματα του θύματος.

Την ίδια περίπου εποχή, οι ερευνητές στο Ανακαλύφθηκε το SentinelLabs ανακάλυψε δύο ελαττώματα υψηλής σοβαρότητας (CVE-2022-26522 και CVE-2022-26523) που υπήρχαν από το 2016, τα οποία θα μπορούσαν να αξιοποιηθούν “για την κλιμάκωση των προνομίων που τους δίνουν τη δυνατότητα να απενεργοποιούν προϊόντα ασφαλείας”.

Τα δύο ζητήματα αναφέρθηκαν στην Avast τον Δεκέμβριο του 2021 και η εταιρεία τα αντιμετώπισε σιωπηλά με ενημερώσεις ασφαλείας.

Η προστασία από επιθέσεις που βασίζονται σε ευάλωτα προγράμματα οδήγησης είναι δυνατή με τη χρήση κανόνων που μπορούν να αναγνωρίσουν και να αποκλείσουν στοιχεία με βάση τις υπογραφές ή τους κατακερματισμούς τους, όπως π.χ. αυτό που συνιστά η Trellix.

Η Microsoft έχει επίσης λύσεις, όπως η αρχείο πολιτικής λίστας αποκλεισμού ευάλωτων προγραμμάτων οδήγησηςτο οποίο ενημερώνεται με κάθε σημαντική έκδοση των Windows. Ξεκινώντας τα Windows 11 2022, η λίστα είναι ενεργή από προεπιλογή σε όλες τις συσκευές. Η πιο πρόσφατη έκδοση της λίστας είναι δυνατή μέσω του App Control για επιχειρήσεις.

VIA: bleepingcomputer.com