Η Εθνική Αστυνομική Υπηρεσία (NPA) και το Υπουργικό Κέντρο Κυβερνοασφάλειας στην Ιαπωνία έχουν συνδέσει μια εκστρατεία κυβερνοκατασκοπείας που στοχεύει τη χώρα με την υποστηριζόμενη από το κινεζικό κράτος ομάδα πειρατείας «MirrorFace».

Η εκστρατεία βρίσκεται σε εξέλιξη από το 2019 και συνεχίζεται ακόμη, ενώ οι Ιάπωνες ερευνητές έχουν παρατηρήσει διακριτές φάσεις με διαφοροποίηση στόχων και μεθόδων επίθεσης.

Σε όλες τις περιπτώσεις, ο πρωταρχικός στόχος είναι η κλοπή πληροφοριών σχετικά με την πολύτιμη και προηγμένη ιαπωνική τεχνολογία και η συλλογή πληροφοριών εθνικής ασφάλειας.

Το MirrorFace, γνωστό και ως “Earth Kasha”, είχε προηγουμένως παρατηρηθεί από την ESET να πραγματοποιεί επιθέσεις σε Ιάπωνες πολιτικούς πριν από τις εκλογές, χρησιμοποιώντας μηνύματα ηλεκτρονικού “ψαρέματος” για να αναπτύξει έναν κλέφτη διαπιστευτηρίων με το όνομα “MirrorStealer” και επίσης την κερκόπορτα “LODEINFO”.

Στόχευση κυβέρνησης και τεχνολογίας

Σύμφωνα με Η ανάλυση του NPA της δραστηριότητας MirrorFace, οι Κινέζοι χάκερ εκμεταλλεύονται ελαττώματα στον εξοπλισμό δικτύωσης, όπως το CVE-2023-28461 στα δίκτυα Array, το CVE-2023-27997 στις συσκευές Fortinet και το CVE-2023-3519 στο Citrix ADC/Gateway.

Μετά την παραβίαση των δικτύων, οι φορείς απειλών μολύνουν στοχευμένους υπολογιστές με LODEINFO, ANEL, NOOPDOOR και άλλες οικογένειες κακόβουλων προγραμμάτων που είναι ικανές για εξαγωγή δεδομένων και διάφορες κερκόπορτες για μόνιμη μακροπρόθεσμη πρόσβαση.

Η NPA εντόπισε τρεις ξεχωριστές καμπάνιες που πραγματοποιήθηκαν από τους χάκερ MirrorFace:

- Καμπάνια Α (2019–2023): Στοχευμένες δεξαμενές σκέψης, κυβερνητικές οντότητες, πολιτικούς και μέσα ενημέρωσης με email με κακόβουλο λογισμικό για την κλοπή πληροφοριών.

- Campaign B (2023): Εκμεταλλεύτηκαν ευπάθειες λογισμικού σε συσκευές συνδεδεμένες στο Διαδίκτυο, με στόχο τους τομείς ημιαγωγών, της κατασκευής, των ΤΠΕ, του ακαδημαϊκού χώρου και της αεροδιαστημικής της Ιαπωνίας.

- Campaign C (2024–σήμερα): Χρησιμοποίησε κακόβουλους συνδέσμους ηλεκτρονικού ταχυδρομείου για να μολύνει τον ακαδημαϊκό χώρο, τις δεξαμενές σκέψης, τους πολιτικούς και τα μέσα ενημέρωσης με κακόβουλο λογισμικό.

Αποφυγή μέσω VSCode και Windows Sandbox

Το NPA επισημαίνει δύο μεθόδους αποφυγής που χρησιμοποιεί το MirrorFace για να παραμείνει σε δίκτυα για εκτεταμένες περιόδους χωρίς να προκαλεί συναγερμούς.

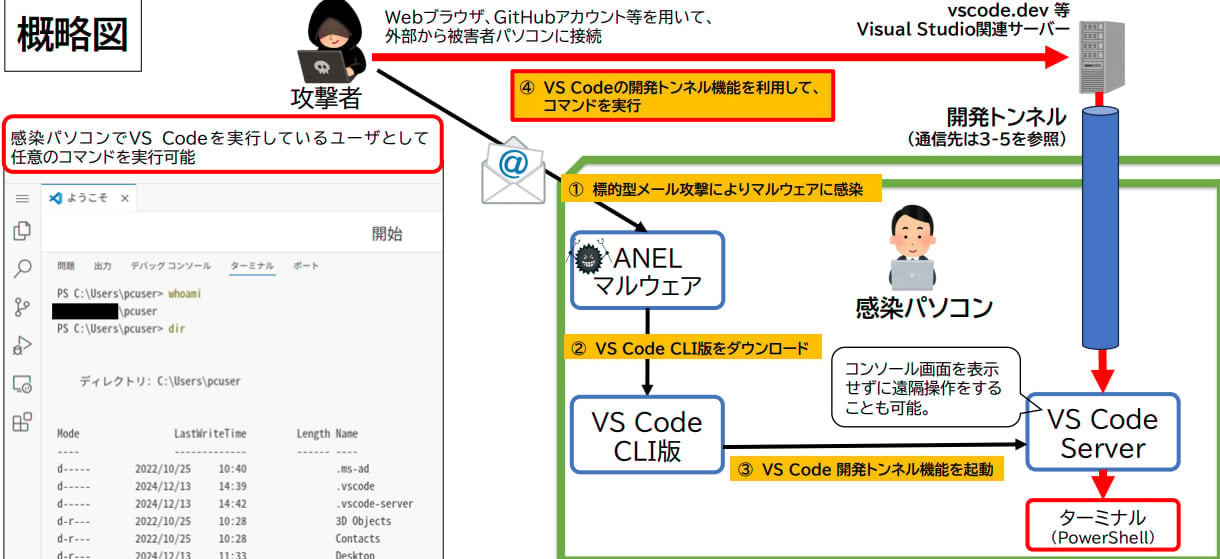

Οι πρώτες χρήσεις Visual Studio Code τούνελτα οποία έχουν ρυθμιστεί από το κακόβουλο λογισμικό ANEL στο παραβιασμένο σύστημα. Αυτά τα τούνελ χρησιμοποιούνται για τη λήψη εντολών για εκτέλεση σε μολυσμένα συστήματα, οι οποίες είναι συνήθως εντολές PowerShell.

Πηγή: NPA

Σύμφωνα με πληροφορίες, το MirrorFace χρησιμοποιεί σήραγγες VSCode τουλάχιστον από τον Ιούνιο του 2024.

Αυτή είναι μια τεκμηριωμένη τακτική που είχε αποδοθεί προηγουμένως σε άλλους Κινέζους κρατικά χορηγούς χάκερ όπως το STORM-0866 και το Sandman APT.

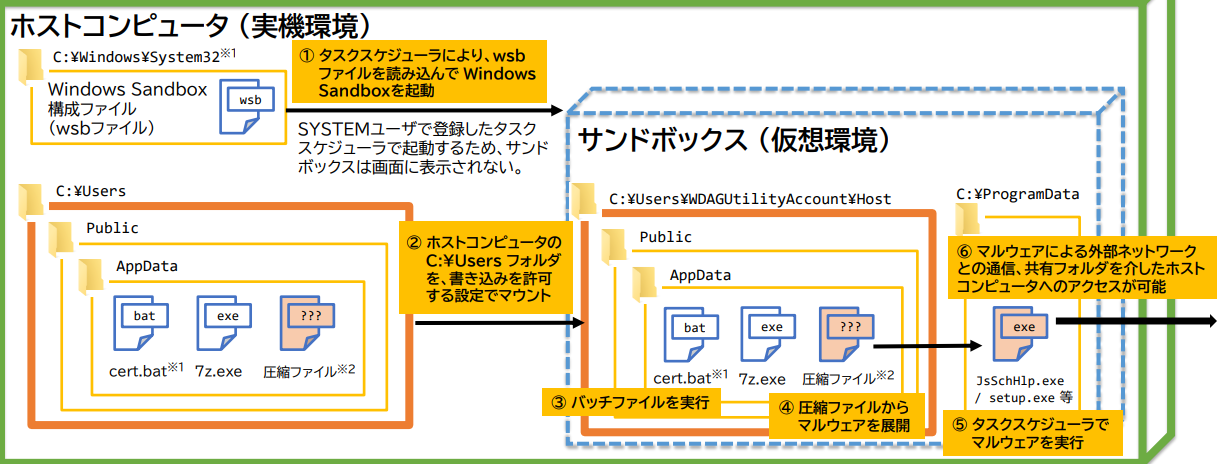

Η δεύτερη μέθοδος φοροδιαφυγής, που εφαρμόζεται από τον Ιούνιο του 2023, περιλαμβάνει τη χρήση Windows Sandbox δυνατότητα εκτέλεσης LOADEINFO σε απομονωμένο περιβάλλον, παρακάμπτοντας την ανίχνευση ιών.

Το Windows Sandbox είναι ένα εικονικοποιημένο περιβάλλον επιφάνειας εργασίας που μπορεί να εκτελεί με ασφάλεια εντολές και να εκτελεί προγράμματα που απομονώνονται από το λειτουργικό σύστημα του κεντρικού υπολογιστή.

Ωστόσο, το λειτουργικό σύστημα κεντρικού υπολογιστή, συμπεριλαμβανομένου του Microsoft Defender, δεν παρακολουθεί αυτό το περιβάλλον. Αυτό επιτρέπει στους παράγοντες απειλής να εκτελούν κακόβουλο λογισμικό που επικοινωνεί με διακομιστές απομακρυσμένων εντολών και ελέγχου (C2), ενώ διατηρεί την τοπική πρόσβαση στο σύστημα αρχείων στον κεντρικό υπολογιστή μέσω κοινόχρηστων φακέλων.

Πηγή: NPA

Με βάση τα παραπάνω, η NPA συνιστά στους διαχειριστές συστήματος να παρακολουθούν για ύποπτα αρχεία καταγραφής PowerShell, μη εξουσιοδοτημένες επικοινωνίες με τομείς VSCode και ασυνήθιστη δραστηριότητα sandbox.

Αν και δεν είναι δυνατή η καταγραφή εντολών που εκτελούνται στο Windows Sandbox, το NPA λέει ότι μπορείτε να ρυθμίσετε τις παραμέτρους των πολιτικών των Windows στον κεντρικό υπολογιστή για να ελέγξετε τη δημιουργία διαδικασίας για να εντοπίσετε πότε εκκινείται το Windows Sandbox και ποιο αρχείο διαμόρφωσης χρησιμοποιήθηκε.

Αυτό θα επιτρέψει σε οργανισμούς που συνήθως δεν χρησιμοποιούν Windows Sandbox να εντοπίσουν τη χρήση του και να διερευνήσουν περαιτέρω.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.