Οι χάκερ που εκμεταλλεύονται την κρίσιμη ευπάθεια μηδενικής ημέρας του Ivanti Connect Secure αποκάλυψαν χθες και εγκατέστησαν σε παραβιασμένες συσκευές VPN νέο κακόβουλο λογισμικό που ονομάζεται «Dryhook» και «Phasejam» που δεν σχετίζεται προς το παρόν με καμία ομάδα απειλών.

Το ζήτημα ασφαλείας, το οποίο τώρα παρακολουθείται ως CVE-2025-0282 είναι ένα κρίσιμο σφάλμα υπερχείλισης buffer που βασίζεται σε στοίβα που επηρεάζει το Ivanti Connect Secure 22.7R2.5 και παλαιότερο, το Ivanti Policy Secure 22.7R1.2 και παλαιότερο και το Ivanti Neurons για τις πύλες ZTA 227. R2.3 και άνω.

Αν και το ελάττωμα έχει ευρύ αντίκτυπο, ο πωλητής διευκρίνισε ότι επιθέσεις παρατηρήθηκαν μόνο σε συσκευές Connect Secure, ενώ σημείωσε επίσης ότι ο αριθμός των επηρεαζόμενων πελατών είναι “περιορισμένος”.

Σύμφωνα με την εταιρεία κυβερνοασφάλειας Mandiant (τώρα μέρος του Google Cloud), οι εισβολείς άρχισαν να αξιοποιούν την ευπάθεια από τα μέσα Δεκεμβρίου και χρησιμοποίησαν την προσαρμοσμένη εργαλειοθήκη κακόβουλου λογισμικού Spawn.

Το κακόβουλο πλαίσιο συνδέεται συνήθως με μια ύποπτη κατασκοπεία που συνδέεται με την Κίνα, την οποία η εταιρεία παρακολουθεί ως UNC5337 και πιθανότατα αποτελεί μέρος ενός μεγαλύτερου συμπλέγματος που παρακολουθείται ως UNC5221.

Ωστόσο, οι προηγουμένως άγνωστες οικογένειες κακόβουλου λογισμικού «Dryhook» και «Phasejam» που βρέθηκαν σε ορισμένες παραβιασμένες συσκευές δεν αποδίδονται σε καμία ομάδα απειλών αυτήν τη στιγμή.

Αλυσίδα επιθέσεων και νέο κακόβουλο λογισμικό

του Mandiant έκθεση ενημερώνει ότι ο εισβολέας έστειλε αιτήματα HTTP σε συγκεκριμένες διευθύνσεις URL για τον προσδιορισμό των εκδόσεων της συσκευής ICS. Για να κρύψει την προέλευση, ο παράγοντας απειλής πέρασε τα αιτήματα μέσω παρόχων VPS ή δικτύων Tor.

Στη συνέχεια, εκμεταλλεύτηκαν το CVE-2025-0282 για να αποκτήσουν αρχική πρόσβαση, απενεργοποίησαν τις προστασίες SELinux, τροποποίησαν κανόνες iptables για να αποτρέψουν την προώθηση syslog και τοποθέτησαν ξανά τη μονάδα δίσκου ως «read-write» για να επιτρέψουν την ανάπτυξη κακόβουλου λογισμικού.

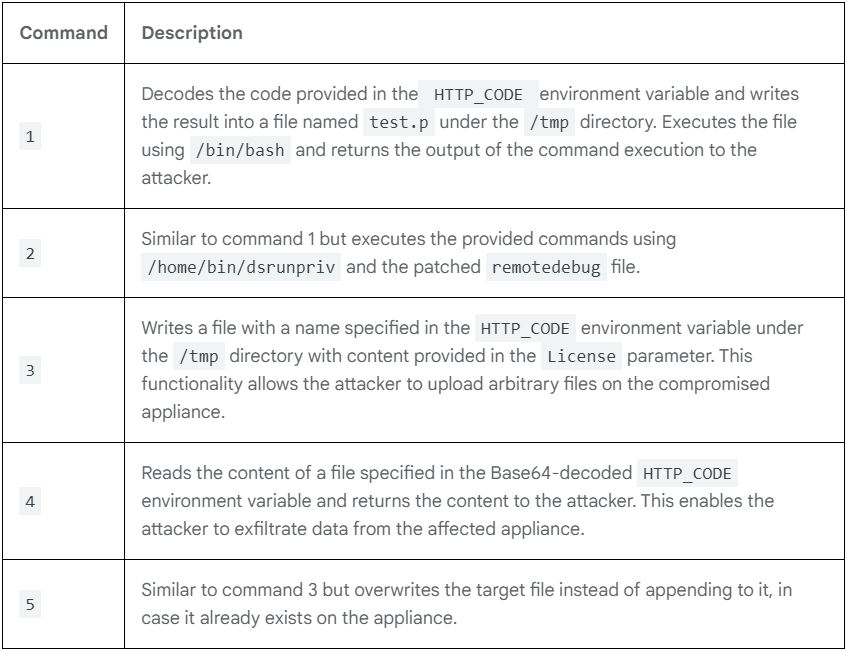

Οι ερευνητές λένε ότι οι χάκερ κυκλοφόρησαν το σταγονόμετρο Phasejam, το οποίο αναπτύσσει ένα κέλυφος ιστού σε παραβιασμένα στοιχεία όπως το «getComponent.cgi» και το «restAuth.cgi», ενώ αντικαθιστά επίσης τα αρχεία συστήματος για να επιτρέψει την εκτέλεση εντολών.

Πηγή: Mandiant

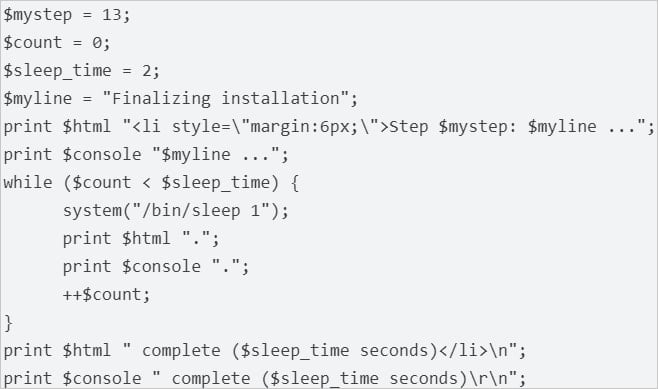

Οι χάκερ τροποποίησαν επίσης το σενάριο αναβάθμισης «DSUpgrade.pm» για να μπλοκάρουν πραγματικές αναβαθμίσεις και να προσομοιώσουν μια ψεύτικη διαδικασία αναβάθμισης, έτσι ώστε το κακόβουλο λογισμικό να παραμείνει στο σύστημα.

Οι εισβολείς εγκαθιστούν επίσης εργαλεία ‘Spawn’ όπως το Spawnmole (tunneler), το Spawnsnail (SSH backdoor) και το Spawnsloth (βοηθητικό πρόγραμμα παραβίασης αρχείων καταγραφής), το οποίο, σε αντίθεση με το κέλυφος ιστού Phasejam, μπορεί να παραμείνει σε όλες τις αναβαθμίσεις του συστήματος.

Τόσο το κακόβουλο λογισμικό Spawn όσο και η νέα απειλή προσπάθησαν να αποφύγουν το Εργαλείο Έλεγχου Ακεραιότητας (ICT) του Ivanti υπολογίζοντας εκ νέου τους κατακερματισμούς αρχείων SHA256 για τα κακόβουλα αρχεία, ώστε να περάσουν την επαλήθευση.

«Το SPAWNANT φροντίζει να παρακάμψει το ICT υπολογίζοντας εκ νέου τον κατακερματισμό SHA256 για τυχόν αρχεία που έχουν τροποποιηθεί με κακόβουλο τρόπο. Μόλις ολοκληρωθούν οι κατάλληλες τροποποιήσεις, το SPAWNANT δημιουργεί ένα νέο ζεύγος κλειδιών RSA για να υπογράψει την τροποποιημένη δήλωση.” – Mandiant

Ο στόχος των χάκερ φαίνεται να είναι η κλοπή βάσεων δεδομένων στη συσκευή που συνήθως περιέχουν ευαίσθητες πληροφορίες που σχετίζονται με “περιόδους σύνδεσης VPN, cookie περιόδου λειτουργίας, κλειδιά API, πιστοποιητικά και υλικό διαπιστευτηρίων”.

«Η Mandiant παρατήρησε τον παράγοντα απειλής να αρχειοθετεί την κρυφή μνήμη της βάσης δεδομένων σε μια παραβιασμένη συσκευή και να τοποθετεί τα αρχειοθετημένα δεδομένα σε έναν κατάλογο που εξυπηρετείται από τον δημόσιο διακομιστή web για να επιτρέψει την εξαγωγή της βάσης δεδομένων», εξηγούν οι ερευνητές.

Τέλος, οι φορείς απειλών χρησιμοποιούν ένα νέο κομμάτι κακόβουλου λογισμικού που ονομάζεται Dryhook για να καταγράψουν ονόματα χρήστη και κωδικούς πρόσβασης κατά τη διάρκεια τυπικών διαδικασιών ελέγχου ταυτότητας και να τα αποθηκεύσουν σε μορφή κωδικοποιημένης βάσης 64 για μελλοντική ανάκτηση.

Πηγή: Mandiant

Αμυντικά μέτρα

Συνιστάται στους διαχειριστές συστήματος να πραγματοποιήσουν επαναφορά εργοστασιακών ρυθμίσεων και να κάνουν αναβάθμιση σε Ivanti Connect Secure 22.7.R2.5, ακόμα κι αν εσωτερικές και εξωτερικές σαρώσεις ICT δεν εντοπίσουν ενδείξεις κακόβουλης δραστηριότητας.

Η Mandiant μοιράστηκε επίσης μια λίστα δεικτών συμβιβασμού (IoC) μαζί με κανόνες YARA για να βοηθήσει στον εντοπισμό ύποπτης δραστηριότητας που σχετίζεται με αυτήν την καμπάνια.

Σύμφωνα με τον ερευνητή της Macnica Yutaka Sejiyamaυπήρχαν περισσότερες από 3.600 συσκευές ICS που εκτέθηκαν στον δημόσιο ιστό όταν η Ivanti κυκλοφόρησε μια ενημέρωση κώδικα για την ευπάθεια.

Ο ερευνητής είπε στο BleepingComputer ότι ο αριθμός έχει πλέον μειωθεί σε περίπου 2.800, επομένως υπάρχει ακόμα μια σημαντική επιφάνεια επίθεσης που παραμένει εκτεθειμένη σε επιθέσεις.

VIA: Πηγή Άρθρου

Greek Live Channels Όλα τα Ελληνικά κανάλια: Βρίσκεστε μακριά από το σπίτι ή δεν έχετε πρόσβαση σε τηλεόραση; Το IPTV σας επιτρέπει να παρακολουθείτε όλα τα Ελληνικά κανάλια και άλλο περιεχόμενο από οποιαδήποτε συσκευή συνδεδεμένη στο διαδίκτυο. Αν θες πρόσβαση σε όλα τα Ελληνικά κανάλια Πατήστε Εδώ

Ακολουθήστε το TechFreak.GR στο Google News για να μάθετε πρώτοι όλες τις ειδήσεις τεχνολογίας.